Razzien, Takedowns und Bitcoin-Waschmaschinen – so sieht Cyberkriminalität heute aus: Sie ist global, anonym und oft nur schwer zu stoppen.

Stell dir vor, du klickst dich durch ein scheinbar harmloses Forum. Serien-Tipps, Musik-Downloads, Streaming-Empfehlungen, von Cyberkriminalität keine Spur. Doch ein Klick später befindest du dich mitten in einer Schattenwelt: Cracked-Software, gestohlene Accounts und IPTV-Angebote für unter 10 Euro. Willkommen im digitalen Untergrund, in dem sich alles um Daten, Geld und Macht dreht.

Vom Mailswapping über BBS-Systeme zum Bulletproof-Hosting: Die Ursprünge der Szene

In den ’80ern, als Heimcomputer wie der C64 oder der Amiga in Kinderzimmern und Hobbykellern Einzug hielten, entstand eine der ersten digitalen Untergrundbewegungen. Technikbegeisterte schickten sich anfangs vom Kopierschutz befreiten Spiele per Post an sogenannte Postlagerkarten. Das nannte man Mailswapping, was man noch länger betrieben hat. Später schlossen sie ihre Rechner über klobige Akustikkoppler oder piepsende 2400er-Modems ans Telefonnetz an. Sie wählten sich in sogenannte BBS-Systeme (Bulletin Boards) ein, die meist von anderen Nerds aus dem In- oder Ausland betrieben wurden.

In den illegalen Mailboxen tauschte man Nachrichten, Demos und vor allem Raubkopien aus. Erste Spiele wie „Elite”, „Lemmings”, „Monkey Island” oder „Prince of Persia” wurden erst von Diskette zu Diskette weitergegeben. Später dann als gepackte Dateien über die Leitung. Die Szene lebte von Gruppen wie Fairlight, Intros mit Scroller-Effekten und dem Ehrgeiz, neue Titel als Erste zu „cracken” – also die Passwortabfrage etc. rauszuholen. So nahm eine Subkultur ihren Anfang.

Cyberkriminalität im Wandel: Und dann kamen die 90er

In den 1990er Jahren erlebte die Szene mit dem Usenet einen neuen Schub. Ganze Hierarchien von Newsgroups, insbesondere die sogenannten „Binaries”, dienten als Plattform für den Austausch von Musik, Filmen und Software. Der Zugang war meist frei, doch technisches Know-how war weiterhin Voraussetzung. Wer mitmischen wollte, musste Parity-Dateien einsetzen, Archive splitten und Header manipulieren.

Mit dem neuen Jahrtausend kamen dann P2P-Tools wie Napster, eDonkey2000 und später der BitTorrent Client u.v.m. auf. Der „Tausch“ bzw. die Weitergabe von Daten wurde massentauglich. Statt elitärem Nerdwissen reicht nun ein Klick auf einen Magnet-Link. Das führte zu einem Boom – und zur Reaktion der Industrie: Napster wurde kaputt geklagt, später rollten erste Abmahnwellen durch Deutschland, begleitet von Panikmache in Medien und Politik.

Die Szene reagierte wie immer flexibel: VPNs wurden zum Standard, um IP-Adressen zu verschleiern, und private Tracker etablierten Zugangsbeschränkungen, um Trittbrettfahrer und Ermittler fernzuhalten. Es war der Beginn einer professionelleren, aber auch verschlosseneren File-Sharing-Kultur.

Ein Gamechanger war das sogenannte „Bulletproof-Hosting„. Ab den frühen 2000er-Jahren kamen spezialisierte Hosting-Anbieter ins Spiel, die bewusst nicht auf Anfragen von Ermittlungsbehörden reagieren. Diese Server, die oft in Staaten wie Russland, der Ukraine oder Panama betrieben wurden und bis heute werden, boten ein sicheres Zuhause sowohl für zwielichtige Webseiten als auch Darknet-Marktplätze und Scam-Dienste. Egal, ob es sich um Kinderpornografie, Phishing-Seiten oder DDoS-Command-Center handelte: Wer zahlte, bekam Schutz – keine Fragen, keine Logfiles, keine Herausgabe von Kundendaten. Manche Anbieter wie der Cyberbunker hatten ihren Sitz insgeheim in Deutschland, schafften es aber trotz oder gerade wegen des Polizeibesuchs in die Schlagzeilen und sind Thema in Dokumentationen.

Cybercrime Trends 2025 – wer steckt dahinter?

Hinter dieser geheimnisvollen digitalen Schattenwelt stecken keine James-Bond-Bösewichte mit weißen Katzen, sondern reale Menschen mit klaren Rollen. Die Szene ist vielfältig, arbeitsteilig organisiert und oft besser strukturiert als so manches Start-up. Von Technik-Nerds bis zu Krypto-Geldwäschern ist alles dabei. Wer was macht, zeigt der folgende Überblick:

🧑💻 Rollen im digitalen Untergrund

Diese Aufgabenteilung zeigt: Die Szene funktioniert wie ein Wirtschaftszweig – allerdings im Schatten. Sie ist arbeitsteilig, spezialisiert und erstaunlich effizient organisiert.

🌞 VPN-Sommerdeal!

Das beste No-Logs-VPN mit 15 Monaten Datenschutz.

Jetzt für nur 3,00 €/netto mtl. – anonym, sicher & ohne Unterbrechung streamen.

Preisgarantie: Gleicher Preis & Laufzeit bei jeder Verlängerung.

* Affiliate-Link – du unterstützt unsere Arbeit, der Preis bleibt für dich gleich.

Cyberkriminalität im Wandel: Piraterie als Geschäftsmodell

Ein besonders lukrativer und dynamischer Bereich der digitalen Cyberkriminalität im Wandel sind illegale Streaming-Dienste, genauer gesagt IPTV. Diese Angebote haben sich von kleinen Bastelprojekten längst zu internationalen Geschäftsmodellen mit Millionenumsätzen entwickelt. Sie sind ein Paradebeispiel dafür, wie flexibel und marktorientiert sich Cyberkriminalität präsentiert:

- Über 10.000 Kanäle für 10 € im Monat.

- Die Bezahlung kann mit Bitcoin, Monero oder Gutscheinen erfolgen.

- Werbung über TikTok, Vertrieb über Telegram.

Laut unserer Umfrage unter Tarnkappe-Lesern haben mehr als 45 % der Befragten schon einmal einen illegalen IPTV-Dienst ausprobiert. Knapp ein Drittel nutzt diese regelmäßig – viele davon als bewusste Alternative zum kostenpflichtigen Streaming-Angebot. Überraschend: Rund 12 % gaben an, lieber illegal zu streamen, da ihnen die offiziellen Anbieter grundsätzlich zu teuer sind.

Die Umsätze? Weltweit Milliarden. Und das ist nur der Bereich IPTV. Malware, gestohlene Accounts und Scam-Shops machen den Kuchen noch viel (sehr viel!) größer.

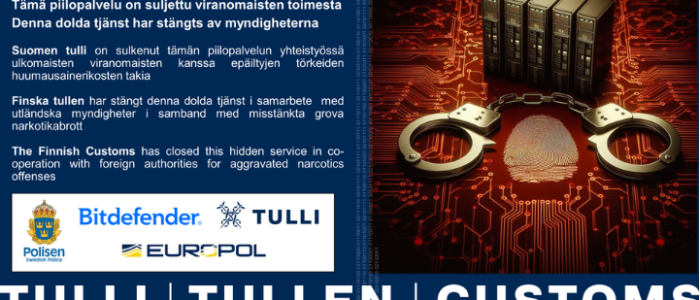

Die Behörden schlagen zurück!

Internationale Operationen wie „Endgame” oder „Power Off” haben gezeigt, wie schnell ganze Botnetze lahmgelegt werden können. Doch diese Einsätze sind nur die Spitze des Eisbergs. Auf tarnkappe.info lassen sich Dutzende weitere Fälle dokumentieren, bei denen internationale Behördenplattformen zerschlagen, IPTV-Administratoren verhaftet oder Malware-Dienste kompromittiert wurden. Die Schlagkraft der Ermittler ist zwar gestiegen, doch bei den heute besprochenen Cybercrime-Trends 2025 bleibt es oft ein Katz-und-Maus-Spiel.

👮 Polizeiaktionen gegen die Schattenwelt

Auch in Deutschland geht es immer öfter zur Sache: Die Zahl der Durchsuchungen, Kontopfändungen und Domain-Sperren nimmt stetig zu.

🌞 Tipp für Sparfüchse:

Auf der Suche nach einem kompakten und vielseitigen Mini-PC?

Dann schau dir den GEEKOM Mini IT12 2025 Edition an – perfekt für Homeoffice, Medien & Alltag.

➕ Unser Testbericht zum GEEKOM Mini IT12

* Affiliate-Link – du unterstützt unsere Arbeit, der Preis bleibt für dich gleich.

Technische Hintergründe illegaler Dienste

Illegale digitale Dienste – egal, ob es sich um IPTV, den Vertrieb von Malware, Scam-Shops oder Phishing-Seiten handelt – setzen oft auf eine ähnliche technische Infrastruktur. Diese ist modular aufgebaut und lässt sich in der Regel an verschiedene Geschäftsmodelle anpassen.

🧩 Technische Strukturen krimineller Dienste

Zur Tarnung werden Cloudflare, Referrer-Checks und versteckte Domains genutzt. Dadurch wird die Infrastruktur komplex, was für Ermittler ein Albtraum ist.

Zwischen Turbo-Takedowns und Rechtsunsicherheit

Cyberkriminalität im Wandel bedeutet jedoch auch, dass sie immer niedrigschwelliger und bequemer wird und daher häufig als „Service“ wahrgenommen wird. Erschwerend kommt eine teilweise große Rechtsunsicherheit hinzu.

Die EU setzt auf „Turbo-Takedowns“: Livestreams sollen innerhalb von 30 Minuten entfernt werden. Bislang fokussieren sich diese Maßnahmen jedoch vor allem auf IPTV-Angebote und Streaming-Piraten. Dabei sind viele andere Bereiche der Cyberkriminalität mindestens genauso aktiv, wenn nicht sogar gefährlicher.

🌞 VPN-Sommerdeal!

Das beste No-Logs-VPN mit 15 Monaten Datenschutz.

Jetzt für nur 3,00 €/netto mtl. – anonym, sicher & ohne Unterbrechung streamen.

Preisgarantie: Gleicher Preis & Laufzeit bei jeder Verlängerung.

* Affiliate-Link – du unterstützt unsere Arbeit, der Preis bleibt für dich gleich.

Sei es Scam-Webshops, Malware-as-a-Service, Phishing-Kits oder Carding-Shops – sie alle operieren in einem rechtlichen Graubereich, der international oft kaum greifbar ist. Die Infrastruktur dieser Dienste ist technisch ausgeklügelt, global verteilt und verändert sich ständig.

⚖️ Kritische Rechtslücken im digitalen Raum

Die rechtlichen Hürden sind hoch: Was in einem Land als Cybercrime gilt, kann anderswo legal sein oder schlicht nicht reguliert werden. Gleichzeitig riskieren Ermittlungsbehörden durch Overblocking und pauschale Sperren auch legale Angebote zu treffen, was negative Konsequenzen für die Pressefreiheit, Meinungsvielfalt und die Innovation haben kann.

Und man kann es drehen und wenden, wie man will. Solange legale Angebote nicht bequemer und günstiger sind, wird diese Szene weiter florieren.

Cyberkriminalität im Wandel – ein Ende ist nicht in Sicht

Cyberkriminalität passt sich ständig an und befindet sich daher auch andauernd im Wandel – nicht nur technologisch, sondern auch strukturell und strategisch. Sie lebt regelrecht vom ständigen Wandel, von technischen Innovationen, wirtschaftlicher Gier und einer wachsenden Professionalität in ihren Reihen. Zwar setzen Behörden vermehrt auf Künstliche Intelligenz, internationale Taskforces und automatisierte Takedown-Mechanismen, doch die Szene bleibt extrem beweglich, kreativ und ist oft mehr als nur einen Schritt voraus.

Die Herausforderung besteht nicht nur in der technischen Bekämpfung, sondern auch im Aufbau nachhaltiger und attraktiver legaler Alternativen, die Nutzer von der digitalen Schattenwelt fernhalten. Solange sich illegale Angebote als günstiger, bequemer und umfassender darstellen, wird sich dieses Katz-und-Maus-Spiel weiterdrehen – nur auf einem immer höheren Niveau.

Die entscheidende Frage ist daher: Wie schaffen wir legale Alternativen, die besser sind als die aktuellen Cybercrime Trends 2025?

Cybercrime Trends 2025 – was ist deine Meinung?

Natürlich hätte man in diesem Beitrag noch sehr viel mehr beleuchten können. So etwa die Anfänge der Webwarez-Szene, illegale Börsen (gulli.com & Co.), der Dateiaustausch über ftp-Server, die Rolle vom IRC und später XMPP (Jabber) und vieles mehr. Doch das hätte schlichtweg zu weit geführt, mit dem Thema kann man mehr als nur ein Buch füllen.

Was denkst du? Hast du bereits eigene Erfahrungen mit der digitalen Schattenwelt gemacht, beispielsweise durch IPTV, Scam-Webshops, Malware-Angebote oder Phishing-Versuche?

Würdest du für legale Alternativen zahlen, wenn diese komfortabler, günstiger und umfassender wären?

Welche Maßnahmen könnten deiner Meinung nach wirklich etwas verändern? Schreib es in die Kommentare und diskutiere mit unserer Community!

(*) Alle mit einem Stern gekennzeichneten Links sind Affiliate-Links. Wenn Du über diese Links Produkte oder Abonnements kaufst, erhält Tarnkappe.info eine kleine Provision. Dir entstehen keine zusätzlichen Kosten. Wenn Du die Redaktion anderweitig finanziell unterstützen möchtest, schau doch mal auf unserer Spendenseite oder in unserem Online-Shop vorbei.