Flashpoint GTIR 2025: 3,2 Mrd. gestohlene Zugangsdaten, Infostealer auf dem Vormarsch, Ransomware boomt - die wichtigsten Erkenntnisse.

Die Cybercrime-Industrie ist auch 2025 auf dem Vormarsch: Der neue Global Threat Intelligence Report von Flashpoint offenbart, wie tiefgreifend und effektiv kriminelle Strukturen im Netz inzwischen arbeiten. Über 3,2 Milliarden gestohlene Zugangsdaten, ein rasanter Anstieg bei Infostealer-Malware und eine Zunahme ausnutzbarer Schwachstellen im Jahr 2024 machen klar: Das digitale Wettrüsten ist in vollem Gange – und nicht nur viele Unternehmen hinken gnadenlos hinterher.

Flashpoint schlägt Alarm: Der neue Global Threat Intelligence Report (GTIR) 2025 zeigt ungeschönt, wie sich die Bedrohungslage im Jahr 2024 im Netz zuspitzte. Über 3,2 Milliarden gestohlene Zugangsdaten, ein massiver Anstieg von Infostealer-Infektionen und ein beunruhigender Boom bei Ransomware-Angriffen zeichnen ein düsteres Bild. Wer 2025 nicht aufpasst, verliert mehr als nur Passwörter – es drohen massive Datenlecks sowie Erpressung. Tarnkappe.info hat die wichtigsten Erkenntnisse des Berichts zusammengefasst. Wir ordnen ein, was das für Nutzer, Unternehmen und die Szene bedeutet.

Der kürzlich veröffentlichte Flashpoint Global Threat Intelligence Report (GTIR) 2025 bietet einen detaillierten Einblick in die sich wandelnde Bedrohungslandschaft der Cybersicherheit. Basierend auf einer umfangreichen Sammlung von über 3,6 Petabyte an Daten identifiziert der Bericht vier zentrale Trends, die auch für das Jahr 2025 von Bedeutung sind:

Zugangsdaten als Ware – 33 % mehr Leaks in nur einem Jahr

Laut Flashpoint wurden im Jahr 2024 über 3,2 Milliarden Zugangsdaten kompromittiert, ein Anstieg von satten 33 % gegenüber dem Vorjahr. Diese Logins – ob für Firmenkonten, persönliche Accounts oder Remote-Zugänge – landen massenhaft auf einschlägigen Underground-Foren, Telegram-Channels und in privaten Datenbankdumps. Die unrechtmäßig kopierten Daten dienen dabei als Grundlage für verschiedene kriminelle Aktivitäten wie Identitätsdiebstahl oder Ransomware-Angriffe.

Besonders bedenklich: Allein 200 Millionen Zugangsdaten wurden bereits in den ersten Wochen von 2025 zusätzlich kompromittiert. Das Geschäft mit digitalen Identitäten läuft – und es läuft gut. Für die Angreifer.

Infostealer als Schlüssel zum Erfolg für Cyberkriminelle

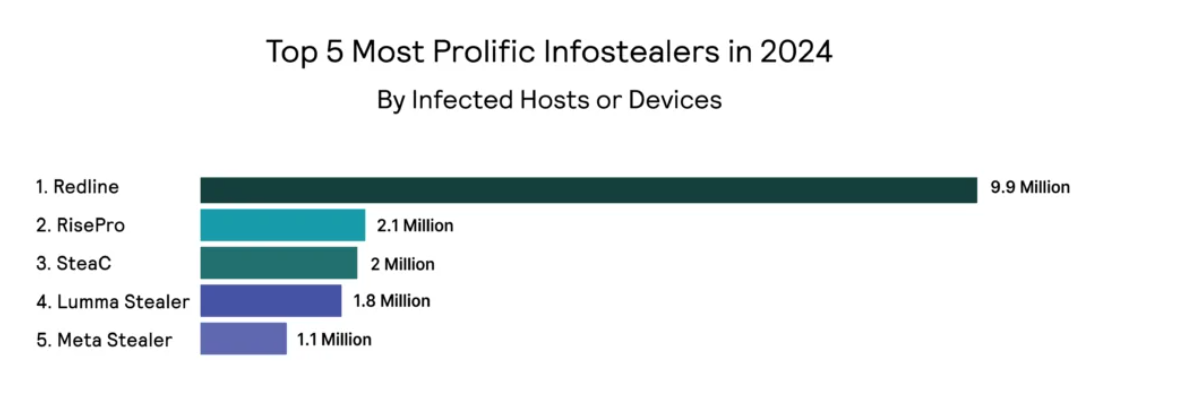

Von den 3,2 Milliarden gestohlenen Zugangsdaten im Jahr 2024 stammen knapp 75 % (2,1 Milliarden) der gehackten Logins laut Flashpoint von Infostealer-Malware wie RedLine, Lumma Stealer, Raccoon, Vidar & Co. Diese Tools infizierten weltweit über 23 Millionen Geräte, meist über Phishing oder manipulierte Cracks. Sie klauen Browserdaten, Krypto-Wallets, Cookies und Credentials – und liefern sie auf dem Silbertablett direkt an Cybercrime-Gruppen weiter. Ihre einfache Handhabung und Effektivität machen sie zu einem bevorzugten Werkzeug für Cyberkriminelle, insbesondere für Ransomware-Angriffe und schwerwiegende Datenverletzungen.

Flashpoint identifizierte im vergangenen Jahr 24 verschiedene Varianten von Infostealern, die Kriminelle auf illegalen Marktplätzen zum Verkauf anboten. Insbesondere die Variante Redline infizierte 9,9 Millionen Hosts. Das entspricht 43 % aller von Flashpoint im Jahr 2024 beobachteten Infostealer-Infektionen.

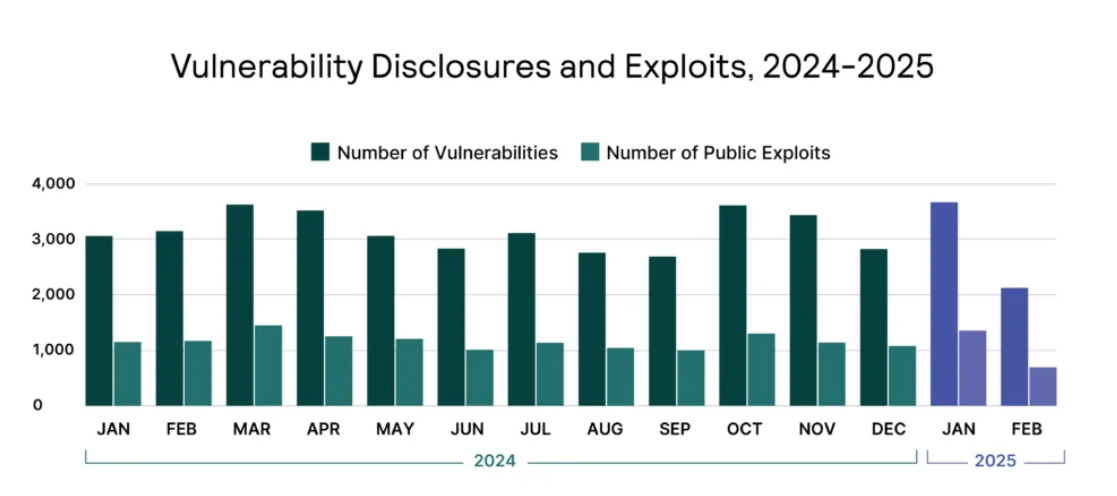

Schwachstellen en masse – 39 % mit Exploits

Im Jahr 2024 wurden 37.302 Schwachstellen registriert – ein Plus von mehr als 12 %. Davon wiesen über 39 % öffentlich verfügbare Exploit-Codes auf. Angreifer nutzen diese Exploits, um unbefugten Zugriff auf Systeme zu erlangen. Angesichts wachsender Angriffsflächen ist es für Sicherheitsteams entscheidend, Schwachstellen basierend auf ihrer Ausnutzbarkeit zu priorisieren, anstatt sich ausschließlich auf deren Schweregrad zu konzentrieren.

Für viele Unternehmen heißt das: Wer nicht patcht, wird gehackt. Und das nicht irgendwann, sondern sofort. Cyberkriminelle nutzen automatisierte Tools, um gezielt nach angreifbaren Systemen zu suchen – die Exploit-Phase kommt nicht mehr irgendwann später. Sie beginnt direkt nach der Veröffentlichung eines Proof of Concept (PoC) auf GitHub oder Exploit.in.

Ransomware im Dauerbetrieb – und die Szene lebt davon

Finanziell motivierte Angreifer nutzen gestohlene Zugangsdaten, um sich lateral in Netzwerken zu bewegen, Ransomware zu installieren oder Daten zu exfiltrieren. Im Jahr 2024 gab es einen Anstieg der Ransomware-Angriffe um 10 % über alle Sektoren hinweg, nach einem enormen Anstieg von 84 % im Vorjahr. Die fünf aktivsten Ransomware-as-a-Service (RaaS)-Gruppen – Lockbit, Ransomhub, Akira, Play und Qilin – waren für über 47 % der gemeldeten Angriffe im Jahr 2024 verantwortlich.

Der „Erfolg“ zeigt Wirkung: Immer mehr Gruppen setzen auf Ransomware-as-a-Service-Modelle, bei denen Affiliates für die eigentliche Verbreitung zuständig sind. Flashpoint nennt es einen „professionell betriebenen Markt“. Gleichzeitig steigen auch Datenverletzungen branchenübergreifend um rund 6 %. Ob Gesundheitssektor, Behörden oder Industrie: Wer nicht vorbereitet ist, zahlt im Ernstfall – und zwar gleich doppelt. Einmal das Lösegeld und einmal den Reputationsschaden.

2025 zeigt ungeschönt, wie sich die Bedrohungslage im Netz zuspitzt.

Fazit: Bedrohungslage 2025? Kritisch wie nie

Der Flashpoint GTIR 2025 lässt keinen Zweifel: Die Lage im digitalen Untergrund ist angespannt und gleichzeitig professioneller denn je. Die Werkzeuge werden besser, die Einstiegshürden sinken, und die Angreifer agieren global, gut organisiert und mit finanzieller Motivation.

Unternehmen, Behörden und auch Endnutzer sind gefordert: Zero Trust, MFA, regelmäßige Patches, Awareness-Trainings und aktive Bedrohungsanalyse sind längst keine optionalen Maßnahmen mehr – sondern absolute Pflicht.

Denn eines ist sicher: Wer heute noch denkt, sein Unternehmen sei „nicht interessant genug“, wird morgen vielleicht auf einer Leak-Seite eines Ransomware-Kollektivs aufwachen. Und dann ist es meistens zu spät. Für IT-Experten ist es unerlässlich, diese Entwicklungen im Blick zu behalten und entsprechende Maßnahmen zu ergreifen, um die Sicherheitslage ihrer Organisationen zu verbessern.

Der Bericht zeigt die Bedeutung eines proaktiven und ganzheitlichen Sicherheitsansatzes, um den komplexen Bedrohungen des Jahres 2025 und darüber hinaus zu begegnen. Durch die Nutzung der im Bericht enthaltenen Daten und Analysen können Organisationen fundierte Sicherheitsentscheidungen treffen und ihre Sicherheitsstrategien stärken.