Operation AkaiRyū: Die APT-Gruppe MirrorFace greift erstmals europäische Diplomaten mit Spear-Phishing und Malware an.

Eine harmlose E-Mail von einem bekannten Absender. So begann ein Cyberangriff der APT-Gruppe MirrorFace (APT 10) auf eine diplomatische Einrichtung in Europa. Die als „Operation Red Dragon“ (Operation AkaiRyū) bekannt gewordene Kampagne zeigt, wie tückisch moderne Cyberangriffe sein können.

Cyberangriff auf Europa: Was steckt hinter der Operation Roter Drache?

Im August 2024 entdeckten ESET-Forscher eine ausgeklügelte Cyberspionage-Aktion gegen eine nicht näher benannte diplomatische Einrichtung in Europa. Die Angreifer, die als die chinesischsprachige APT-Gruppe MirrorFace identifiziert wurden, nutzten Spear-Phishing-Mails als Einfallstor.

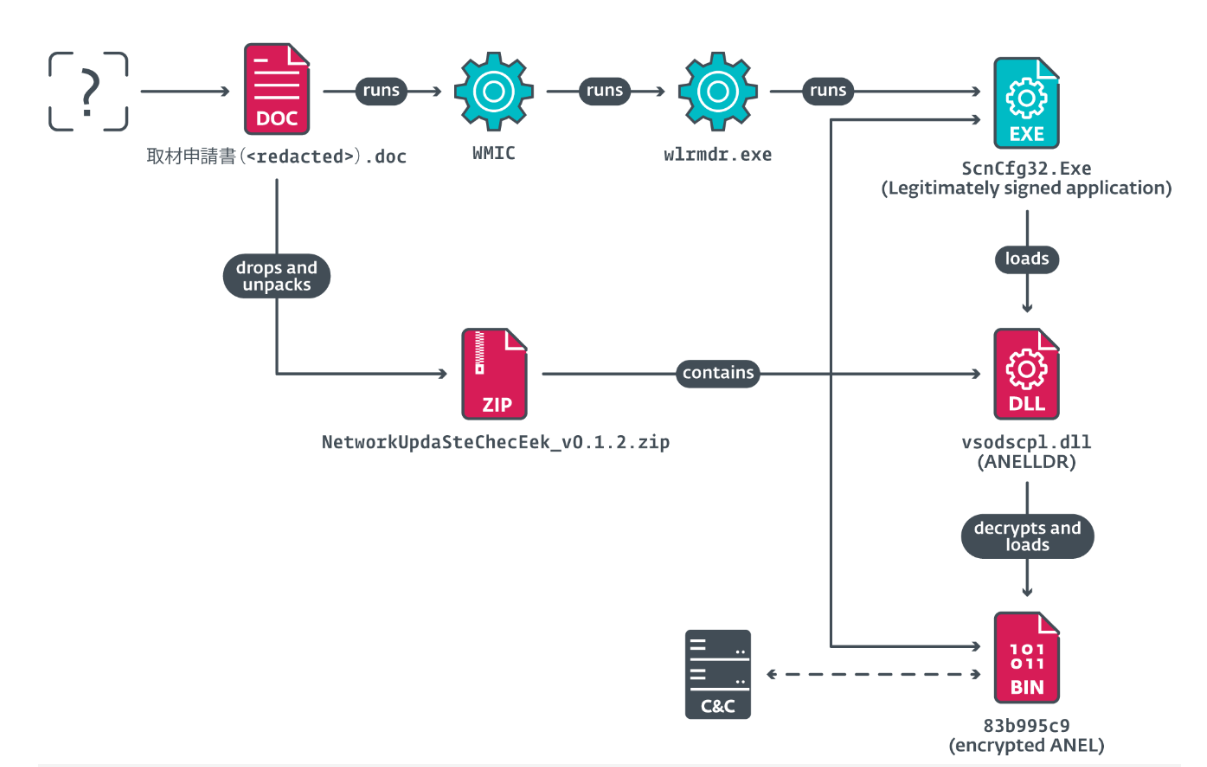

Diese Phishing-E-Mails waren besonders raffiniert gestaltet: Sie schienen von offiziellen Stellen zu stammen und enthielten täuschend echte Informationen über die Expo 2025 in Osaka, Japan. Die Opfer wurden dazu verleitet, auf vermeintlich legitime Links zu klicken, die zu schädlichen ZIP-Archiven auf OneDrive führten.

Sobald das ZIP-Archiv entpackt war, trat eine schädliche LNK-Datei in Aktion. Diese Datei diente als Loader für weitere Malware, darunter Keylogger und Remote Access Trojaner, mit denen sich die Angreifer unbemerkt Zugang zu den Systemen verschafften. Besonders heikel: Die Malware war darauf ausgelegt, sensible Dokumente zu exfiltrieren und Kommunikationskanäle zu überwachen. Experten vermuten, dass MirrorFace nicht nur politische Dokumente, sondern auch Zugangsdaten und interne Netzwerkinformationen abgriff, um weitere Angriffe zu planen.

Erstmals hat man beobachtet, dass die Angreifer gezielt eine Sicherheitslücke in der Windows-Sandbox-Umgebung ausnutzten, um ihre Spuren zu verschleiern und Analysen zu erschweren. Dies zeigt, wie sehr sich die Angreifer weiterentwickeln und immer wieder neue Wege finden, um Sicherheitsmechanismen zu umgehen.

Erstmals wird ein europäisches Ziel angegriffen

Mit der Operation Roter Drache richtete MirrorFace zum ersten Mal seine Cyber-Spionageaktivitäten gegen ein europäisches Ziel. Denn bisher konzentrierte sich die Gruppe hauptsächlich auf japanische Organisationen, darunter große Medienunternehmen, Regierungsbehörden und politische Parteien.

Dieser Strategiewechsel deutet darauf hin, dass MirrorFace seine Aktivitäten über Asien hinaus ausweitet und neue Interessensfelder erschließt. Experten vermuten, dass die Gruppe gezielt nach Informationen sucht, die für geopolitische Entwicklungen oder diplomatische Verhandlungen von Bedeutung sein könnten. Neben internen Dokumenten könnten auch E-Mail-Korrespondenzen, Zugangsdaten und Netzwerkinformationen von besonderem Interesse gewesen sein.

Die Vorgehensweise von MirrorFace lässt auf erhebliche Ressourcen schließen. Sie setzten maßgeschneiderte Schadsoftware ein und nutzten ausgefeilte Techniken, um ihre Spuren zu verwischen. Die Tatsache, dass sie eine Sicherheitslücke in einer Sandbox ausnutzen konnten, zeigt, dass sie sich nicht nur auf bewährte Methoden verlassen, sondern gezielt neue Schwachstellen erforschen und einsetzen.

📢 Verpasse keine Interviews und Nachrichten mehr! Folge uns beispielsweise auf Bluesky, Discord, Mastodon oder Signal, um keine Neuigkeiten rund um Copyright, Datenschutz, IT-Sicherheit und Netzpolitik zu verpassen.