Eine schädliche Erweiterung des Messengers Pidgin versteckte sich für fast sechs Wochen in einem offiziell zum Download angebotenen Plug-in.

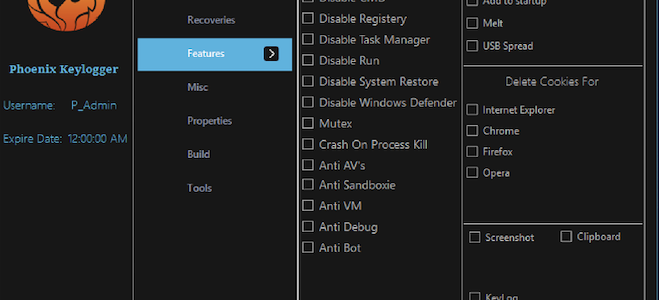

Kürzlich gaben die Entwickler von Pidgin auf ihrem Blog bekannt, dass man am 6. Juli das Plug-in ss-otr offiziell als Download auf der eigenen Webseite eingebunden hat. Am 16. August erfolgte die Warnung des Entwicklers 0xFFFC0000, dass sich dahinter ein Keylogger versteckt.

Es handelt sich dabei um ein Screen-Capturing-Tool, worüber Hacker in kurzen Abständen Screenshots an ihren eigenen Server übertragen konnten. Somit waren sie dazu in der Lage zu sehen, welche Eingaben man am eigenen Bildschirm gemacht hat. In der Regel erbeuten mit solchen Methoden Bundestrojaner oder Kriminelle Log-in-Daten der Opfer.

Pidgin hatte Erweiterung als Download angeboten

„Wir haben das Plug-in sofort von der Liste genommen und Nachforschungen angestellt. Am 22. August konnte Johnny Xmas bestätigen, dass ein Keylogger vorhanden war„, schreiben die Entwickler. In der Folge entfernte man die Erweiterung Dritter von ihrer eigenen Download-Seite. Wer diese Pidgin-Erweiterung zufällig installiert hat, muss es zur eigenen Sicherheit sofort deinstallieren.

Im Juli bemerkte man schlichtweg nicht, dass die unbekannten Ersteller für das Plug-in keinen Quellcode, sondern nur die verseuchten Binärdateien zum Herunterladen bereitgestellt haben. „In Zukunft werden wir (zur Sicherheit) verlangen, dass alle Plug-ins, auf die wir verlinken, eine OSI-genehmigte Open-Source-Lizenz besitzen„, schreiben die Entwickler auf ihrem Blog. Die Lizenzierung setzt voraus, dass die Software von Dritten stets ausführlich geprüft wird. Damit will man sicherstellen, dass die Software keine Viren enthalten kann.

Die reine Deinstallation ist nicht ausreichend

Die Erweiterung zu löschen und den eigenen PC auf Schadsoftware zu scannen, ist als Maßnahme nicht ausreichend. Oftmals hat sich der Keylogger so tief ins Betriebssystem eingegraben, dass eine komplette Neuinstallation nötig ist. Es ist nicht bekannt, wie viele Downloads von der Website von Pidgin erfolgt sind. Somit ist unklar, wie viele Systeme von einer Infektion betroffen sind.

Ersteller der Darkgate-Malware vermutet man als Urheber

Auf X gaben Sicherheitsforscher von Eset bekannt, dass die Hersteller der Darkgate-Malware auf einer gefakten Plug-in-Website weitere verseuchte Erweiterungen zum Download angeboten haben. Die Website jabberplugins.net ist mittlerweile offline. Darunter hat man die Erweiterungen OMEMO, Pidgin Paranoia, Master Password, Window Merge, HTTP File Upload und möglicherweise weitere zum Download angeboten.

Die Mitarbeiter von Eset vermuten, dass wahrscheinlich auch diese verseucht sind. Die Forscher untersuchten die Erweiterung der OTR-Verschlüsselung von Pidgin für Linux und Windows. Sie können die Verseuchung mit dem Keylogger bestätigen.

Pidgin ist seit 1998 zunehmend beliebt

Der Instant-Messenger Pidgin ist sehr populär. Damit kann man unzählige Chat-Netzwerke wie beispielsweise Jabber/XMPP, Bonjour, Gadu-Gadu, IRC, MicroFocus GroupWise Messenger (früher von Novell), HCL Sametime (früher von Lotus/IBM), SILC, SIMPLE und Zephyr gleichzeitig benutzen. Die angebotenen Plug-ins ermöglichen die Nutzung vieler weiterer Netzwerke. Auch bei Cyberkriminellen ist Pidgin bekanntlich sehr beliebt, weil sie damit ohne viel Aufwand Ende-zu-Ende-verschlüsselt und somit sicher kommunizieren können.