Jetzt einspielen: Aktuelle Patches schließen Sicherheitslücken und bewahren schlimmstenfalls vor einem Sandbox-Escape.

Nutzer der Virtualisierungssoftware sollten zügig die frisch verfügbaren Aktualisierungen vornehmen. Wer das VMware Sicherheitsupdate gegen aktive Exploits nicht einspielt, riskiert unter bestimmten Voraussetzungen einen Sandbox-Escape.

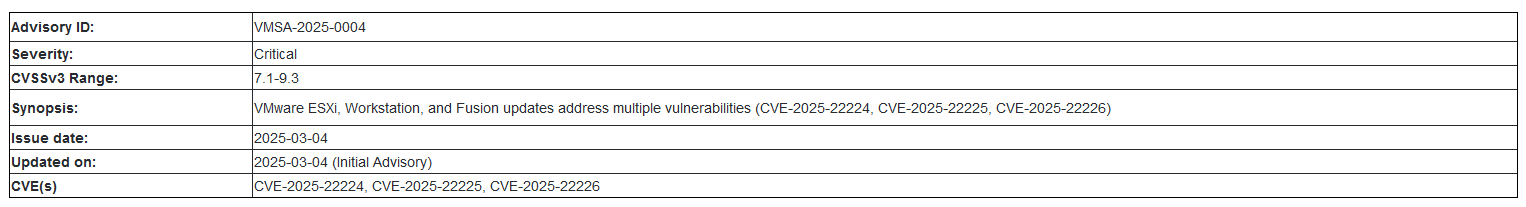

Das Broadcom-Tochterunternehmen VMware hat wichtige Updates für seine Virtualisierungssoftware bereitgestellt. In den für Privatnutzer kostenlos verfügbaren Produkten VMware Workstation Pro / Player und VMware Fusion sowie im Hypervisor ESXi klaffen insgesamt drei Sicherheitslücken. Der Schweregrad der Bedrohung reicht von „hoch“ bis „kritisch“ und alle drei werden laut Broadcom bereits in freier Wildbahn ausgenutzt. Ein zügiges Update ist empfehlenswert.

Um das VMware Sicherheitsupdate richtig einzuordnen ist es wichtig zu erwähnen, dass ein erfolgreicher Exploit jeweils schon vorhandene (Admin-)Rechte für eine virtuelle Maschine voraussetzt. Um diese zu erlangen, könnten Angreifer die Lücken mit weiteren Techniken zu wirkungsvollen Angriffsstrategien kombinieren.

Kritische Lücke in Workstation und ESXi

Die mit dem CVSS-Score 9.3 („critical“) am höchsten bewertete Schwachstelle CVE-2025-22224 betrifft Workstation und ESXi. Sie basiert auf einem sogenannten Time-of-Check-to-Time-of-Use-Problem (TOCTOU). Dabei missbraucht ein Angreifer den Zeitraum zwischen einer Überprüfung des Systemzustands und der Verwertung des Prüfresultats für unentdeckte Manipulationen.

Im konkreten Fall ist es laut Broadcoms aktuellem Advisory möglich, mit lokalen VM-Adminrechten schädlichen Code im Kontext des VMX-Prozesses (Virtual Machine eXecutable) – und damit auf dem Hostsystem – auszuführen.

Aktive Exploits weiterer VMware Sicherheitslücken

Einen VMware Patch gibt es auch für die Sicherheitslücken CVE-2025-22225 (Schweregrad 8.2/“high“) und CVE-2025-22226 (7.1/“high“). Erstere bezeichnet den bereits erwähnten potenziellen Sandbox-Escape und steckt in ESXi. Verfügt der Angreifer bereits über Privilegien im Kontext des VMX-Prozesses, sind demnach beliebige schreibende Kernelzugriffe möglich, mit denen sich letztlich der Ausbruch bewerkstelligen ließe.

Letztere betrifft alle drei Produkte: Mit Admin-Rechten für die VM ist es aufgrund eines „Out-of-Bounds Read“-Problems möglich, Speicherinhalte des VMX-Prozesses auszulesen.

Das aktuelle VMware Sicherheitsupdate betrifft ESXi 7.0 und 8.0, Workstation 17.x und Fusion 13.x. Aufgrund verwundbarer Komponenten ebenfalls betroffen sind mehrere Versionen von Cloud Foundation, Telco Cloud Platform und Telco Infrastructure. Broadcoms Advisory schlüsselt betroffene und gefixte Versionen der Produkte im Detail auf und verweist auf Download-Links sowie weiterführende Informationen.

Drohende Sandbox-Escapes durch aktive Exploits, aber etwa auch Ransomware-Angriffe auf ESXi-Server sind regelmäßig Thema in den Schlagzeilen. Zum optimalen Abschirmen von Virtualisierungsumgebungen vor unerwünschten Zugriffen sind regelmäßige Updates dementsprechend unerlässlich.