Die Malware-Kampagne von Detour Dog ist schon lange aktiv. In Wordpress-Blogs bettete man dafür ein ausgeklügeltes JavaScript ein.

Ein Bedrohungsakteur namens „Detour Dog” wurde als Drahtzieher hinter Kampagnen entlarvt, die den als „Strela Stealer” bekannten Informationsdieb verbreite. Dies geht aus Erkenntnissen von Infoblox hervor. Das Unternehmen fand heraus, dass der Bedrohungsakteur die Kontrolle über Domains behält, die die erste Stufe des Trojaners beherbergen. Es handelt sich um eine Hintertür namens „StarFish”.

Detour Dog geht mit dem Strela Stealer neue Wege

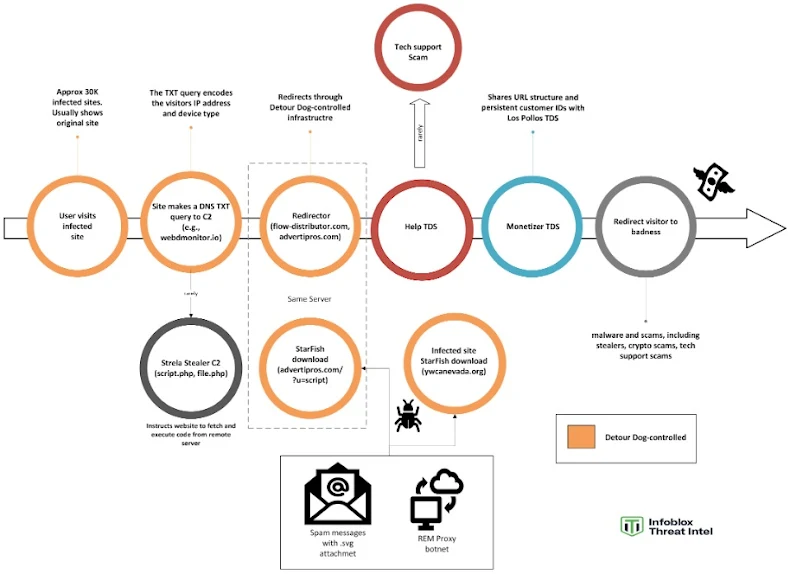

Infoblox gab an, Detour Dog bereits seit August 2023 zu verfolgen. Auslöser war eine Veröffentlichung von Sucuri, ein Unternehmen von GoDaddy. In der Publikation beschrieb man Details zu Angriffen auf diverse WordPress-Websites. Dabei hat man ein bösartiges JavaScript eingebettet, das DNS-TXT-Einträge als Kommunikationskanal für ein Traffic-Verteilungssystem (TDS) nutzte und Website-Besucher auf dubiose Websites und Malware umleitete. Die Spuren des Angreifers reichen bis Februar 2020 zurück.

„Während diese Weiterleitungen traditionell zu Betrugsversuchen führten, hat sich die Malware in letzter Zeit weiterentwickelt und führt nun Remote-Inhalte über das DNS-basierte Command-and-Control-System (C2) aus”, so Infoblox. „Wir verfolgen den Bedrohungsakteur, der diese Malware kontrolliert, unter dem Namen Detour Dog.”

Verbreitung über infizierte SVG-Dateien

Laut Unternehmensangaben hat man die Infrastruktur von Detour Dog zum Hosten von StarFish genutzt, einer einfachen Reverse-Shell, die als Verbreitungskanal für den Strela Stealer dient. In einem im Juli 2025 veröffentlichten Bericht erklärte IBM X-Force, dass die Backdoor über bösartige SVG-Grafikdateien verbreitet wird, um einen dauerhaften Zugriff auf infizierte Rechner zu ermöglichen.

Die Analyse von Infoblox hat ergeben, dass mindestens 69 % der bestätigten StarFish-Staging-Hosts unter der Kontrolle von Detour Dog standen. Zudem war ein MikroTik-Botnetz, das als REM Proxy beworben wird und von SystemBC betrieben wird, Teil der Angriffskette. Diesen Zusammenhang deckte Lumen’s Black Lotus Labs letzten Monat auf.

Insbesondere gab man bekannt, dass die Spam-E-Mails, die die Strela Stealer verbreitet haben, von REM Proxy und einem weiteren Botnetz namens Tofsee stammten. Letzteres wurde in der Vergangenheit über einen C++-basierten Loader namens PrivateLoader verbreitet. In beiden Fällen wurde die erste Stufe des Angriffs über die Infrastruktur von Detour Dog gehostet und ermöglicht.

„Die Botnets wurden mit der Zustellung der Spam-Nachrichten beauftragt und Detour Dog mit der Zustellung der Malware“. Dies erklärte Dr. Renée Burton, Vice President of Threat Intelligence bei Infoblox, gegenüber den Kollegen von The Hacker News.

Detour Dog hat seine Angriffsmethoden verändert

Darüber hinaus stellte man fest, dass Detour Dog die Verbreitung des Stealers über DNS-TXT-Einträge erleichtert. Dazu hat man die von den Angreifern kontrollierten DNS-Namensserver so modifiziert, dass sie speziell formatierte DNS-Anfragen von den kompromittierten Websites analysieren und mit Befehlen zur Remote-Codeausführung beantworten.

Beim Beschaffen neuer Infrastruktur nutzt Detour Dog anfällige WordPress-Websites aus, um bösartige Code-Injektionen durchzuführen, obwohl das Unternehmen angibt, dass sich die Methoden seitdem stark weiterentwickelt haben.

Ein faszinierender Aspekt dieses Angriffs ist, dass die kompromittierte Website in 90 % der Fälle normal funktioniert. Dadurch löst man keine Warnungen aus. Die Malware kann über einen längeren Zeitraum versteckt bleiben. In etwa 9 % der Fälle leitet man die Website-Besucher über Help TDS oder Monetizer TDS jedoch zu einer Scam-Seite weiter. In einem noch selteneren Szenario (1 %) erhält die Website einen Befehl zur Ausführung einer Remote-Datei. Man nimmt an, dass die Weiterleitungen begrenzt sind, um eine Entdeckung zu erschweren.

Dies ist das erste Mal, dass man Detour Dog beim Verbreiten von Malware erwischen konnte. Das ist eine Veränderung gegenüber seiner früheren Rolle als Unternehmen. Einst war man lediglich für die Weiterleitung von Datenverkehr an Los Pollos zuständig. Dies ist eine bösartige Werbetechnologie-Firma, die unter dem Dach von VexTrio Viper agiert.

Neue Malware-Kampagenen sollen mehr Geld generieren

„Wir vermuten, dass sie sich aus finanziellen Gründen von Betrügereien hin zur Verbreitung von Malware weiterentwickelt haben”, sagte Burton von Infoblox. „In den letzten 12 bis 18 Monaten hat sich die Sicherheitsbranche stark darauf konzentriert, die Art von Betrügereien zu unterbinden, die Detour Dog in der Vergangenheit unterstützt hat. Wir glauben, dass sie weniger Geld verdient haben, obwohl wir das nicht überprüfen können.“

Ergänzt werden diese Änderungen durch die Tatsache, dass die von Detour Dog verwendete Website-Malware eine Weiterentwicklung durchlaufen hat. Die Malware kann nun infizierte Websites dazu anweisen, den Code von Remote-Servern auszuführen.

Seit Juni 2025 haben die Antworten die infizierte Website angewiesen, die Ausgabe von PHP-Skripten von verifizierten Strela-Stealer-C2-Servern abzurufen, um die Malware wahrscheinlich zu verbreiten, was auf die doppelte Verwendung von DNS als Kommunikationskanal und als Liefermechanismus hindeutet.

„Antworten auf TXT-Record-Abfragen sind Base64-codiert und enthalten das Wort ‚down‘, um diese neue Aktion auszulösen“, erklärte das Unternehmen. „Wir glauben, dass dadurch ein neuartiges, vernetztes Modell zur Verbreitung von Malware unter Verwendung von DNS entstanden ist. Dabei werden die verschiedenen Stufen von verschiedenen Hosts unter der Kontrolle des Angreifers abgerufen und zurückgesendet, wenn der Benutzer mit dem Pishinganfang der Kampagne interagiert, beispielsweise mit dem E-Mail-Anhang.„

Eine solche Konfiguration würde es einem Angreifer ermöglichen, seine Identität hinter kompromittierten Websites zu verbergen. Dadurch würden seine Operationen widerstandsfähiger werden und gleichzeitig könne man Bedrohungsjäger in die Irre führen. Die Malware befindet sich nämlich nicht wirklich an dem Ort, den die analysierten Anhänge angeben.

Die Abfolge der komplexen Malware-Kampagne

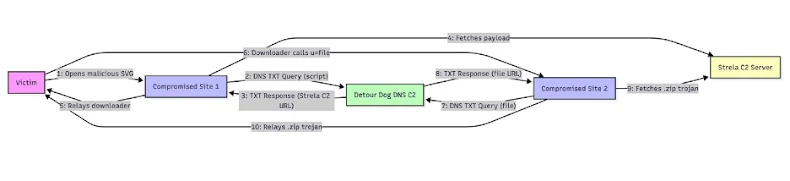

Die gesamte Abfolge der Aktionen läuft wie folgt ab: Das Opfer öffnet im ersten Schritt ein bösartiges Dokument und startet eine SVG-Datei, die eine Verbindung zu einer infizierten Domain herstellt.

Die kompromittierte Website sendet dann über DNS eine TXT-Eintragsanfrage an den Detour Dog C2-Server.

Der Nameserver antwortet mit einem TXT-Eintrag, der eine Strela C2-URL enthält, der das Präfix „down” vorangestellt ist.

Die kompromittierte Website entfernt das Präfix „down” und verwendet curl, um möglicherweise den StarFish-Downloader von der URL abzurufen.

Die kompromittierte Website fungiert anschließend als Relais, um den Downloader an den Client (d. h. das Opfer) zu senden.

Der Downloader initiiert einen Aufruf an eine andere kompromittierte Domain.

Die zweite kompromittierte Domain sendet dann eine ähnliche DNS-TXT-Abfrage an den Detour Dog C2-Server.

Der Detour Dog-Nameserver antwortet mit einer neuen Strela C2-URL, der erneut das Präfix „down“ vorangestellt ist.

Die zweite kompromittierte Domain entfernt das Präfix und sendet eine Curl-Anfrage an den Strela C2-Server, um StarFish abzurufen.

Die zweite kompromittierte Domain fungiert als Relais (Weiterleitung), um die Malware an den Client (d. h. das Opfer) zu senden.

Mehrere Domains von Detour Dog gesperrt

Infoblox gab bekannt, dass es am 30. Juli und 6. August 2025 in Zusammenarbeit mit der Shadowserver Foundation zwei C2-Domains von Detour Dog (webdmonitor[.]io und aeroarrows[.]io) gesperrt hat.

Das Unternehmen wies außerdem darauf hin, dass der Angreifer wahrscheinlich als DaaS-Anbieter (Distribution-as-a-Service) fungiert. Man fügte hinzu, dass man Hinweise auf eine „offenbar nicht damit in Zusammenhang stehende Datei“ gefunden habe, die Unbekannte über ihre Infrastruktur verbreitet haben. Es merkte jedoch an, dass es „nicht überprüfen konnte, was geliefert wurde“.

WordPress als Einfallstor für Malware

Das CMS WordPress ist von jeher ein starkes Einfallstor für Malware und anfällige Java-Skripte. Ein ordentliches Update-Managment ist daher unerlässlich. Die Entwickler von WordPress sollten endlich auch lernen nicht unbedingt neue Funktionsupdates mit Sicherheitsupdates zu koppeln, sondern beides zu separieren, um den Webseitenbetreibern die Sicherheit auf der einen und die Effektivität und Funktionalität auf der anderen Seite zu ermöglichen.

Das Hauptproblem ist die Sicherheit und nicht unbedingt die Tatsache, dass sie DNS-TXT-Einträge als Verteilungssystem nutzen, auch wenn der Aspekt das wirklich Interessante daran ist. Ich habe bis jetzt in freier Wildbahn nur Poisoned DNS gehen, um Leuten ihre Cryptos abzugreifen, nicht aber als Basissystem für die Verbreitung von Malware.