Wer möchte, kann sein Flipper Zero zu einer Art Schweizer Taschenmesser verwandeln. Damit sind unzählige Penetrationstests möglich.

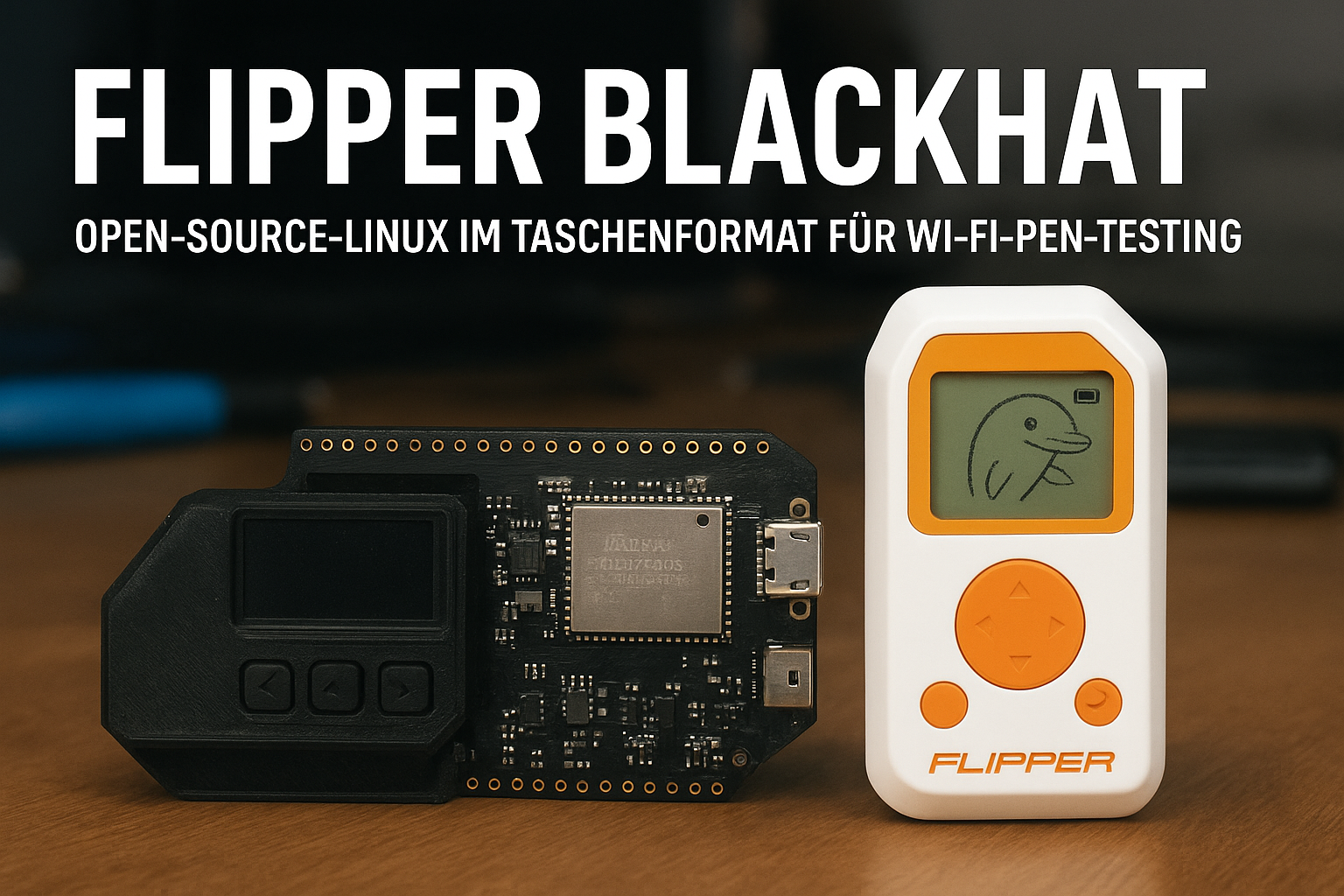

Aus einer Idee auf Reddit ist ein ernstzunehmendes Community-Projekt entstanden: Der „Flipper Blackhat” verwandelt den beliebten „Flipper Zero” in ein kompaktes, Linux-fähiges Prüfgerät für WLAN-Netze. Für Leser mit grundlegenden IT-Kenntnissen bedeutet das: mehr Leistung und Flexibilität als bei üblichen Funk-Gadgets – und zugleich höhere Anforderungen an Verantwortung und Rechtssicherheit.

Entstehung & Idee: Wie aus dem Flipper Zero etwas Neues wurde

Aus der Hardware des Flipper Zero, mit dem man schon einiges anstellen kann, wird am Ende etwas ganz Neues. Die Ursprünge des Projekts liegen in einer einfachen Frage aus der Community: Könnte ein kleines Board ein „Evil Portal” bereitstellen und gleichzeitig die Opfer ins Internet weiterleiten? Anstatt auf einen sparsamen Mikrocontroller (z. B. ESP32) zu setzen, entschied sich der Entwickler Ryan von Rootkit Labs für einen leistungsfähigeren Ansatz. Er nutzt ein eigenes Single-Board-Computer-Design (SBC) auf Basis des AllWinner A33. Das Ziel war ein offenes, handlötbares Design, das Sicherheitsforschern und Hobbybastlern gleichermaßen offensteht.

Die Projektphilosophie ist klar: Open Source, nachbaubar, dokumentiert und von der Community getrieben. Diskussionen, Prototypen, Berichte und 3D-Gehäuseentwürfe aus Foren fließen in die Entwicklung ein.

Seinen Vortrag auf der WHY 2025 über die Entstehung und Entwicklung könnt ihr euch beim CCC anschauen. Oder natürlich auch auf Youtube:

Hardware – die wichtigsten Fakten

Der Hardware-Teil des Blackhat-Boards unterscheidet das Projekt deutlich von einfachen Funkmodulen.

• SoC: AllWinner A33 (Quad-Core-ARM-Cortex-A7) – ausreichend Rechenleistung für ein Mainline-Linux bei moderatem Energieverbrauch.

• RAM: DDR3 (typischerweise 512 MB–1 GB, abhängig von der Revision).

• Speicher/Boot: microSD-Slot für Linux-Images; einfaches Testen, Backup und Recovery möglich.

• Onboard-WLAN: Realtek RTL8723DS (Wi-Fi + Bluetooth).

• Erweiterung: 2 × USB-A-Ports für externe WLAN-Adapter (z. B. Alfa-Adapter mit Packet Injection/Monitor-Mode).

• Mehrere Schnittstellen parallel: Onboard + 2 × USB erlauben drei gleichzeitige WLAN-Interfaces (z. B. Scan, Evil AP, Backhaul).

• Stromversorgung: Versorgung über den Flipper Zero, mehrere Spannungsregler sorgen für stabile Teilspannungen (Community-Berichte nennen bis zu fünf Regler).

• Schnittstellen: – UART (serielle Kommunikation) zur Steuerung/Debugging; bei vorhandener Netzwerkverbindung auch SSH.

• Design für Bastler: Große Pin-Abstände und durchdachte Layout-Entscheidungen ermöglichen Handlöten und Nachbauten.

• Gehäuse: Die ersten 3D-gedruckten Cases existieren, und es wird über zukünftige Standalone-Revisionen mit eigenem Keypad diskutiert.

Software & Bedienung

Das System bootet ein komplettes Linux-Image, was durch Portierungsarbeiten der „Linux on AllWinner“-Community ermöglicht wurde. Der Entwickler stellt eine einfache Bedienoberfläche als Bash-Skript (die „Black Hat App“) bereit, die grundlegende Test- und Angriffsszenarien über die serielle Konsole oder SSH ausführt.

Für den Praxiseinsatz wesentlich ist die native Python-Unterstützung: Anwender können vertraute Python-Pakete installieren, eigene Skripte erstellen und Automatisierungen realisieren. Tools wie nmap, dnsmasq, aircrack-ng oder eigene Exploit-Skripte lassen sich prinzipiell einsetzen – vorausgesetzt, die verwendeten USB-WLAN-Adapter werden vom System mit den benötigten Treibern (Monitor-Mode, Paket-Injektion) unterstützt.

Auf Reddit findet ihr unter diesem Link eine Übersicht über die aktuellen Einsatzmöglichkeiten von Flipper Zero, die sich stetig erweitern, sowie deren Entwicklung.

Sinnvolle Einsatzszenarien des Flipper Blackhat (autorisiert):

• Autorisierte Penetrationstests: Prüfungen in Unternehmen oder auf Systemen mit schriftlicher Erlaubnis.

• Schulungen und Awareness-Trainings: Demonstrationen, wie unsichere WLAN-Setups ausgenutzt werden können.

• Field Tests ohne Laptop: kompaktes Setup für schnelle Überprüfungen unterwegs, wenn kein Laptop mitgenommen werden soll.

• Forschung und Prototyping: Entwicklung und Test von C2-Protokollen oder IoT-Exploit-Szenarien in isolierten Laborumgebungen.

Grenzen, Risiken und rechtliche Hinweise

Die technischen Möglichkeiten sind nicht gleichzusetzen mit der Zulässigkeit ihres Einsatzes. Viele Praktiken – etwa die Erstellung von Rogue APs, das Umleiten von Nutzerverkehr oder das Abfangen von Daten – sind ohne ausdrückliche Erlaubnis illegal. Nutzer sollten daher stets:

1. Schriftliche Zustimmung einholen, bevor Tests außerhalb kontrollierter Laborumgebungen erfolgen.

2. Isolierte Testumgebungen nutzen, wenn Sicherheitsmechanismen oder Exploits erprobt werden.

3. verantwortungsvolles Disclosure bei entdeckten Schwachstellen praktizieren.

Technisch sind Projekte wie dieses außerdem häufig experimentell: Treiber-Support, Stabilität und Dokumentation variieren zwischen Revisionen.

Flipper Zero: Stimmen aus der Community

In Foren wie Reddit (r/flipperzero, r/hacking) zeigen sich die Diskussionen gespalten: Einerseits gibt es Begeisterung für das kompakte, erweiterbare Design, andererseits gibt es Kritik an der Stabilität, der Redundanz gegenüber existierenden Lösungen (z. B. Raspberry Pi) und dem Missbrauchs-potenzial. Viele Nutzer betonen jedoch den Bildungs- und Forschungsnutzen, aber nur wenn man das Gerät verantwortungsvoll eingesetzt.

Wardriving 2.0 — Praktisch, portabel aber rechtlich sensibel

Der Flipper Blackhat ist ein interessantes und flexibles Werkzeug für technisch versierte Anwender mit Grundkenntnissen in Netzwerken. Das gilt insbesondere für autorisierte Penetrationstests, Schulungen und Einsätze vor Ort ohne Laptop. Die Kombination aus AllWinner-SoC, mehreren WLAN-Interfaces, Linux-Boot und Python-Support macht das Board vielseitig. Gleichzeitig verlangen die rechtliche Lage und die Verantwortung gegenüber der Allgemeinheit umsichtiges Handeln.

Ich würde das Gerät unscheinbar mitnehmen und APs (Access Points = drahtlose Zugangspunkte) loggen lassen, um klassisches Wardriving zu betreiben. So wie früher mit dem Pineapple VII Tactical von Hak5. Sobald ich ihn erhalten kann, werde ich mir in diesem Zusammenhang vielleicht den WiFi Pineapple Pager von Hak5 anschauen. Es wäre spannend zu wissen, ob er auch so viele Spielereien und Möglichkeiten bietet wie ein Flipper Zero. Natürlich ist er für andere Szenarien gedacht und nicht unbedingt gebaut. Aber mit Ducky Skript sind auch die unmöglichsten Sachen möglich.

Am Flipper BlackHat reizt mich am meisten, dass es ein Minimalsetup ist, welches sogar in einen Rucksack passt. Es könnte auch zusammen mit einer Powerbank und einem LTE-Router, wie dem GLI Net Mudi, an einem unscheinbaren Ort versteckt werden. Per Tailscale drauf und voilà. Aus Gründen der Sicherheit überlasse ich den Rest eurer Fantasie.