Die Erpresser-Szene ist derzeit in Verkleidungslaune: Eine neue Ransomware-Masche setzt auf Affiliate-Betrug.

Affiliate-Betrug: Kriminelle ziehen derzeit offenbar andere Kriminelle ab, indem sie sich als Ransomware-Gang ausgeben und teure Affiliate-Zugänge verkaufen. Eine verwandte neue Ransomware-Masche: „Re-Extortion“, also nochmalige Erpressung früherer Angriffsopfer.

Zwei Betrugsstrategien mit falscher Identität

In Untergrundforen und Social-Media-Kanälen zeichnet sich derzeit eine neue Ransomware-Masche ab. Dabei ziehen Kriminelle andere Kriminelle über den Tisch, indem sie sich etwa als LockBit 4.0, Babuk 2.0, Cl0p oder BianLian ausgeben. Um als Affiliates am finanziellen Erfolg der Ransomware-as-a-Service (RaaS)-Gruppen teilhaben und deren Infrastruktur nutzen zu dürfen, zahlen die „Opfer“ hohe Einstiegsgebühren. Auf den Zugang warten sie dann vergeblich, da sie schlicht einem Betrug mit Fake-Affiliate-Programmen aufgesessen sind.

Auch eine zweite, jüngst beobachtete Vorgehensweise basiert auf einer Maskerade: „Re-Extortions“, bei der frühere Ransomware-Opfer nochmals um Lösegeld erleichtert werden sollen. Auch dabei verbergen die Verantwortlichen ihre Identität hinter bekannten Erpressernamen und greifen auf ihnen bekannte Informationen zur damaligen Kompromittierung zurück. Es gibt Hinweise darauf, dass beide Trends zusammenhängen.

Fake LockBit 4.0 betrügt Affiliate-Interessierte

Ein aktueller Affiliate-Betrug fußt auf einem „Werbespot“ für die aktuelle LockBit-Version. Der Clip, den ein Account namens „L0 @Zen7up“ via X (ehemals Twitter) veröffentlichte, baut auf Anime-Clips, schmissige Musik sowie martialische Bilder von brennenden Gebäuden und Kriminellen in Handschellen. „Auch du kannst eine Legende werden“, verheißt der russischsprachige Text sinngemäß.

Der Clip schließt mit Informationen dazu, wie man selbst zum Affiliate werden und letztlich sogar zum stolzen Lamborghini-Besitzer avancieren könne.

Auffällig am Clip ist, dass darin Bilder von Dmitry Yuryevich Khoroshev auftauchen. Der von Strafverfolgungsbehörden als LockBit-Anführer identifizierte Khoroshev wird quasi als (Anime-)Held dargestellt.

Diese Glorifizierung passt allerdings nicht zu der Tatsache, dass die LockBit-Bande selbst, oder genauer: ihr Kopf mit dem Nicknamen „LockbitSupp“, schon im vergangenen Jahr abstritt, mit Khoroshev identisch zu sein. Ein erster Hinweis also darauf, dass es sich hier wohl nicht um einen Werbeclip der echten Gang hanelt. Sondern um eine neue Ransomware-Masche, die auf gutgläubige Affiliates abzielt.

Eine neue Cybercrime-Masche kommt selten allein

Untermauert wird der Ransomware Scam Eindruck von Recherchen der Website Medium. Die Journalisten nutzten die im Video dargestellten Kontaktmöglichkeiten via Tox-Chat. Die Kriminellen forderten sie daraufhin auf, erst einmal 10.000 US-Dollar in Krypto zu zahlen, um sich als Affiliates einzukaufen.

Später stieß das Team auf einen via X geteilten Chat-Ausschnitt. Darin beschwert sich ein Gangster, der tatsächlich eine (wenn auch deutlich geringere) Affiliate-Gebühr für die Nutzung von LockBit 4.0 gezahlt hat. Er habe noch immer keinen Zugang erhalten. Die Verantwortlichen vertrösten ihn und weisen darauf hin, dass sie grundsätzlich kein Geld zurückerstatten. Ob es sich in beiden Fällen um dieselben Akteure handelt, ist nicht völlig klar.

Die Hinweise auf einen zunehmenden Betrugstrend mit Fake-Affiliate-Programmen verdichten sich allerdings noch weiter. Den Medium-Journalisten fiel nämlich auf, dass der Werbetext aus dem Videoclip fast wortwörtlich mit einem Beitrag aus einem Untergrundforum übereinstimmte, der für „Babuk 2.0“ warb.

Re-Extortion: Und täglich grüßt das Erpressungs-Murmeltier

Der Account „BabukOffice“, der die Affiliate-Suche für eine angebliche neue Ransomware-Version Babuk 2.0 veröffentlicht hatte, steht laut Medium wiederum wohl mit einer anderen, ebenfalls neuen Cybercrime-Masche in Verbindung : „Re-Extortion“.

Details dazu beschreibt das Team des Unternehmens Analyst 1 in einem Blogeintrag. Kriminelle nutzen demnach die Namen erfolgreicher RaaS sowie ihnen bekannte Angriffsinterna und Leak-Informationen, um die damaligen Opfer erneut zu erpressen. Speziell in Fällen, in denen Daten exfiltriert, aber nach der ersten Erpressung nicht veröffentlicht wurden, dürfte dabei durchaus Aussicht auf Erfolg bestehen.

Aufmerksam auf die Vorgänge wurden die Forscher unter anderem aufgrund von „Cross-Claims“, bei denen verschiedene Gruppen erfolgreiche Angriffe für sich beanspruchen. Im konkreten Fall tauchte auf der Leak-Site von Babuk 2.0 eine Kompromittierung der Washington Metropolitan Police auf, die aber bereits 2021 durch die ursprüngliche Babuk-Fassung erfolgt war.

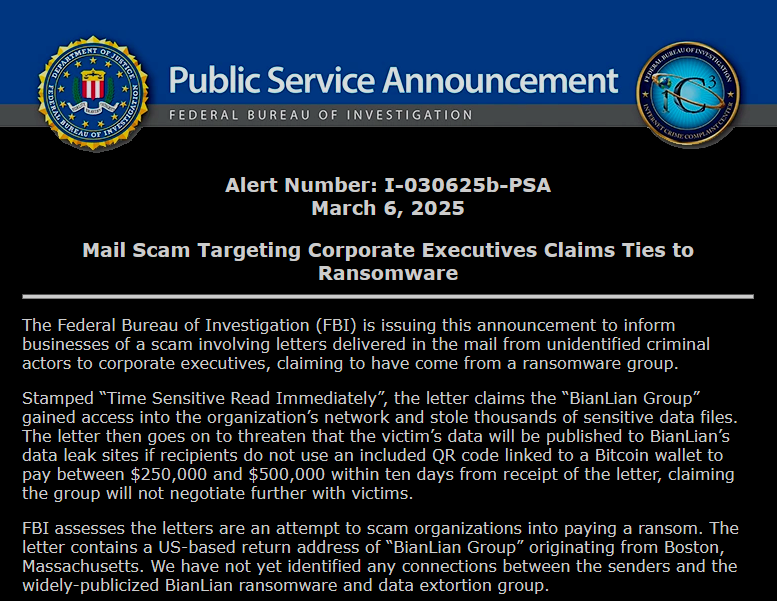

Nicht nur Babuk 2.0 betreibt Re-Extortion-Versuche. Im Falle der Ransomware-Familien Cl0p haben Forscher E-Mail-Kampagnen beobachtet, die Details früherer Angriffe (etwa aus Medienberichten) zugunsten höherer Glaubwürdigkeit zitierten. Und Anfang März warnte das FBI vor E-Mails im Namen der Gruppe BianLian. Letztere Warnung liest sich allerdings eher so, als basiere der Ransomware Scam nicht auf früheren, sondern auf komplett erfunden Angriffen.

Es bleibt spannend im Ransomware-Untergrund

Es wäre nicht wirklich überraschend, wenn hinter beiden neuen Ransomware-Maschen in einigen Fällen dieselben Akteure stecken würden. Warum auch sollten eingefleischte Cyberkriminelle derart leicht verdientes Geld einfach liegen lassen? Zumal vor dem Hintergrund, dass zahlreiche Hintermänner der echten Gangs wie zum Beispiel „Wazawaka“ durch Festnahmen oder wenigstens Haftbefehle in ihrer Handlungsfähigkeit eingeschränkt sind.

Es dürfte daher auch nur eine Frage der Zeit sein, bis weitere Akteure dem aktuellen Maskerade-Trend folgen. Und bis sie sich weitere Strategien für den Betrug mit Fake-Affiliate-Programmen und billige Second-Hand-Erpressung einfallen lassen.