BlackLock Ransomware-Gruppe enttarnt: Sicherheitsforscher decken über LFI-Schwachstelle interne Strukturen und Tools der Cyberbande auf.

Die Ransomware-Gruppe BlackLock sorgt seit Monaten für Schlagzeilen – nun ist sie selbst ins Visier geraten. Sicherheitsforscher gelangten über eine Schwachstelle auf ihrer TOR-basierten Datenleck-Site (DLS) an brisante interne Daten der Cyberkriminellen. Die Enthüllungen offenbaren nicht nur die technischen Strukturen hinter den Angriffen, sondern liefern auch Einblicke in die Organisation, Infrastruktur und Kommunikationskanäle der Gruppe. Ist das der Anfang vom Ende für eine der derzeit aktivsten Ransomware-Banden?

Rascher Aufstieg: BlackLock wird zur Top-Bedrohung 2025

Seit ihrem ersten Auftreten im März 2024 hat sich die Ransomware-Gruppe BlackLock, auch unter den Namen El Dorado oder Eldorado bekannt, in rasanter Geschwindigkeit zu einem der gefährlichsten Cyberakteure weltweit entwickelt. Mit einem Anstieg ihrer Aktivitäten um 1.425 % allein im letzten Quartal 2024 reiht sich BlackLock inzwischen auf Platz sieben der aktivsten Ransomware-Gruppen weltweit ein. Der Fokus liegt auf gezielten Erpressungsangriffen gegen Unternehmen der Sektoren Technologie, Fertigung, Bauwesen, Finanzen, Einzelhandel sowie kritische Infrastrukturen. Im letzten Monat waren auf der Website 46 Opfer verzeichnet.

Maßgeschneiderte BlackLock Ransomware statt Baukastenlösungen

Im Gegensatz zu vielen anderen Ransomware-Gruppen, die auf geleakte Malware-Frameworks wie LockBit oder Babuk zurückgreifen, entwickelt BlackLock seine Schadsoftware eigenständig. Zielplattformen sind Windows-, Linux- sowie VMware ESXi-Systeme. Die Windows-Version bietet eine Vielzahl an Funktionen für Verschlüsselung und Datenexfiltration, während die Linux-Variante eher rudimentär ausfällt. Diese Unabhängigkeit erschwert Sicherheitsforschern die Analyse und Entwicklung wirksamer Gegenmaßnahmen.

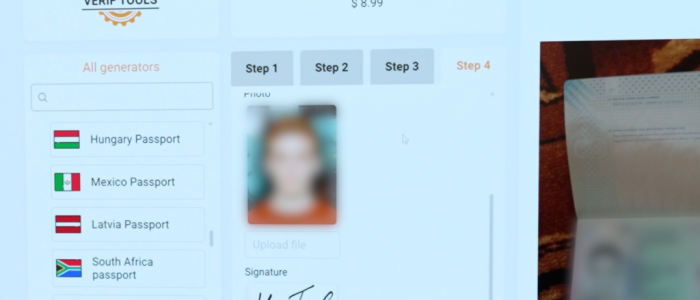

Die perfide Taktik hinter der Leak-Seite

Ein Alleinstellungsmerkmal von BlackLock ist die ausgeklügelte Leak-Plattform, über die gestohlene Daten der Opfer stufenweise veröffentlicht werden. Besonderheit: Die Seite verfügt über Funktionen, die eine genaue Analyse und Quantifizierung des Datenlecks erheblich erschweren. Opfer sollen so unter maximalem psychologischen Druck zu schnellen Zahlungen bewegt werden, noch bevor sie das volle Ausmaß der Kompromittierung erfassen können.

Rekrutierung im Untergrund: So sucht BlackLock nach Helfern

BlackLock agiert keineswegs allein. In einschlägigen russischsprachigen Cybercrime-Foren wie RAMP rekrutiert die Gruppe aktiv sogenannte „Traffers„. Diese agieren als Zugangsbeschaffer, indem sie kompromittierte Systeme oder Zugangsdaten bereitstellen. Parallel dazu sucht BlackLock im Verborgenen nach talentierten Entwicklern und Malware-Spezialisten. Die verdeckte und selektive Rekrutierung für diese Rollen deutet auf eine langfristig ausgerichtete Strategie hin.

Leak-Schwachstelle als Super-GAU für die Angreifer

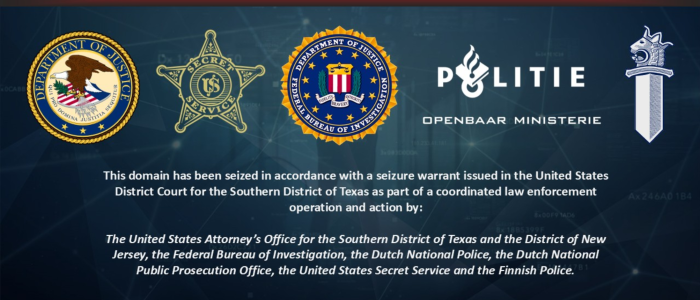

Ironischerweise wurde BlackLock Ende 2024 selbst zum Opfer eines gravierenden Sicherheitsfehlers: Sicherheitsforscher von Resecurity entdeckten eine Local File Inclusion (LFI)-Schwachstelle der Gruppe. Über diese Lücke konnten sie Konfigurationsdateien, Logs und sogar Kommandozeilen-Historien extrahieren. Diese Informationen ermöglichten nicht nur Rückschlüsse auf die interne Infrastruktur von BlackLock, sondern lieferten auch Hinweise auf verwendete Tools, Benutzerkonten und interne Kommunikation.

Laut einem ausführlichen Bericht von Resecurity wurden auch acht MEGA-Konten aufgedeckt, die die Group nutzte, um gestohlene Daten ihrer Opfer zu verwalten. Zudem gelang es, bestimmte Aktivitätsprotokolle und Hosting-Anbieter zu identifizieren. Die Sicherheitsforscher informierten:

„Durch die erfolgreiche Kompromittierung des DLS von BlackLock konnten zahlreiche Informationen über die Bedrohungsakteure und ihre Vorgehensweise aufgedeckt werden. Noch wichtiger ist jedoch, dass einige ihrer geplanten Angriffe vorhergesagt und verhindert sowie unbekannte Opfer durch Warnungen geschützt werden konnten.“

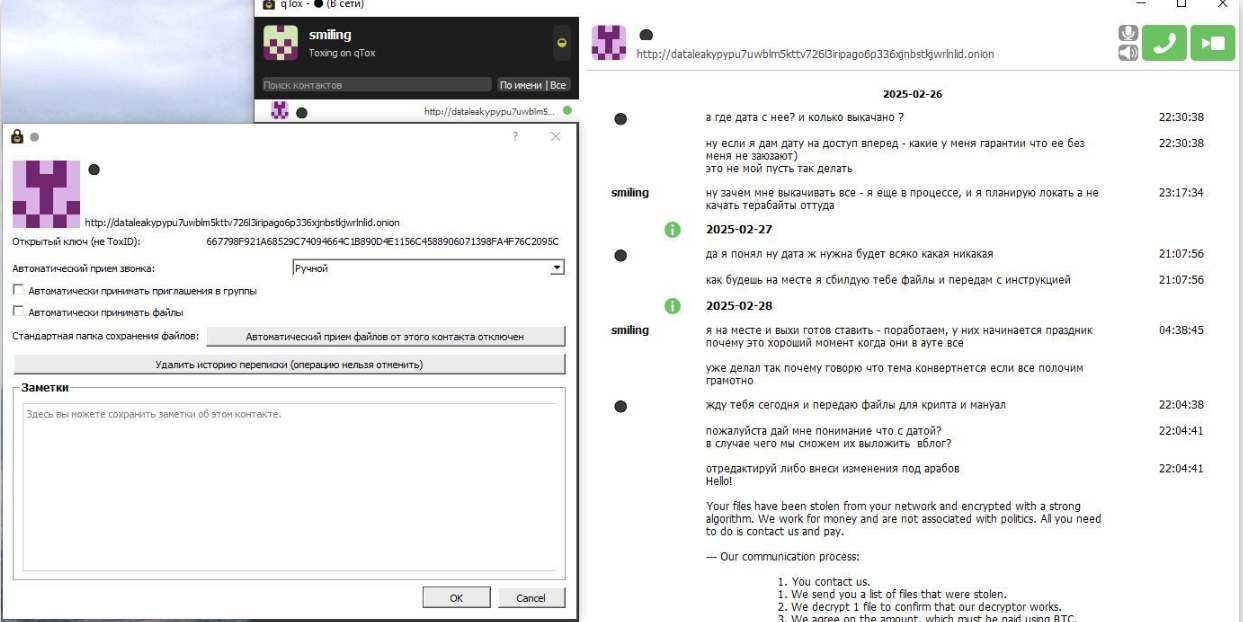

Unter den gesammelten Daten befand sich auch ein Protokoll der Befehle, die einer der Hauptakteure von BlackLock, bekannt unter dem Alias „$$$“, eingab. Darin fanden sich auch kopierte und eingefügte Zugangsdaten.

Eines dieser Passwörter wurde laut den Forschern zudem für mehrere weitere Konten wiederverwendet, die demselben Betreiber zugeordnet werden konnten. Dadurch erhielten die Analysten zusätzliche Einblicke in die Arbeitsweise von BlackLock.

Ein Sicherheitsforscher von Resecurity berichtete, dass es ihm gelungen sei, über Tox Chat – die bevorzugte Messaging-Plattform vieler Ransomware-Gruppen – mit dem Akteur „$$$“ in Kontakt zu treten. Dabei habe er sich glaubwürdig genug als Cyberkrimineller ausgegeben, um erfolgreich als Mitglied der Gruppe aufgenommen zu werden. Die gesamte Kommunikation fand auf Russisch statt.

Am 28. Februar 2025 spielte $$$ in einem Beitrag im Ramp-Forum auf ein mögliches Ausstiegsszenario an. Wie Resecurity feststellte, zeigte er sich nicht überrascht:

„Es ist möglich, dass sich der Akteur völlig darüber im Klaren war, dass seine Operationen bereits kompromittiert sein könnten, sodass der stille „Ausstieg“ aus dem vorherigen Projekt die vernünftigste Option sein könnte […] Es ist unklar, ob BlackLock Ransomware (als Gruppe) begonnen hat, mit DragonForce Ransomware zu kooperieren, oder ob sie stillschweigend in den neuen Besitz übergegangen ist. Die neuen Herren haben das Projekt und ihre Partnerbasis wahrscheinlich aufgrund der Konsolidierung des Ransomware-Marktes übernommen, da sie wussten, dass ihre früheren Vertreter gefährdet sein könnten.“

Fazit: Cyberkriminelle sind auch nicht unfehlbar

Die Enthüllung der LFI-Schwachstelle auf der Leak-Seite zeigt, dass auch Cyberkriminelle nicht unfehlbar sind. Dennoch stellen Ransomware-Gruppen wie BlackLock mit ihren schnellen Anpassungsfähigkeiten und perfiden Taktiken eine erhebliche Gefahr dar. Unternehmen müssen jetzt handeln, um sich wirksam zu schützen.