Die berüchtigte Ransomware-Gruppe LockBit hat dem FBI mit der Veröffentlichung brisanter Informationen gedroht. Alles nur heiße Luft?

Die Gang um die Ransomware LockBit will über brisante Informationen verfügen, die das FBI und insbesondere dessen neuen Chef Kash Patel zu Fall bringen könnte. Heiße Luft oder wahrer Kern?

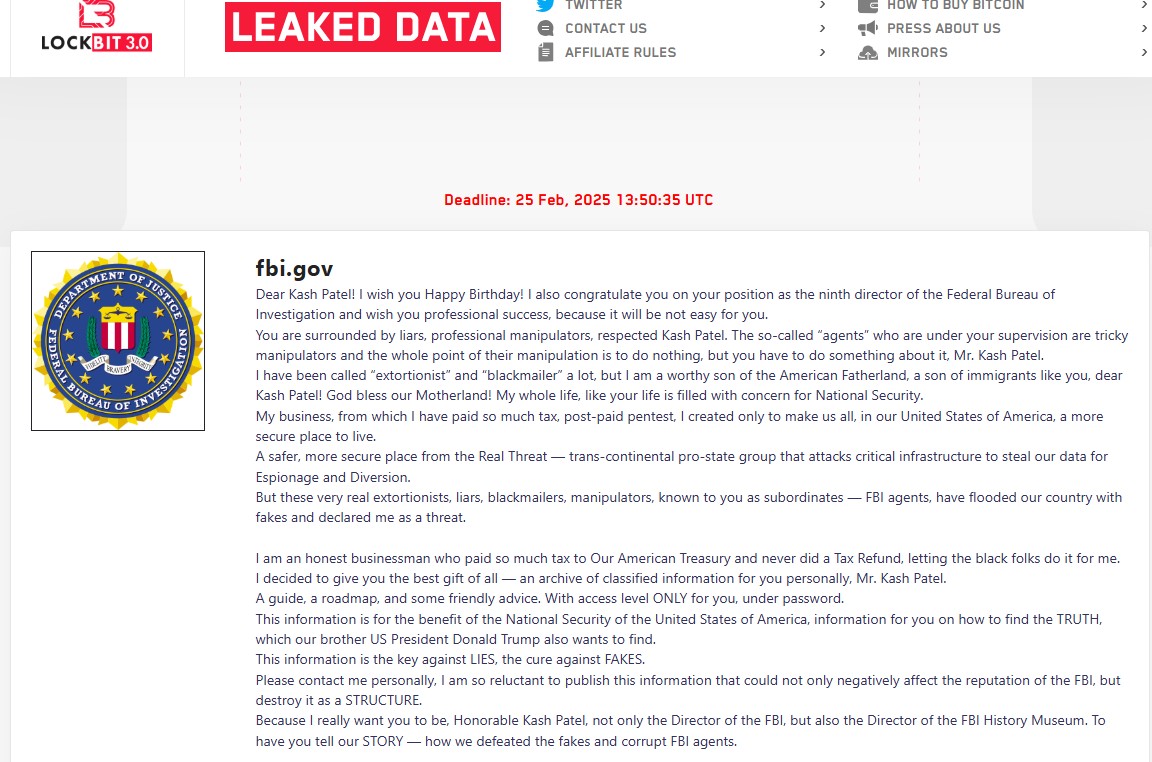

Trotz Zerschlagungsversuchen durch Strafverfolgungsbehörden gehört die erpresserische LockBit-Gang weiter zu den „Big Playern“ im Ransomware-Business. Mit einem am gestrigen Dienstag veröffentlichten Beitrag auf ihrer Leak-Site im Darkweb will sie das offensichtlich einmal mehr unter Beweis stellen. In ihm richtet sich die Ransomware-Gruppe direkt an den erst kürzlich als neuer FBI-Chef bestätigten Kashyap („Kash“) Patel.

Sie droht mit der Veröffentlichung brisanter Informationen, die die US-Behörde „als Struktur zerstören“ könne und fordert Patel auf, persönlich mit der Gruppe in Kontakt zu treten. Dass es sich hier um einen Erpressungsversuch handelt, ist naheliegend – schließlich ist die Ransomware LockBit berüchtigt für ihre üppigen Beutezüge. Bereits vor rund einem Jahr bestätigte die Gruppe in einem Statement, bis dahin insgesamt rund 100 Millionen Dollar aus ihren Opfern gepresst zu haben.

Glückwünsche von Erpressern

Im Beitrag auf LockBits Leak-Website, über den unter anderem Security Affairs berichtete, wendet sich der Verfasser direkt an Patel. Er wünscht diesem sarkastisch alles Gute zum Geburtstag (tatsächlich ist Patel am 25. März 1980 geboren) und beglückwünscht ihn zu seiner neuen Position. Schließlich werde es, wie er hinzufügt, künftig nicht leicht für den neuen FBI-Chef werden.

Sich selbst stellt der Gangster als „ehrlichen Geschäftsmann“ und US-Steuerzahler dar. Die wirkliche Gefahr für die USA sei das FBI, das ihn (sprich: die Gang um die Ransomware LockBit) zur Bedrohung erklärt habe.

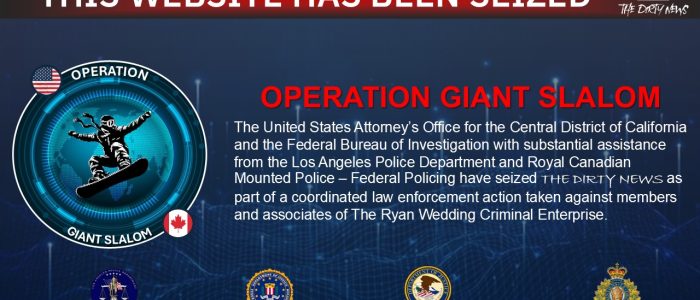

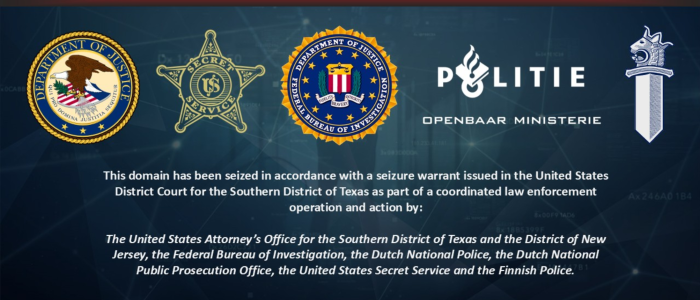

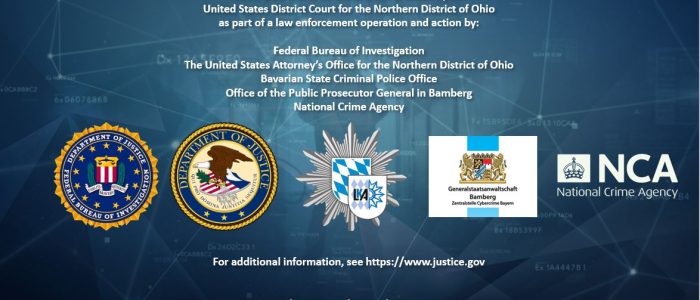

Damit spielt der Beitrag auf die empfindlichen Schläge an, die US-Strafverfolger in Zusammenarbeit mit Behörden weltweit der Erpresser-Infrastruktur im vergangenen Jahr zufügten. Unter anderem waren im Rahmen der „Operation Cronos“ zahlreiche Server lahmgelegt und mehrere Bandenmitglieder inhaftiert worden. Auch die damalige Leak-Site übernahmen die Gesetzeshüter.

Ende 2024 klagte das US-Justizministerium dann den russisch-israelischen Staatsbürger Rostislaw P. wegen seiner mutmaßlichen Rolle als LockBit-Entwickler an. Allerdings hatte „LockbitSupp“, der Kopf der Bande, bereits vorher dementiert, dass es sich bei ihm und Rostislaw P. um ein und denselben Mann handle. Der Stil des aktuellen Beitrags suggeriert (möglicherweise ganz bewusst) dass er vom „echten“ LockbitSupp stammen könnte.

Die angeblich so brisanten, für das FBI zerstörerischen Informationen („[…] der Schlüssel gegen LÜGEN, der Schlüssel gegen FAKES […]„) sollen sich in einem 7-Zip-Archiv befinden, das bereits auf der Leak-Site abrufbar ist. Es sei allerdings dafür vorgesehen, von Kash Patel persönlich nach dessen Kontaktaufnahme mit einem Passwort geöffnet zu werden. Der Verfasser des Beitrags wünsche sich, so schließt er, Patel nicht nur als FBI-Director, sondern auch als Chef des „FBI-Geschichtsmuseums“ zu sehen.

LockBit ist nicht totzukriegen

Dass es sich bei der Leak-Drohung lediglich um einen Fake zur Machtdemonstration gegenüber dem verhassten FBI handeln könnte, ist sehr gut möglich. Immerhin versuchte sich die Gang um die Ransomware LockBit schon vor rund einem Jahr an einer ganz ähnlichen Erpressung. Damals behauptete sie, im Besitz von Gerichtsunterlagen zu einem Verfahren gegen Donald Trump sein. Sie drohte mit Veröffentlichung der Dokumente – doch kurz vor Ablauf der Frist verschwand die Drohung plötzlich von der Leak-Site. Die zuständigen Behörden dementierten, Lösegeld gezahlt zu haben; die LockBit-Gang behauptete das Gegenteil. Ob es sich wirklich um einen Bluff gehandelt hatte, blieb letztlich ungeklärt.

Auch im aktuellen Fall ist ein derlei nebulöses Ende nicht auszuschließen, bei dem niemand außer LockBit und dem FBI erfährt, ob es jemals kompromittierende Informationen gab. Eines machen die Erpresser allerdings ganz deutlich – nämlich, dass sie trotz der „Operation Cronos“ noch lange nicht am Ende sind.

Dass die Ransomware LockBit trotz reduzierten Personals weiterhin so aktiv ist und etwa erst kürzlich die Netzwerke zahlreicher Schulen in Deutschland lahmlegte, dürfte sie unter anderem ihrem „As-a-Service“-Konzept zu verdanken haben. Dabei mieten unabhängige Affiliates die Erpressungs-Infrastruktur, starten flexibel eigene Kampagnen und zahlen dafür eine Provision an die verbliebenen LockBit-Betreiber. Wenn es gefährlich wird, tauchen sie wieder unter.