Mad Liberator ist eine Ransomware-Gruppe, die es auf AnyDesk-Nutzer abgesehen hat. Ihre Taktik: Ablenkung und Datenklau - wie clever!

Auch die Cyberkriminalität entwickelt sich ständig weiter. Eine kürzlich identifizierte Ransomware-Gruppe namens „Mad Liberator“ hat mit ihrer ausgeklügelten Vorgehensweise die IT-Sicherheitsbranche aufgeschreckt. Ihr Ziel: AnyDesk-Nutzer und ihre sensiblen Daten.

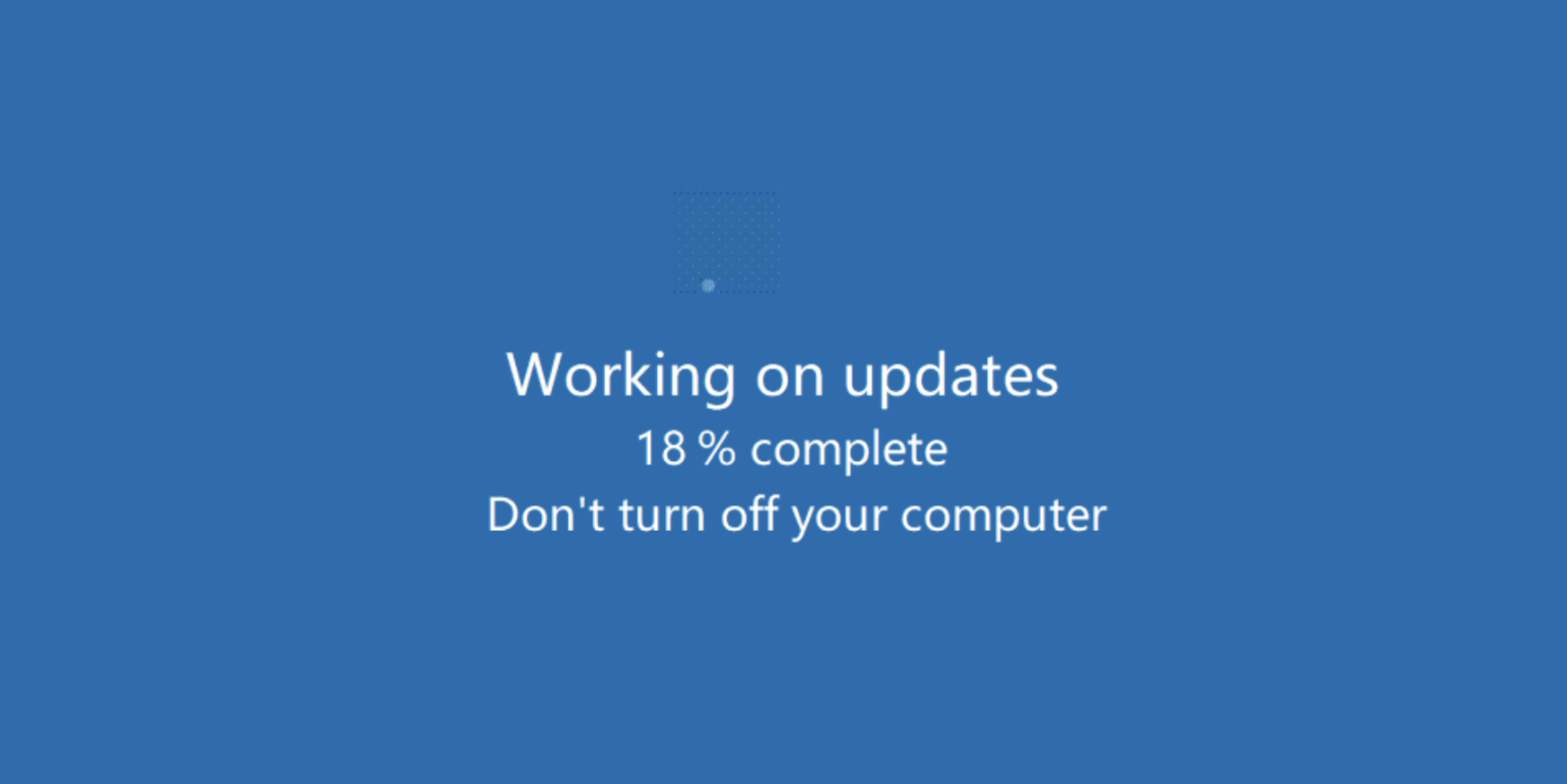

Mad Liberator: Als Windows-Update getarnt

Mad Liberator hat eine besonders raffinierte Methode entwickelt, um ihre Opfer zu täuschen. Sie nutzen einen gefälschten Windows-Update-Bildschirm als Tarnung für ihre kriminellen Aktivitäten. Diese Taktik wurde erstmals im Juli von Forschern des Cybersicherheitsunternehmens Sophos aufgedeckt.

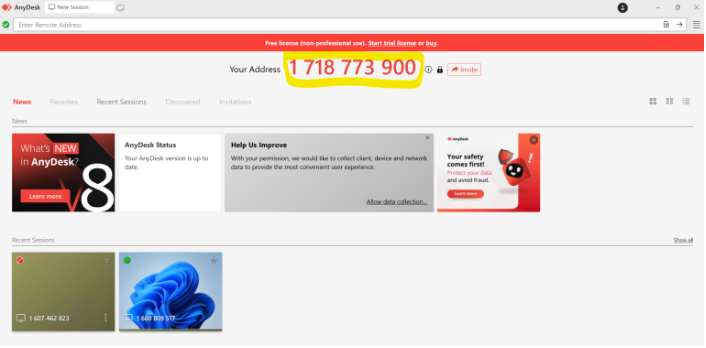

AnyDesk, eine beliebte Fernzugriffssoftware, steht im Mittelpunkt der Ransomware-Angriffe. Die Auswahl der Opfer ist noch unklar. Eine Theorie besagt, dass die Gruppe wahllos AnyDesk-Verbindungs-IDs ausprobiert, bis ein Opfer anbeißt.

Der Datendiebstahl beginnt mit einer unerwarteten Verbindungsanfrage an Rechner, auf denen AnyDesk installiert ist. Sobald die Verbindung hergestellt ist, platzieren die Angreifer eine Datei namens „Microsoft Windows Update“ auf dem Zielsystem. Diese Datei zeigt einen täuschend echt aussehenden Update-Bildschirm an.

Die Wahl von AnyDesk als Eingangstor ist kein Zufall. Denn viele IT-Teams verwenden diese Software, um Unternehmensnetzwerke zu verwalten. Das macht sie zu einem attraktiven Ziel für Cyberkriminelle.

Ablenkung und Datenklau – wie clever!

Während der gefälschte Update-Bildschirm läuft, schaltet Mad Liberator die Tastatur des Opfers aus. So können sie ungestört im Hintergrund agieren. Mit dem AnyDesk File Transfer Tool kopieren sie Daten aus OneDrive-Konten, Netzwerkfreigaben und lokalen Speichern.

Diese Angriffe sind keine Blitzaktionen. Laut Sophos können sie bis zu vier Stunden dauern. In dieser Zeit haben die Kriminellen freie Bahn, um wertvolle Informationen abzugreifen.

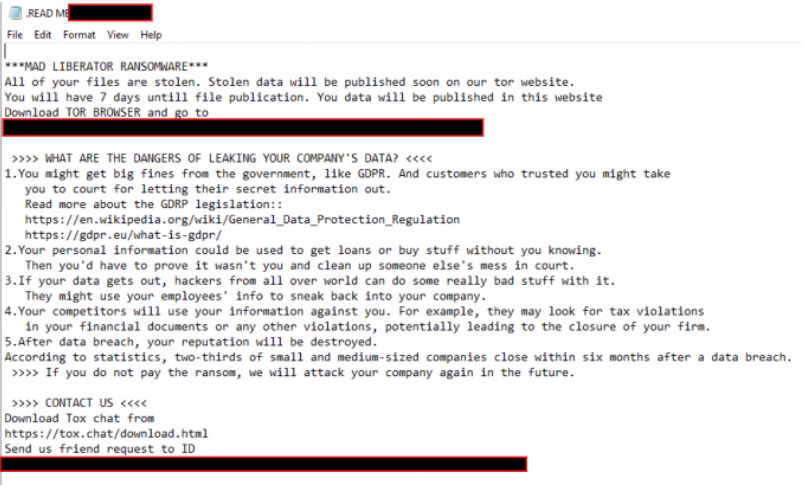

Interessanterweise verzichtet Mad Liberator bisher auf Datenverschlüsselung. Stattdessen setzen sie auf reine Erpressung. Sie hinterlassen Lösegeldforderungen in Netzwerkverzeichnissen, um sicherzustellen, dass die betroffenen Unternehmen diese nicht übersehen.

Auf ihrer Darknet-Seite bieten die Kriminellen den Opfern zynisch an, ihnen bei der Lösung ihrer Sicherheitsprobleme“ zu helfen. Der Preis: ein saftiges Lösegeld für die Rückgabe der gestohlenen Daten.

Schutzmaßnahmen gegen Mad Liberator und Co.

Um sich vor solch raffinierten Ransomware-Angriffen zu schützen, sollten Unternehmen ihre IT-Sicherheit regelmäßig überprüfen. Besonders wichtig:

- Die strenge Kontrolle von Fernzugriffssoftware wie AnyDesk.

- Eine regelmäßige Schulung des Personals in der Erkennung verdächtiger Aktivitäten.

- Regelmäßige Backups wichtiger Daten.

Mad Liberator zeigt eindrucksvoll, wie kreativ und skrupellos moderne Cyberkriminelle vorgehen. Denn ihre Kombination aus Social Engineering, ausgeklügelten Ablenkungsmanövern und gezielter Erpressung kann Unternehmen vor große Herausforderungen stellen.