Die Gefahr eines Missbrauchs von TeamViewer durch Ransomware-Angriffe ist sehr real. Es ist höchste Zeit, genauer hinzuschauen!

Ransomware-Angriffe sind leider nichts Neues. Aber wenn seit langem bekannte Methoden plötzlich wieder auftauchen und sich gegen viel genutzte Tools wie TeamViewer richten, ist es höchste Zeit, genauer hinzuschauen.

Aktuelle Berichte von Huntress zeigen, dass Ransomware-Akteure weiterhin versuchen, über TeamViewer Zugriff auf Unternehmensgeräte zu erlangen. Diesmal nutzen sie den geleakten LockBit Ransomware Builder, um Verschlüsselungsprogramme einzuschleusen und Unternehmen zu erpressen.

Die dunkle Seite von TeamViewer

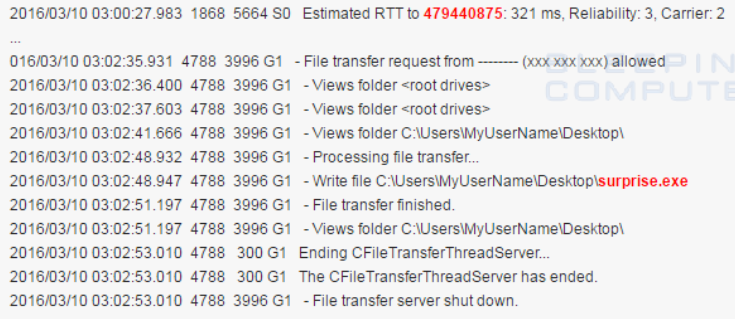

Trotz seines Rufs als seriöses Fernzugriffstool hat TeamViewer auch eine dunkle Seite. Betrüger und Ransomware-Akteure nutzen die Bekanntheit der Software, um sich unerlaubten Zugriff auf Remote-Desktops zu verschaffen. Bereits im März 2016 konnte der erste Fall nachgewiesen werden. Damals fand die Ransomware Surprise über TeamViewer-Angriffe ihre Opfer.

Damals erklärte man den Missbrauch von TeamViewer mit Credential Stuffing. Dabei nutzen Angreifer geleakte Anmeldedaten, anstatt Zero-Day-Schwachstellen auszunutzen. TeamViewer warnte vor der Gefahr, dass Kriminelle versuchen könnten, sich mit kompromittierten Account-Daten einzuloggen, um Zugriff auf Geräte zu erhalten und Schadsoftware zu installieren.

Huntress deckt neuen Missbrauch auf

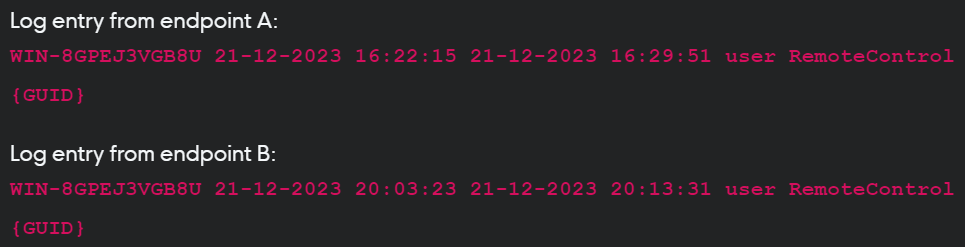

Ein aktueller Bericht von Huntress bestätigt, dass diese alten Methoden immer noch verwendet werden. Die analysierten Logdateien zeigen, dass die Ransomware-Akteure erneut versuchen, TeamViewer zu missbrauchen. Interessanterweise deutet die Verbindung von derselben Quelle auf einen gemeinsamen Angreifer hin. Dies berichtet BleepingComputer in einem aktuellen Artikel.

Die von Huntress untersuchten Endpunkte geben Aufschluss über die Methoden der Angreifer. Ein Endpunkt, der aktiv von Mitarbeitern für legitime Aufgaben genutzt wurde, konnte erfolgreich angegriffen und abgewehrt werden. Der zweite, weniger überwachte und daher für den Missbrauch von TeamViewer attraktivere Endpunkt wurde ebenfalls ins Visier genommen. Ein Antivirenprogramm konnte jedoch Schlimmeres verhindern.

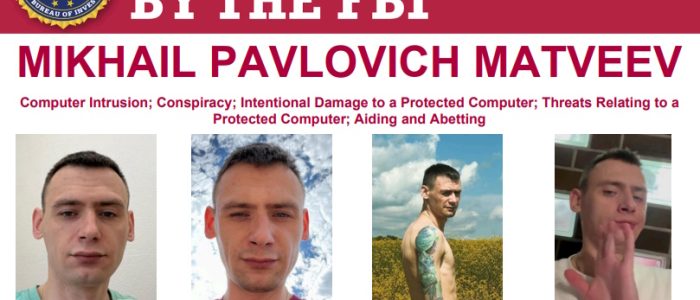

LockBit-Ransomware im Einsatz

Die Angreifer versuchten, die LockBit-Ransomware über eine DOS-Batch-Datei zu verbreiten. Die Attacke auf den ersten Endpoint war teilweise erfolgreich, während das Antivirenprodukt den zweiten Endpoint wirksam verteidigte. Die Attacken ähneln den Angriffen, die mit dem durchgesickerten LockBit Black Builder durchgeführt wurden.

Auf Anfrage von BleepingComputer hat sich TeamViewer zur Sicherheit der Plattform geäußert. Das Unternehmen betont, dass die meisten Fälle von unberechtigtem Zugriff auf schwache Sicherheitseinstellungen zurückzuführen sind. TeamViewer empfiehlt strenge Sicherheitsvorkehrungen wie komplexe Passwörter, Zwei-Faktor-Authentifizierung und regelmäßige Updates, um unberechtigte Zugriffe zu verhindern.

Trotz oder vielmehr gerade wegen der weitverbreiteten Nutzung von TeamViewer ist Vorsicht geboten. Nutzer sollten die empfohlenen Sicherheitsmaßnahmen befolgen, um sich vor unbefugtem Zugriff und möglichen Ransomware-Angriffen zu schützen. Denn die jüngsten Vorfälle zeigen: Die Bedrohung durch Ransomware ist auch in vermeintlich sicheren Umgebungen wie TeamViewer real.