Informationen auf der von Strafverfolgern übernommenen Darknet-Leak-Site deuten auf neue Enthüllungen über die LockBit-Ransomware-Group.

Strafverfolgungsbehörden haben die Darknet-Site der LockBit-Group aktuell wiederbelebt. Darauf kündigen sie neue Informationen an, die aus laufenden Ermittlungen zum Vorgehen der Bande stammen sollen.

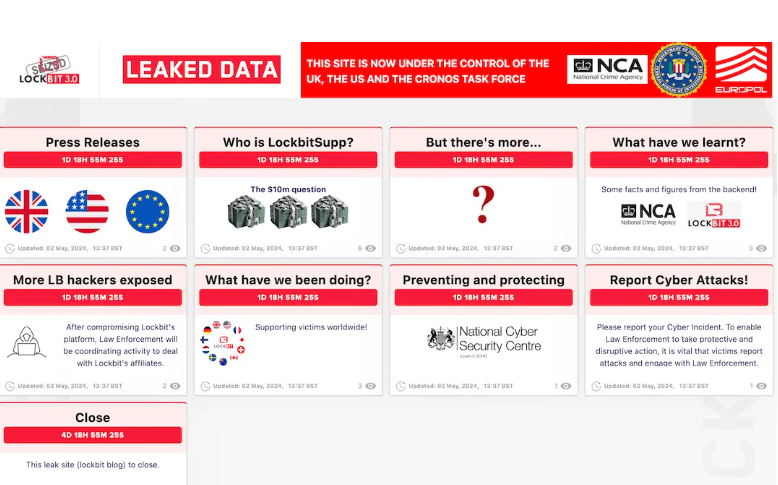

Im Februar dieses Jahres haben Strafverfolger aus zehn Ländern die produktivste Ransomware-Gruppe LockBit in einer gemeinsamen Operation namens „Operation Cronos“ gestoppt. Davon zeugte ein Beschlagnahmungsbanner auf der Datenleak-Website von LockBit, demgemäß die Website ab diesem Zeitpunkt unter der Kontrolle der National Crime Agency des Vereinigten Königreichs steht.

Zuvor nutzte die LockBit die Website dazu, gestohlene Informationen ihrer Opfer zu veröffentlichen. Unter der Kontrolle der NCA haben die Beamten diese stattdessen dazu genutzt, anzugeben, wie viele Informationen die Ermittler aus dem Backend des Dienstes erhalten hatten.

Angekündigte Enthüllungen bezüglich LockBit heizt Gerüchteküche an

Gemäß The Record erschienen bereits eine Woche später auf der Website Enthüllungen, die jeweils mit einem Countdown versehen waren, darunter Informationen darüber, „dass LockBit keine Daten gelöscht habe, selbst wenn es den Opfern versprochen hatte, dies zu tun“. Offensichtlich sind aktuell auf der gleichen Site neue Enthüllungen zu erwarten. Auch ein Timer, auf Dienstag, den 7. Mai, auf 14:00 UTC eingestellt, deutet darauf hin.

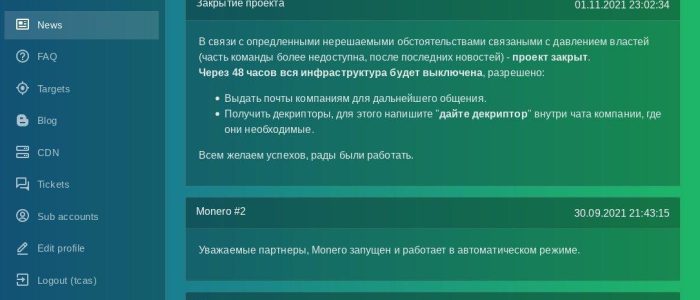

Aber auch ein mutmaßlicher Hintermann von Lockbit, LockbitSupp, äußerte sich damals öffentlich zu dem Bust. Ihm zufolge hätten „die Ermittler die Tiefe ihres Zugriffs auf die Backend-Infrastruktur der Bande überbewertet.“ Im Übrigen ließ er keine Zweifel daran, dass die Group auch künftig ihre Arbeit fortsetzen wird:

„Sie fragen sich: Warum sollte ich für Hunderte Millionen Dollar arbeiten? Und ich werde antworten, dass mir einfach langweilig ist, ich liebe meine Arbeit, sie bringt mir Lebensfreude, Geld und Luxus bringen nicht so viel Freude wie meine Arbeit, deshalb bin ich bereit, mein Leben für meine Arbeit zu riskieren. So hell, reich und gefährlich sollte das Leben meiner Meinung nach sein.“

Genau darauf deutet auch eine Information von Cybernews von Anfang Mai dieses Jahres. Darin informierten sie darüber, dass ein großer französischer Gesundheitsdienstleister, Hôpital de Cannes, einem solchen Angriff im letzten Monat ausgesetzt war. Der Ransomware-Angriff führte infolge zur Absage von etwa einem Drittel der nicht notfallmäßigen Operationen. Laut Medienbericht hat das Krankenhaus nicht vor, das geforderte Lösegeld zu entrichten.

Aufgrund der aktuell zu erwarteten neuen Enthüllungen twitterte vx-untergrund:

„Werden die Strafverfolgungsbehörden tatsächlich die Führung hinter der Ransomware-Gruppe Lockbit enthüllen? Werden die Strafverfolgungsbehörden weitere Ransomware-Betreiber anklagen? Was haben die Strafverfolgungsbehörden heimlich getan? Was steht in der Pressemitteilung? Finden Sie es in der nächsten Folge von Dragon Ball Z heraus.“

Danach posteten sie:

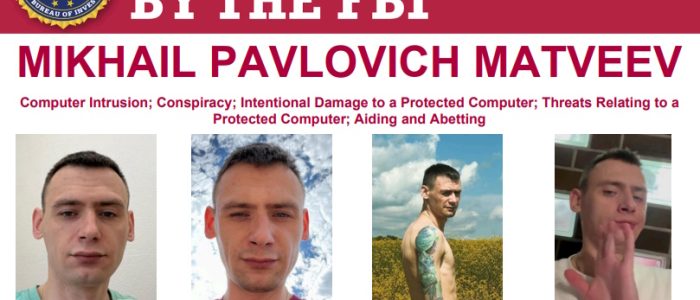

„Die Lockbit-Ransomware-Gruppe gibt an, dass die Strafverfolgungsbehörden lügen. Lockbit sagte auch und zitierte: „Ich verstehe nicht, warum sie diese kleine Show veranstalten. Sie sind offensichtlich verärgert, dass wir weiterarbeiten.“ Lockbit besteht darauf, dass sie weiterarbeiten und weiterhin neue Opfer „bringen“. In etwa 36 Stunden deuten das FBI, NCA UK und EUROPOL darauf hin, die Identität des/der Anführer(s) der Lockbit-Ransomware-Gruppe und die Identität weiterer Ransomware-Partner zu enthüllen.“

Gemäß Medienberichten ist LockBit die weltweit am häufigsten eingesetzte Ransomware-Variante. Bereits seit September 2019 haben Partner, die LockBit verwenden, Organisationen unterschiedlicher Größe in einer Reihe kritischer Infrastruktursektoren angegriffen. Darunter Finanzdienstleistungen, Lebensmittel und Landwirtschaft. Bildung, Energie, Regierungs- und Rettungsdienste, Gesundheitswesen, Fertigung und Transport.

Der LockBit-Ransomware-Betrieb funktioniert als Ransomware-as-a-Service (RaaS)-Modell. Dabei werden Partner angeworben, um Ransomware-Angriffe mithilfe der LockBit-Ransomware-Tools und -Infrastruktur durchzuführen.