LockBit 4.0 - die neueste Version der LockBit Ransomware kommt mit einigen überraschenden und gefährlichen Änderungen daher.

Anfang der Woche erlangte das FBI die Kontrolle über mehrere Schlüsselkomponenten der LockBit-Infrastruktur. Dazu gehörte nicht nur eine Website, über die LockBit mit seinen Opfern kommunizierte. Auch File-Sharing-Dienste, Kommunikationsserver und Supportsysteme der Gruppe gehörten dazu. Nun stellt sich heraus, dass die Entwickler der gefürchteten LockBit-Ransomware heimlich an einer neuen Version ihrer Malware „LockBit-NG-Dev“ gearbeitet hatten.

LockBit-NG-Dev: Überblick über die Eigenschaften der Malware

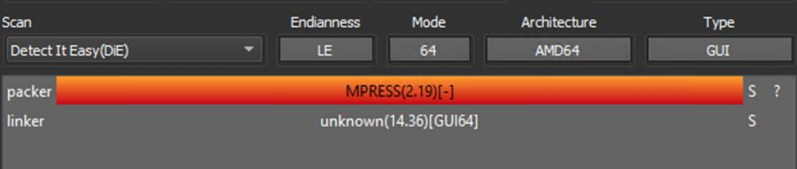

In der Vergangenheit wurde LockBit in C/C++ geschrieben, aber LockBit 4.0 präsentiert sich in einem neuen Gewand. Die Malware ist in .NET programmiert und verwendet CoreRT für die Kompilierung und MPRESS für die Paketierung. Dieser Wechsel zu .NET mag für einige eine Überraschung sein. Er zeigt aber auch die Anpassungsfähigkeit der LockBit-Ransomware und das ständige Streben nach Innovation seitens der Cyberkriminellen.

Eine detaillierte Analyse von LockBit 4.0 durch das Cybersicherheitsunternehmen Trend Micro hat interessante Einblicke geliefert. LockBit-NG-Dev enthält eine Konfigurationsdatei im JSON-Format, die Ausführungsparameter wie Zeitplan, Details zur Lösegeldforderung und öffentliche RSA-Schlüssel definiert. Es ist offensichtlich, dass diese neue Version bereits viele der erwarteten Funktionen bietet, auch wenn einige Aspekte aus früheren Releases fehlen.

Erweiterte Funktionen und Möglichkeiten

LockBit 4.0 bietet drei Verschlüsselungsmodi (mit AES+RSA), benutzerdefinierte Datei- und Verzeichnisausschlüsse sowie die Möglichkeit, Dateinamen zufällig zu generieren, um die Wiederherstellung zu erschweren. Darüber hinaus verfügt es über einen „Selbstzerstörungsmechanismus“, der LockBit-Dateien mit Null-Bytes überschreibt. Diese neuen Funktionen machen ihn zu einer noch gefährlicheren Bedrohung. Dies berichtet Bleeping Computer in einem aktuellen Artikel.

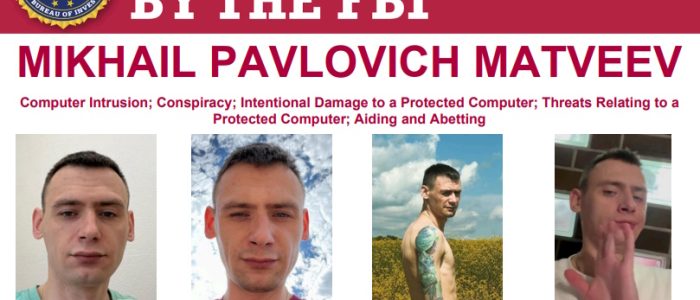

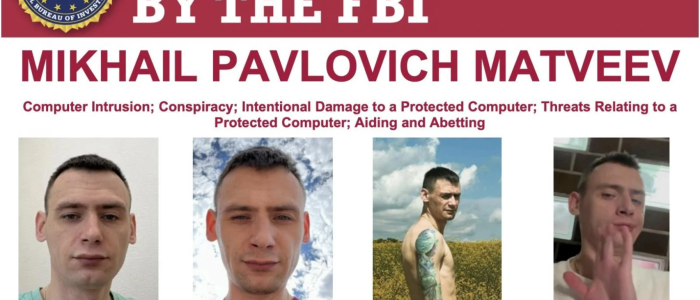

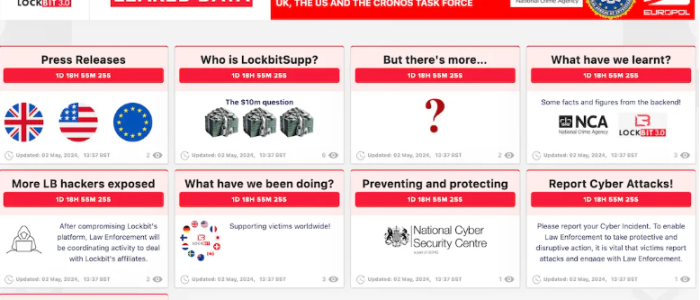

Die Entdeckung von LockBit-NG-Dev stellt einen weiteren Erfolg in den Bemühungen der Strafverfolgungsbehörden zur Eindämmung der Cyberkriminalität dar. Operation Cronos hat bereits einige Erfolge erzielt, aber die Bedrohung ist noch nicht vorüber.

Die Enthüllung von LockBit 4.0 im Rahmen der Operation Cronos ist ein weiterer und bedeutender Rückschlag für die Betreiber. Auch wenn die Backup-Server immer noch unter der Kontrolle der Bande stehen, dürfte es nun, da der neue Quellcode der LockBit-Ransomware den Sicherheitsforschern bekannt ist, einiges schwieriger werden, das kriminelle Geschäft wiederherzustellen.