Strafverfolgungsbehörden in den USA, Deutschland und Großbritannien haben die Radar/Dispossessor-Ransomware-Infrastruktur zerschlagen.

Das FBI hat in Zusammenarbeit mit Strafverfolgungsbehörden in Großbritannien und Deutschland die IT-Infrastruktur einer produktiven Ransomware-Group zerschlagen. Zudem ist es den Ermittlern gelungen, zwölf mutmaßliche Täter von Radar/Dispossessor zu identifizieren. Die Fahndung nach ihnen ist bereits angelaufen.

Auch deutsche Unternehmen zählten zu den Opfern

Die Ransomware-Group namens Dispossessor, auch bekannt als Radar, ist seit August 2023 aktiv. Zu ihren Zielen zählten kleine bis mittelgroße Unternehmen und Organisationen in den Bereichen Entwicklung, Bildung, Finanzdienstleistungen, Gesundheitswesen, Produktion und Transport.

Aktuell konnten die Ermittler mindestens 43 Opfer in Argentinien, Australien, Belgien, Brasilien, Kanada, Kroatien, Deutschland, Honduras, Indien, Peru, Polen, den Vereinigten Arabischen Emiraten und dem Vereinigten Königreich ausmachen. Vier deutsche Firmen konnten in Zusammenarbeit mit dem BLKA und Bundeskriminalamt (BKA) noch rechtzeitig vor einer Verschlüsselung gewarnt werden.

Der Schwerpunkt der Taten von Radar/Dispossessor lag allerdings in den USA. Hier hat die Ransomware-Bande u.a. auch Krankenhäuser und somit für Patienten wichtige Daten angegriffen. Die Behörden nehmen an, dass viele der anvisierten Organisationen noch nicht identifiziert worden sind. Der Fokus liegt nun auch darauf, Erkenntnisse zu weiteren Geschädigten zu gewinnen.

Nach Angaben des FBI wurde die Radar/Dispossessor-Ransomware-Bande von einer als „Brain“ bekannten Person angeführt, die mehrere Websites diesbezüglich betrieb.

Behörden nahmen IT-Infrastruktur vom Netz

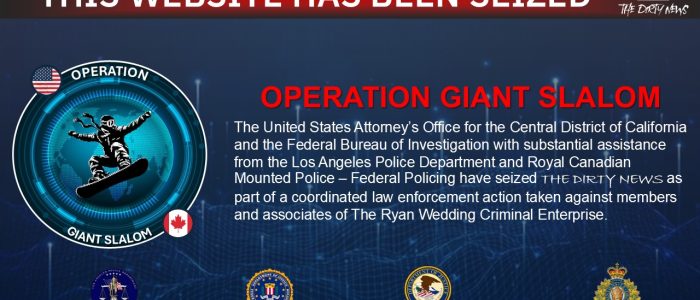

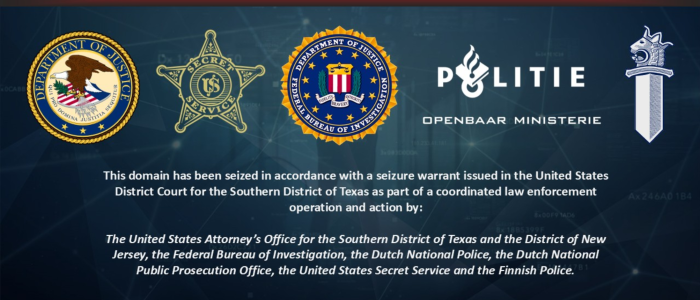

Am 12. August gaben das FBI und das Bayerische Landeskriminalamt (BLKA) bekannt, dass die Behörden 24, mit der Gruppe in Verbindung stehende Server abgeschaltet haben. Darunter 18 in Deutschland, drei in den USA und drei im Vereinigten Königreich. Die Strafverfolgungsbehörden machten außerdem neun von der Gruppe genutzte Domänen unschädlich, acht in den USA und eine in Deutschland.

Radar/Dispossessor nutzte duales Erpressungssystem

Seit ihrem Bestehen nutzte Radar/Dispossessor anfällige Systeme, schwache Passwörter und fehlende Zwei-Faktor-Authentifizierungen aus, um Opferunternehmen anzugreifen. Nach erstem gelungenem Zugriff verschaffte sich die Group über eine Ausweitung der Zugriffsrechte Zugang zu den Opfer-Dateien. Anschließend setzten sie dann Ransomware ein, um die Dateien zu verschlüsseln.

Die Ransomware-Bande exfiltrierte die Daten und nutzte sie, um die Opferunternehmen zur Zahlung eines Lösegelds zu erpressen. Um den Druck auf ihre Opfer zu erhöhen, hätten die Täter neben der direkten Ansprache auch Videos mit den gestohlenen Daten an die Betroffenen verschickt. Sie listeten die Namen der Organisationen auf einer Tor-basierten Leak-Site auf. Zudem drohte Radar/Dispossessor, die internen sensiblen Daten freizugeben, sollte keine Zahlung erfolgen (inklusive Countdown).

Nach Angaben des BLKA wurden 12 Personen, die mit der Ransomware-Group in Verbindung stehen, in Deutschland, Litauen, Kenia, Russland, Serbien, den Vereinigten Arabischen Emiraten und der Ukraine identifiziert. Gegen einen Verdächtigen, der in Deutschland angeklagt wurde, haben die Behörden einen internationalen Haftbefehl erlassen. Die Behörden verfolgen zudem noch die weiteren Verdächtigen in den anderen Ländern strafrechtlich.

Guido Limmer, Vizepräsident des Bayerischen Landeskriminalamts gibt bekannt:

„Mit der Beschlagnahmung der IT-Infrastruktur ist der ZCB, dem BLKA und seinen internationalen Partnern ein wichtiger Schlag gegen Cyberkriminelle gelungen. Dies zeigt deutlich, dass die Täter auch im virtuellen Raum jederzeit damit rechnen müssen, überführt und zur Verantwortung gezogen zu werden. Die Abschaltung der Server bewahrt weitere zahlreiche Unternehmen auf der ganzen Welt vor teils existenziellen finanziellen Folgen.“

Wolfgang Gründler, Generalstaatsanwalt in Bamberg, ergänzt:

„Attacken von hochprofessionellen Netzwerken, die mit ihren erpresserischen Schadprogrammen auch vor Krankenhäusern nicht Halt machen, müssen mit allem Nachdruck strafrechtlich verfolgt werden. Bei der ZCB wurde daher im Oktober 2022 eigenes die Taskforce Cyberangriffe eingerichtet. Die erfolgreiche Zerschlagung der kriminellen Infrastruktur von Radar/Dispossessor belegt die Entschlossenheit, mit der wir gemeinsam mit unseren ausländischen Partnern Ransomware-Akteure rund um den Globus bekämpfen.“