Storm-1811 missbraucht das Remote-Verbindungstool Quick Assist mittels Vishing-Angriffen zur Bereitstellung von Black Basta Ransomware.

Das Microsoft Threat Intelligence-Team warnt davor, dass die finanziell motivierte Hacker-Group Storm-1811 bereits seit Mitte April im Rahmen einer Kampagne das Client-Management-Tool Quick Assist des Unternehmens für Social-Engineering-Angriffe missbraucht hat. Neben einer Infektion mit zahlreicher anderer Malware führt der Angriff letztlich zum Einsatz der Black Basta-Ransomware.

Voice-Phishing-Angriff führt zu Black Basta-Infektion

Wie Microsoft in einem am Mittwoch veröffentlichten Blogbeitrag bekannt gab, begannen die Angriffe mit Vishing (Voice-Phishing). Infolge führten sie zum böswilligen Einsatz von Fernüberwachungstools wie ScreenConnect oder NetSupport Manager. Die Hacker setzten zudem Malware ein, darunter Cobalt Strike oder Qakbot, bevor sie die Ransomware Black Basta verankern.

Black Basta ist seit 2022 aktiv. Gemäß Informationen von CISA und dem FBI haben Black Basta-Ransomware-Partner zwischen April 2022 und Mai 2024 bereits über 500 Organisationen weltweit getroffen, darunter auch den deutschen Rüstungskonzern und Automobilzulieferer Rheinmetall.

Black Basta beruht auf dem Ransomware-as-a-Service (RaaS) Geschäftsmodell. Allerdings wird Black Basta wird im Gegensatz zu häufig eingesetzten Ransomware-as-a-Service-Tools als „geschlossenes Ransomware-Angebot“ beschrieben und von nur einer kleinen Anzahl von Bedrohungsakteuren verbreitet.

Hacker erlangten nach Angaben des Cybersicherheitsunternehmens Elliptic und des Cyberversicherungsunternehmens Corvus Insurance mittels Black Basta bereits bis November 2023 mindestens 100 Millionen US-Dollar an Lösegeldzahlungen von über 90 Opfern.

Missbrauch von Quick Assist in Kombination mit Social-Engineering

Laut Microsoft begannen die neuesten Angriffe damit, dass Black Basta-Bedrohungsakteure die E-Mail-Adresse des Opfers bei mehreren E-Mail-Abonnementdiensten registrierten mit dem Ziel, dessen Posteingang zu überschwemmen. Der Angreifer gibt sich dann durch Telefonanrufe beim Zielbenutzer als IT-Supportteam des Unternehmens aus. Er gibt der Zielperson vor, Hilfe bei der Behebung des Spam-Problems anzubieten.

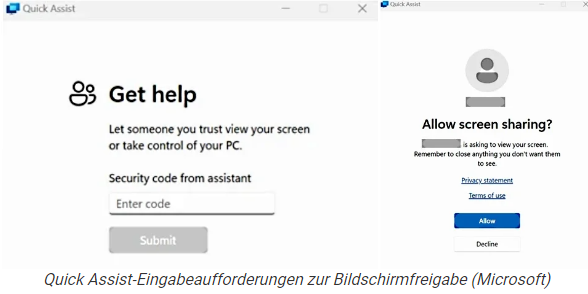

Während des Telefongesprächs überzeugen die Angreifer das Opfer, über Quick Assist Zugriff auf sein Gerät zu gewähren. Zuerst veranlasst der Bedrohungsakteur den Benutzer, Quick Assist mit der Tastenkombination STRG + Windows + Q zu öffnen, woraufhin er aufgefordert wird, einen vom Angreifer bereitgestellten Sicherheitscode einzugeben.

Dem Benutzer wird dann ein Dialogfeld angezeigt, in dem er um Erlaubnis zum Teilen seines Bildschirms gebeten wird. Sobald dem Bedrohungsakteur die Berechtigung erteilt wird, kann er die Kontrolle über das Quick Assist-System anfordern. Der Betrüger hat nun die volle Kontrolle über das Gerät.

Quick Assist ist ein standardmäßig in Windows 11 vorhandenes Softwaretool. Dieses soll es Benutzern ermöglichen, ihr Windows- oder macOS-Gerät über eine Remoteverbindung mit einer anderen Person zu teilen. Bevorzugt, um technische Probleme auf ihren Systemen zu diagnostizieren und zu beheben.

Microsoft teilte mit:

„Sobald der Benutzer den Zugriff und die Kontrolle zulässt, führt der Bedrohungsakteur einen skriptgesteuerten cURL-Befehl aus, um eine Reihe von Batch-Dateien oder ZIP-Dateien herunterzuladen, die zur Bereitstellung bösartiger Payloads verwendet werden.“

Darüber hinaus stellte Microsoft fest, dass Storm-1811 verschiedene Malware einsetzt, um seine Berechtigungen auf dem System zu erweitern und die Kontrolle über gefährdete Geräte zu behalten. Dazu gehören Tools zur Fernüberwachung und -verwaltung (RMM) wie ScreenConnect und NetSupport Manager sowie bösartige Payloads wie Qakbot und Cobalt Strike.

Diese Tools helfen den Angreifern, sich seitlich durch das Zielnetzwerk zu bewegen und es zu kartieren. Schließlich können sie die Black Basta-Ransomware-Variante mithilfe des Telnet-Ersatztools PsExec von Windows verteilen.

Microsoft-Empfehlungen zur Verhinderung von Black Basta Ransomware-Angriffen

Um die Angriffe zu verhindern, sollten Unternehmen laut Microsoft erwägen, Quick Assist und andere RMM-Tools, die ihre IT-Abteilungen nicht verwenden, zu blockieren oder zu deinstallieren. Microsoft empfiehlt zudem, das Personal zu schulen, um auf Angriffe vorbereitet zu sein. In der Anregung heißt es:

„Erlauben Sie einem Helfer nur dann, über Quick Assist eine Verbindung zu Ihrem Gerät herzustellen, wenn Sie die Interaktion durch direkte Kontaktaufnahme mit dem Microsoft-Support oder Ihrem IT-Supportpersonal initiiert haben. Gewähren Sie niemandem Zugriff, der behauptet, dass er dringend auf Ihr Gerät zugreifen muss“.

Warnmeldungen sollen Schadensbegrenzung dienen

Microsoft gibt an, den Einsatz von Quick Assist bei diesen Angriffen zu untersuchen. Sie arbeiten daran, die Transparenz und das Vertrauen zwischen Helfern und Teilenden zu verbessern. Darum wollen sie Warnmeldungen in Quick Assist integrieren, um Benutzer vor möglichen Betrügereien beim technischen Support zu warnen.

„Microsoft untersucht den Einsatz von Quick Assist bei diesen Angriffen und arbeitet daran, die Transparenz und das Vertrauen zwischen Helfern und Teilenden zu verbessern und Warnmeldungen in Quick Assist zu integrieren, um Benutzer vor möglichen Betrügereien beim technischen Support zu warnen.“