Dank eines hVNC-Moduls können Angreifer einen mit der Lobshot-Malware infizierten Windows-Rechner unbemerkt aus der Ferne steuern.

Die neue Lobshot-Malware sammelt auf Windows-Systemen nicht nur Informationen über Krypto-Wallets, sondern erlaubt dem Angreifer auch einen versteckten Fernzugriff via hVNC. Dass an den zur Verbreitung genutzten Webseiten irgendetwas faul ist, zeigt schon deren in den zugehörigen Google Ads sichtbare Domain.

Lobshot – die nächste Malware, die via Google Ads kommt

Cyberkriminelle bedienen sich immer häufiger Google-Werbeanzeigen, um ihre Schadsoftware zu verbreiten. Damit ihre Opfer auch ganz sicher anbeißen, missbrauchen die böswilligen Akteure gerne Namen und Logos beliebter und kostenlos erhältlicher Softwareprodukte wie beispielsweise 7-Zip, CCleaner, VLC, OBS oder Notepad++.

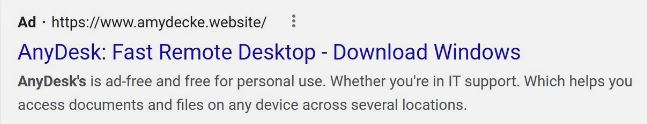

Wie BleepingComputer berichtet, gesellt sich neuerdings eine Malware namens “Lobshot” dazu, die den Angreifern mitunter einen Remote-Zugriff via VNC auf infizierte Windows-Geräte ermöglicht. Getarnt ist der neuartige Remote-Access-Trojaner (RAT) als scheinbar harmloses AnyDesk-Fernwartungstool. Mit Golf hat die Software aber gewiss nichts zu tun.

Ein Blick auf die Domain verrät die betrügerische Lobshot-Malware

Schon die fragwürdige Domain “amydecke.website” zeigt, dass an der AnyDesk-Anwendung, die sich normalerweise auf anydesk.com herunterladen lässt, irgendetwas faul ist.

(Quelle: Elastic Security Labs)

Die dort erhältliche MSI-Datei beinhaltet jedoch lediglich einen Loader. Nach dessen Ausführung durch den Nutzer lädt ein darin enthaltenes PowerShell-Skript die tatsächliche Lobshot-Malware in Form einer DLL-Datei von der Domain “download-cdn.com” herunter. Die speichert der Loader anschließend im Verzeichnis “C:\ProgramData”. Dort liegen auf Windows-Systemen üblicherweise auch viele andere Anwendungsdaten.

Sobald Lobshot aktiv ist, prüft die Malware zunächst, ob der Windows Defender läuft. Ist dies der Fall, so beendet sie sich automatisch, um sich vor dem Sicherheitstool zu verstecken.

Andernfalls nistet sich die böswillige Software im Autostart des Betriebssystems ein. Somit kann sie ihre Arbeit nach der nächsten Benutzeranmeldung ungehindert fortsetzen. Anschließend überträgt sie einige Systeminformationen sowie eine Auflistung installierter Browsererweiterungen gängiger Krypto-Wallets an ihren Schöpfer.

hVNC-Modul erlaubt versteckten Fernzugriff

Doch das ist längst nicht alles, wozu die Lobshot-Malware imstande ist. Sicherheitsforschern von Elastic Security Labs zufolge verfügt die Schadsoftware nämlich auch über ein hVNC-Modul (Hidden Virtual Network Computing).

Dabei handelt es sich um eine modifizierte VNC-Anwendung, die es dem Angreifer erlaubt, das infizierte System über einen versteckten Desktop zu steuern. Der reguläre Desktop des Anwenders bleibt davon völlig unberührt, wodurch dieser von dem kontrollierten Eingriff auf seinen Rechner gar nichts mitbekommt.

“Der Angreifer interagiert mit dem Client, indem er die Tastatur steuert, auf Schaltflächen klickt und die Maus bewegt; diese Funktionen ermöglichen dem Angreifer die vollständige Fernsteuerung des Geräts.”

Elastic Security Labs

Wer sich möglichst effektiv vor einer Malware wie Lobshot schützen will, der sollte in erster Linie bei sich selbst beginnen. Denn die größte Schwachstelle ist zumeist der Anwender, der sich aufgrund mangelnder technischer Kenntnisse allzu leicht in die Irre führen lässt.