Angreifer stahlen mit Clipboard-Hijacking hunderttausende Dollar. Ein guter Grund, Krypto-Diebstahl durch Malware unter die Lupe zu nehmen.

Forscher haben eine aktuelle Cryptojacking-Kampagne analysiert: Der Schadcode „MassJacker“ betreibt Clipboard-Hijacking, damit seine Opfer Geld an fremde Wallets senden. Die unsichtbare Gefahr, die Krypto-Diebstahl durch Malware darstellt, scheint vielen nicht bewusst. Im Artikel erfahrt ihr mehr darüber.

Dass Cyberkriminelle mit kreativen Ideen immer wieder versuchen, Krypto-Besitzer um ihre digitalen Ersparnisse zu bringen, ist bekannt. So genanntes „Cryptojacking“ ist eine dieser Strategien. Meist wird dieser Begriff für heimliches Cryptomining verwendet, bei dem Schadcode unbemerkt fremde Rechenleistung abzwackt, um Kryptowährungen für die Gangster zu schürfen.

Forscher der Firma CyberArk haben nun eine aktuelle Angriffskampagne analysiert, bei der der Krypto-Diebstahl durch Malware ein wenig anders vonstatten geht. Den dabei untersuchten Schadcode tauften sie auf den Namen MassJacker. Anders als viele seiner Kollegen verzichtet dieser Übeltäter auf die Mühen des Minings und hält sich stattdessen an bereits vorhandenes Kryptogeld.

Der Begriff Cryptojacking bezieht sich bei dieser Kampagne auf das Hijacken der Zwischenablage der infizierten Rechner. MassJacker schiebt seinen Opfern nämlich Wallet-Adressen der Angreifer unter, um abzukassieren und erbeutete damit laut CyberArk mehr als 300.000 US-Dollar. Allerdings hegen die Forscher den Verdacht, dass dies nur die Spitze des Eisbergs sein könnte.

Krypto-Diebstahl durch Copy-Paste-Hack

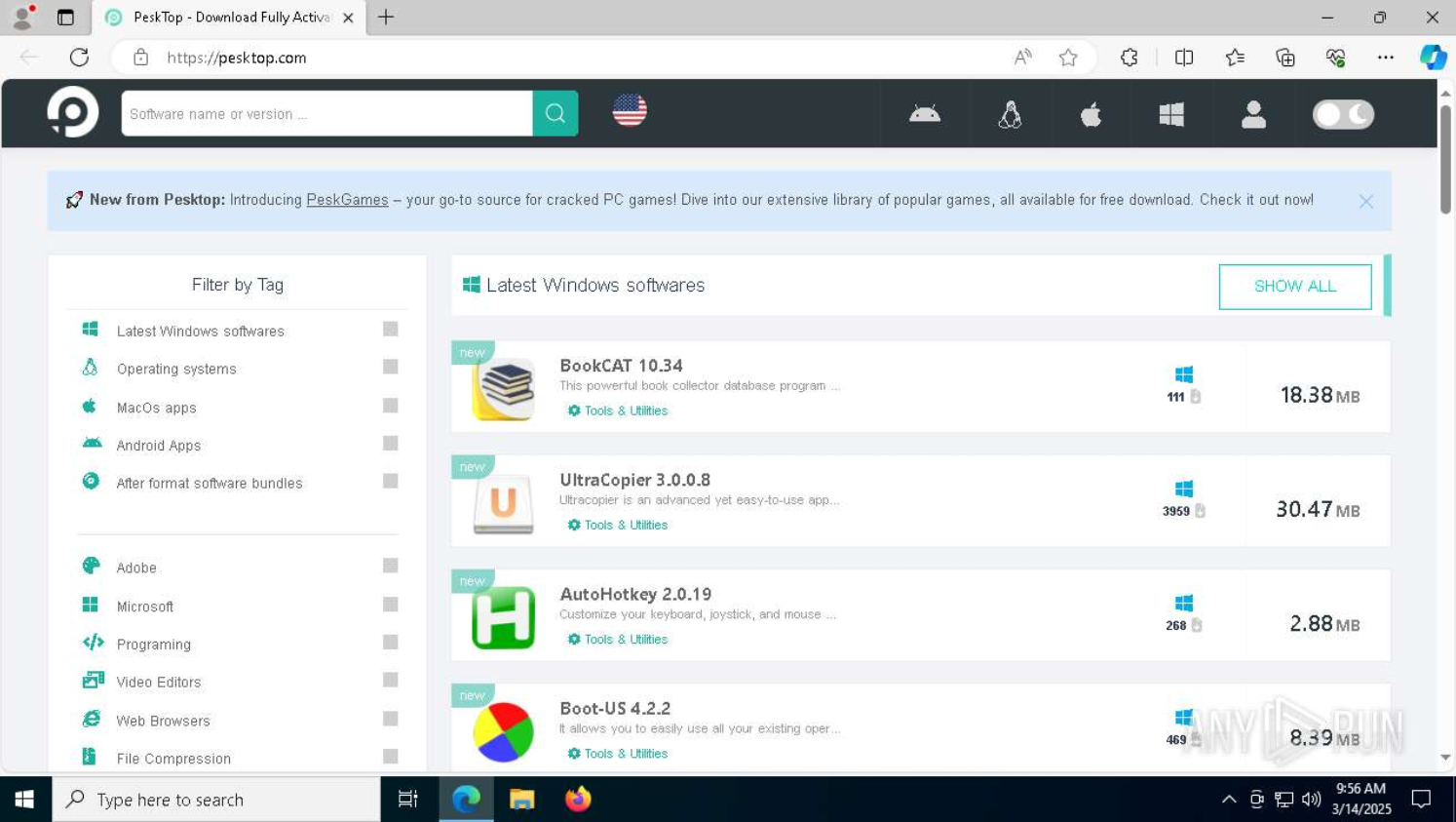

Laut der MassJacker Schadsoftware Analyse lauerte die Malware bei ihrem Beutezug auf einer Website namens pesktop.com, die vorgab, gecrackte Software anzubieten. Die Seite ist weiterhin erreichbar und hier könnt ihr euch einen Report von any.run anschauen.

Offenbar vertrauten die verantwortlichen Kriminellen darauf, dass Besucher als Software getarnte Schadcode in Eigeninitiative herunterluden. Beim Ausführen lud dieser initiale Downloader dann ein ganzes Arsenal von Schädlingen nach. Darunter auch MassJacker zum Krypto-Diebstahl durch Malware.

Trotz reichlich Anti-Analysemechanismen im Code konnten die Forscher dessen Funktionsweise nachvollziehen. Der Krypto-Diebstahl durch die Malware gelingt, indem diese im Hintergrund den Clipboard-Inhalt überwacht. Kopiert der Nutzer etwas hinein, nutzt der Schadcode reguläre Ausdrücke um zu ermitteln, ob es sich um eine Krypto-Wallet-Adresse handelt.

Ist dies der Fall, so erfolgt eine Clipboard-Manipulation durch MassJacker. Er ersetzt die gefundene Adresse durch eine eigene, die er einer frisch nachgeladenen, verschlüsselten Liste entnimmt. Auf diese Weise soll die nächste Transaktion des Opfers Geld in die Wallets der Cyberkriminellen spülen.

Clipboard-Hijacking für Krypto: Randerscheinung oder unterschätzte Gefahr?

Der aktuelle Cryptojacking Malware Angriff verwendete laut der CyberArks-Analyse eine Liste mit 50.000 Wallet-Adressen der Cyberkriminellen. In ihnen befanden sich zu jenem Zeitpunkt umgerechnet rund 95.300 US-Dollar, hauptsächlich (aber nicht ausschließlich) in der Währung Solana (SOL). Die Forscher gruben tiefer, indem sie ältere Samples aus früheren Cryptojacking-Kampagnen analysierten. Dabei stellten sie fest, dass die Kriminellen den Key zum Verschlüsseln der Wallet-Listen länger nicht geändert hatten. So konnten sie weitere Adressen identifizieren – und kamen schließlich auf insgesamt 778.531 Wallets der Angreifer mit etwa 336.700 US-Dollar in verschiedenen Krypto-Währungen.

Bei dieser Einschätzung sind schwankende Kurse zu berücksichtigen. Auch vermuten die Forscher, dass ein Teil des Geldes beziehungsweise der von ihnen ausgewerteten Transaktionen in Zusammenhang mit anderen kriminellen Aktivitäten steht und nicht unbedingt nur aus dem Krypto-Betrug mit MassJacker resultiert.

Während der Analyse des Cryptojackers stellte das CyberArk-Team Ähnlichkeiten mit einer Malware namens „MassLogger“ fest, weshalb sie sich bei der Namensgebung daran anlehnten. Die Tatsache, dass es sich bei MassLogger um Malware-as-a-Service handelt, legt die Vermutung nahe, dass dies auch auf MassJacker zutreffen könnte. Dass also kriminelle Gruppen den Cryptojacker künftig auch für eigene Kampagnen mieten könnten.

Sicher sind sich die Forscher in diesem Punkt nicht. Ihre MassJacker Schadsoftware Analyse zeigt aber in jedem Fall alternative Strategien des Krypto-Diebstahls durch Malware auf, die viele potenzielle Opfer vermutlich noch nicht als Bedrohung auf dem Schirm haben. Höchste Zeit, dass sich dies ändert, zumal sich Clipboard-Hijacking derzeit auch in anderen Zusammenhängen großer Beliebtheit bei Angreifern erfreut. Gepastete Inhalte vor dem Absenden lieber einmal mehr zu checken, ist also eine gute Idee. Vor allem, wenn es um viel Geld geht.