Pi-hole XSS CVE-2025-53533. In der DNS-Software in der Weboberfläche. Der Template-Fehler im Webfrontend kann gravierende Folgen haben.

Das Tool Pi-hole gilt für viele als das Herzstück ihres heimischen Netzwerks. Es blockiert Werbung und Tracker und sorgt so für ein Surfen ohne mit Ads zugeschmissen zu werden. Doch jetzt gibt es schlechte Nachrichten. In der beliebten DNS-Software entdeckte man vor ein paar Stunden eine Sicherheitslücke, die unter bestimmten Umständen zu Problemen führen kann. Pi-hole XSS CVE-2025-53533 betrifft die Weboberfläche der Software.

Angriff ohne Authentifizierung

Diese Angriffsfläche ist gefährlich, da sie eine Ausnutzung ohne Authentifizierung ermöglicht. Es reicht, ein Opfer dazu zu bringen, einen präparierten Link aufzurufen, um Code im Browser dieser Person auszuführen. Zwar erlaubt CVE-2025-53533 derzeit keinen Remote-Code-Exec auf dem Pi-hole-Host selbst, der unmittelbare Schaden spielt sich jedoch in der Browser-Session ab. Session-Hijacking, Cookie-Diebstahl oder das Auslösen privilegierter Aktionen sind realistische Folgen. Besonders, wenn die Admin-Sitzung im Browser gerade aktiv ist.

Pi-hole XSS CVE-2025-53533: Patch der neuen Version 6.3 behebt den Fehler

Die Reaktionszeit ist kurz, Die Lücke wurde verantwortungsvoll offengelegt und gleichzeitig mit der Veröffentlichung von Pi-hole Web v6.3 behoben. Das Release vom 25. Oktober 2025 erwähnt explizit Verbesserungen der Content-Security-Policy und Sicherheitsfixes, die die Ausnutzbarkeit solcher XSS-Vektoren mindern sollen. Für Betreiber bedeutet das: Wer noch Versionen ≤ 6.2.1 betreibt, sollte so schnell wie möglich auf 6.3 oder höher aktualisieren. Alleine das Update reduziert das Risiko deutlich, da der fehlerhafte Umgang mit Pfaden auf der 404-Seite korrigiert wurde. Umso schneller man mit einem Update reagiert, umso besser.

Proof-of-Concepts sind bereits im Umlauf

Parallel zur offiziellen Meldung tauchte bereits Proof-of-Concept-Code in öffentlichen Repositories auf, was die Relevanz erhöht, es gibt reproduzierbare PoCs, mit denen die Lücke nachgestellt werden kann. Das bedeutet, dass Angreifer mit moderatem technischem Aufwand funktionierende Exploits für Pi-hole entwickeln oder anpassen können. Dies ist ein klassischer Grund, warum das Patching und Zugriffsbeschränkungen so wichtig sind. Verantwortliche Admins sollten davon ausgehen, dass inoffizielle PoCs binnen Stunden bis Tagen im Umlauf sind. Wer weiß schon wie lange es dauert, bis Unbekannte das eigene System angreifen.

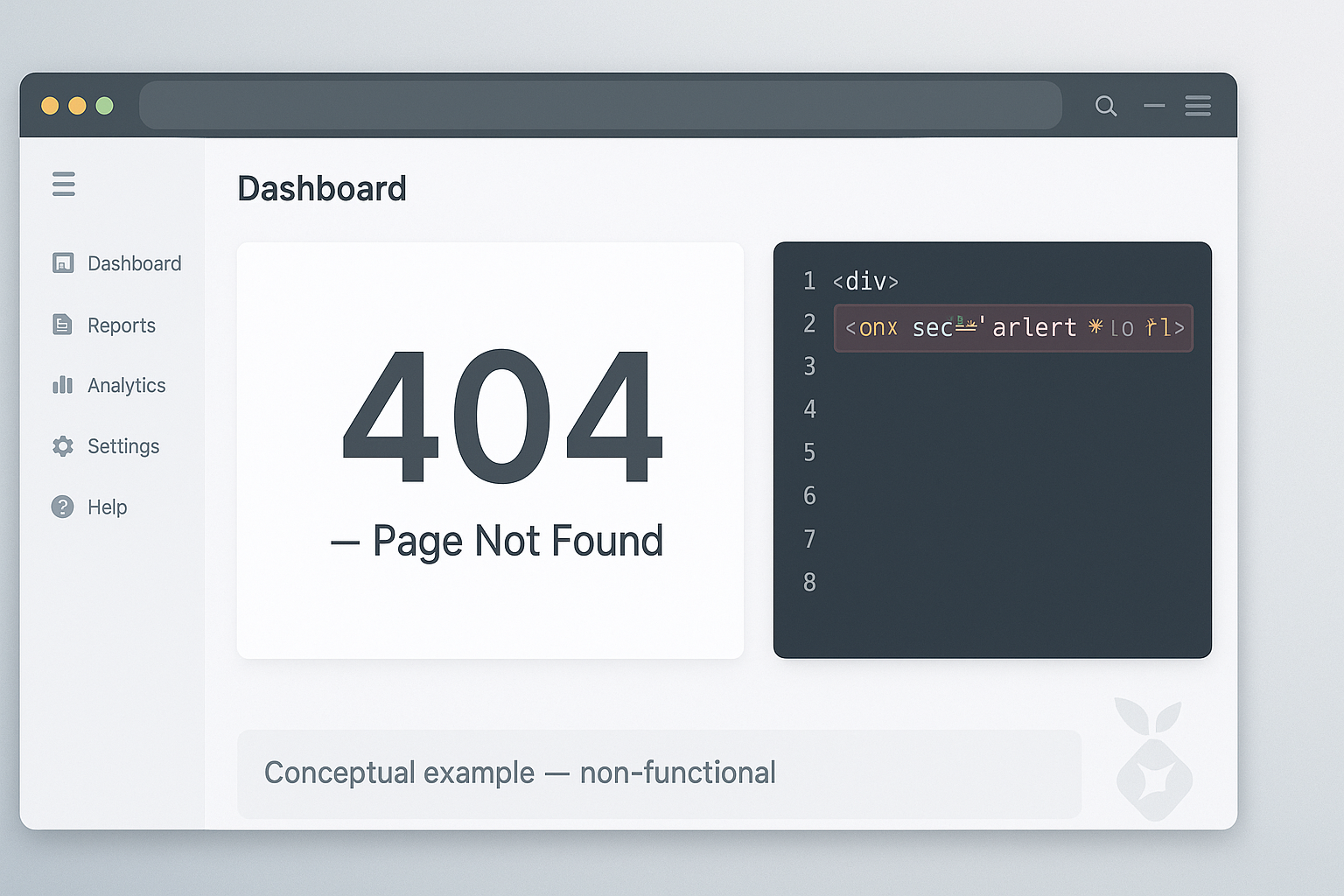

Ursache und technische Bewertung

Aus technischer Sicht ist der Fehler ein Lehrstück dafür, wie unscheinbare Template-Fehler in Webfrontends große Folgen haben können. Die Einbettung von untrusted Input in HTML-Attribute ohne korrektes Escaping ist eine Grundursache für solche XSS-Bugs. Pi-hole hat mit der verbesserten CSP und gezielten Korrekturen reagiert, doch die Lehre bleibt. Web-UIs von Netzwerk-Appliances müssen bei allen Ausgaben strikt nach dem Prinzip „never trust (any) user input“ behandelt werden. Entwickler sollten Pfade und Parameter vor der Ausgabe escapen oder gar nicht in für HTML-Attribute genutzte Kontexte übernehmen.

Handlungsempfehlungen für Betreiber

Für Betreiber lässt sich die Risiko-Priorität pragmatisch zusammenfassen: Update auf Web v6.3, schränke den Administrations-Zugriff ein (nur interne Netze, VPN, oder Firewall-Rules), ergänze eine restriktive CSP-Konfiguration dort, wo möglich, und kontrolliere Logins und aktive Sessions nach dem Update. Prüfe, ob die Admin-UI von außen erreichbar ist. Viele Installationen lassen die Weboberfläche unbeabsichtigt public, was das Angriffspotenzial stark erhöht. Da die Ausnutzung auf Social-Engineering (Opfer klickt Link) basiert, hilft zusätzlich die Sensibilisierung der Nutzer gegen verdächtige oder maskierte Links.

Pi-hole XSS CVE-2025-53533 – Einordnung im Kontext

CVE-2025-53533 ist kein fundamentaler RCE-Fehler, aber ein praxisrelevanter Browser-Angriffsvektor in einem Bereich, der administrativen Zugriff verwaltet. Weil PoCs verfügbar sind und die Oberfläche häufig ohne starken Schutz betrieben wird, verdient das Thema erhöhte Aufmerksamkeit — nicht nur kurzfristig für das Update, sondern mittelfristig durch bessere Härtung von Webfrontends in Open-Source-Netzwerktools.