Betrüger missbrauchen das „No-Code Checkout“-Feature für raffinierte Phishing-Attacken. Wir erklären die ausgefeilte Masche.

Cyberkriminelle missbrauchen das Feature „No-Code Checkout“, das eigentlich den Bezahlvorgang erleichtern soll. Persönliche Daten stehen auf dem Spiel. Erfahre, wie du dich schützen kannst.

Findige Kriminelle nutzen derzeit den „No-Code-Checkout“ von PayPal als Steilvorlage zum Datenklau via Phishing. Eigentlich handelt es sich dabei um eine Funktion für Händler, die ihren Kunden den Bezahlvorgang erleichtern möchten. Und zwar ohne Programmierkenntnisse; daher die Bezeichnung. Zur Verwendung betten Unternehmen entweder vorgefertigten, von PayPal bereitgestellten Code in den Checkout-Bereich ihres Shops ein. Oder aber sie leiten ihre Kunden per Link auf eine von dem Online-Bezahldienst gehostete Website für die sichere Zahlungsabwicklung weiter.

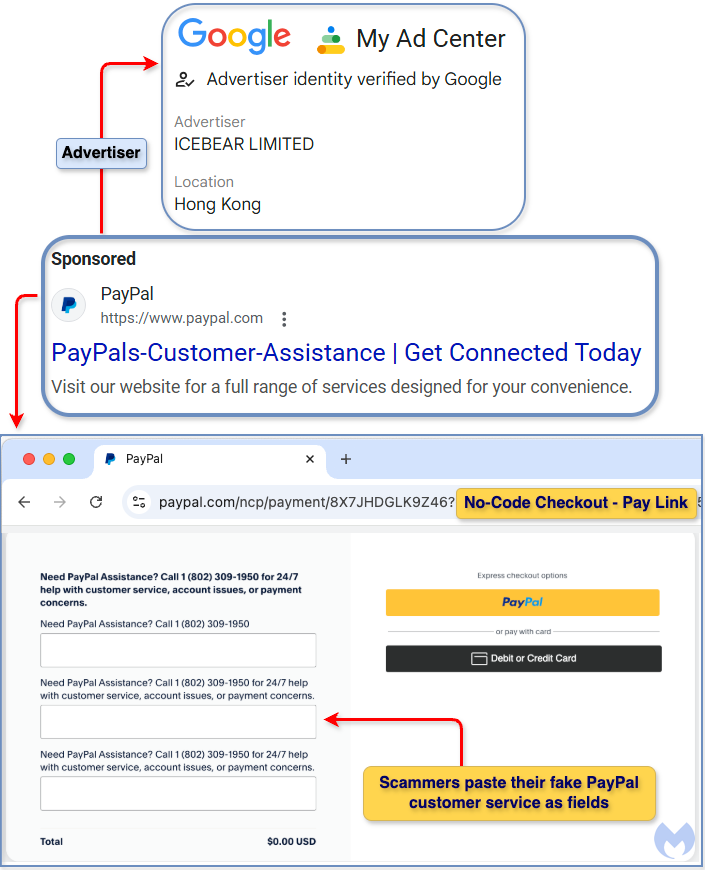

Letztere Variante, ein sogenannter Pay Link, bildet die Basis für eine Phishing-Masche, die das Team von Malwarebytes in einem Blogeintrag beschreibt. Die Gangster loggen sich zunächst (vermutlich mit kompromittierten Account-Daten) bei PayPal ein und erstellen eine eigene Checkout-Site. Diese ist anschließend über besagten Pay Link nach dem Schema paypal.com/ncp/payment/[unique ID]

erreichbar. Das wirkt vertrauenswürdig; der Identitätsdiebstahl für den PayPal-Betrug zahlt sich also aus.

Über Werbeanzeigen hingelotst

Bei der von Malwarebytes geschilderten Phishing-Masche bietet die von den Kriminellen angelegte Site Betrachtern Hilfe bei PayPal-Problemen an. Sie sollen eine gefakte Kundenhotline anrufen. Am anderen Ende der Leitung dürfte sie dann wohl ein freundlicher „Mitarbeiter“ zur Eingabe persönlicher Daten auffordern. Und möglicherweise auch zur Zahlung eines Geldbetrags für den „hilfreichen“ Service. Ein Klick auf die verfügbaren Checkout-Buttons vervollständigt den Datenklau. Die Informationen landen bei den Gangstern, die den PayPal-Account kontrollieren.

An dieser Stelle kommt die berechtigte Frage auf, wie die Kriminellen beim neuen PayPal-Scam ihre Opfer überhaupt auf die Bezahlseite manövrieren. Der gesamte Betrug fußt noch auf einem zweiten Baustein: kompromittierte Google-Werbeanzeigen-Accounts. Deren ursprüngliche Besitzer wurden laut Malwarebytes wohl gehackt.

Quelle: Malwarebytes

Die Kriminellen erstellen Google-Ads, die beim Anklicken via Pay Link auf den gefälschten Support-Service verweisen. Die in der Anzeige angezeigte Domain nebst Logo lautet jedoch einfach nur: paypal.com. So entsteht die recht überzeugende Illusion, es handle sich bei dem Angebot um einen offiziellen oder wenigstens von PayPal legitimierten Service.

Beim Surfen mit dem Smartphone verstärkt sich der Eindruck laut Malwarebytes noch. Denn beim Öffnen der betrügerischen Checkout-Site sehen Nutzer im mobilen Browser möglicherweise auch nur „paypal.com“ und nicht den kompletten Pay Link.

Dass der ganze Scam in dieser Form möglich ist, verdanken die Gangster einer ziemlich großzügig auslegbaren Formulierung in Googles Policies für Landingpages. Darin heißt es : „Gemäß Google-Richtlinie müssen die Landingpage und die angezeigte URL, also die in der Anzeige angegebene Webseite, dieselbe Domain verwenden.“ Man muss also nicht der Domain-Inhaber sein, um in der Werbung auf diese verweisen zu dürfen.

No-Code Checkout: Wie kann man die Masche erkennen?

Neuer PayPal-Scam oder vertrauenswürdige Bezahlseite? Manchmal ist es schwer, das auseinanderzuhalten. Der beste Schutz gegen den aktuellen Betrugsversuch: ganz genau hinschauen. Schließlich gibt es keinen guten Grund, aus Werbeanzeigen auf Pay Links zu verweisen. Diese sind, wenn man das einheitliche Format paypal.com/ncp/payment/[unique ID] kennt, als solche gut identifizierbar. Gleiches gilt für die Formulare selbst – und bevor die Phishing-Falle zuschnappt, bedarf es immerhin noch eines übermittelnden Klicks.

Die Scammer sind laut Malwarebytes weiterhin aktiv. Auch ist es wahrscheinlich, dass manipulierte No-Code Checkouts in Verbindung mit Google Ads künftig auch in deutschsprachigen Kampagnen auftauchen. Wie schon in der Vergangenheit gilt es also, gegenüber PayPal-Betrug immer wachsam zu bleiben.