Hacker starten derzeit Angriffe auf Magento, um Kreditkartendaten zu stehlen. Der Schadcode lauert zwischen Image-Tags.

Eine neuer, raffinierter Magecart-Angriff hat Bezahldaten von Onlineshop-Nutzern im Visier. Die Angriffe auf Magento fußen auf Schadcode, der sich zwischen <img>-Tags verbirgt.

So genannte Magecart-Angriffe, bei denen Cyberkriminelle Kreditkarteninformationen aus Shops abgreifen, gibt es schon lange. Neu ist allerdings die Vorgehensweise, die Sicherheitsforscher im Rahmen einer aktuellen Magento-Kampagne entdeckt haben.

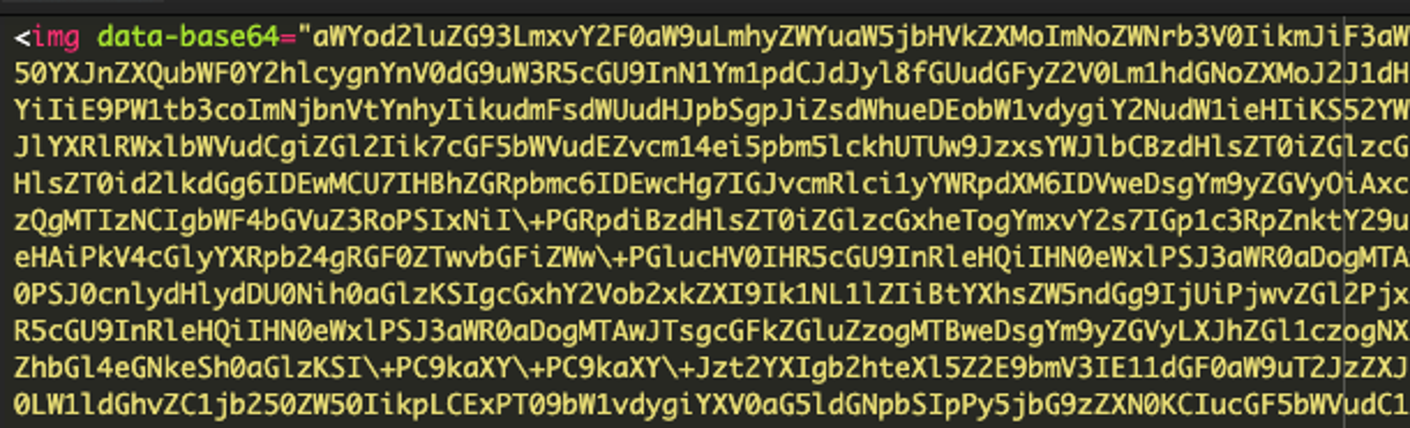

Der Code für den Datendiebstahl versteckt sich dabei unauffällig nach dem Schema <img>(Skript)</img> zwischen zwei HTML-Bild-Tags. Zur Ausführung nutzt er die Standardfunktion „Onerror“. Dass diese aus der Perspektive von Webbrowsern wie auch Security-Tools als vertrauenswürdig gilt, erhöht die Wahrscheinlichkeit eines erfolgreichen Angriffs auf Magento. Die Tarnung innerhalb unverdächtiger Image-Tags runden die Angreifer zusätzlich durch eine Base64-Kodierung des Schadcodes ab.

Gefahr im Checkout-Bereich

Ein Onerror-Event, so erläutert ein Forscherteam des Unternehmens Sucuri in einem Blogeintrag, wird standardmäßig ausgelöst, wenn das Laden eines Bildes fehlschlägt. Normalerweise bringt Onerror den Browser dazu, ein Icon mit der Darstellung eines kaputten Bildes anzuzeigen. Beim aktuellen Magecart-Angriff auf Magento jedoch hijackt das bösartige JavaScript zwischen den Image-Tags die Funktion. Es kommt also zur – für den Betrachter unsichtbaren – Codeausführung.

Das Skript überprüft zunächst, ob sich das potenzielle Opfer im Checkout-Bereich des Magento-Shops befindet. Ist diese Bedingung erfüllt, beginnt es mit der Überwachung von Nutzereingaben in Felder für Kreditkartendaten. Es wartet auf deren Übermittlung durch den Nutzer per Klick auf einen entsprechenden Button – und ruft dann intern eine Funktion namens magictrick() auf.

Diese Funktion ist für den eigentlichen Datenklau per Magecart-Angriff auf Magento zuständig: Sie fängt die gesendeten Informationen über ein eigens erstellte Formular ab, das zwischen Kartennummer, Ablaufdatum und Sicherheitscode (CVV) unterscheidet. Das Skript validiert die Nutzereingaben und löscht nicht-numerische Zeichen. Das Resultat leitet es schließlich an einen entfernten Server der Angreifer (hier im VirusTotal-Scan) weiter.

Datendiebstahl für Nutzer unsichtbar

Einige Magecart-Szenarien beispielweise mit 404-Fehlerseiten sind dazu angetan, Verdacht bei Betroffenen zu erregen. Der aktuelle Magecart-Angriff auf Magento ist aber quasi „unsichtbar“ und deshalb für Nutzer nur schwer als solcher zu erkennen. Ihnen bleibt nur, generell wachsam zu sein und ihre Kontoauszüge regelmäßig auf verdächtige Aktivitäten zu überprüfen.

Umso größere Verantwortung lastet auf den Schultern der Shopbetreiber, die den Datendiebstahl an ihren Kunden verhindern müssen. Das Forscherteam von Sucuri mahnt unter anderem zu regelmäßigen Updates der E-Commerce-Plattform, einem gewissenhaften Umgang mit Passwörtern, der Nutzung von Zwei-Faktor-Authentifizierung und dem Entfernen ungenutzter Admin-Accounts.