Forscher haben eine seit 2017 missbrauchte Windows-Sicherheitslücke entdeckt. Microsoft plant keinen Fix gegen die APT-Angriffe auf Windows.

Mittels speziell präpierter .LNK-Dateien führen staatlich gesponserte Hacker seit Jahren immer wieder APT-Angriffe auf Windows durch. Forscher sehen den Shortcut-Exploit als große Gefahr – dennoch will Microsoft vorerst nichts unternehmen.

Das Zero Day Initiative-Team von Trend Micro hat eine Angriffsmöglichkeit auf Windows entdeckt, die staatlich gesponserte Hacker und andere APT-Gruppen offenbar schon seit 2017 eifrig ausnutzen. Unter den Angreifern hat das Team insgesamt elf staatlich gelenkte Gruppen identifiziert, die aus Nordkorea, aus dem Iran, Russland und China stammen. Auch aus Indien und Pakistan wurden offensichtlich Attacken beobachtet.

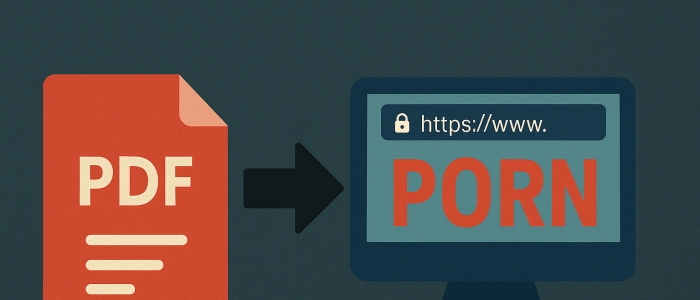

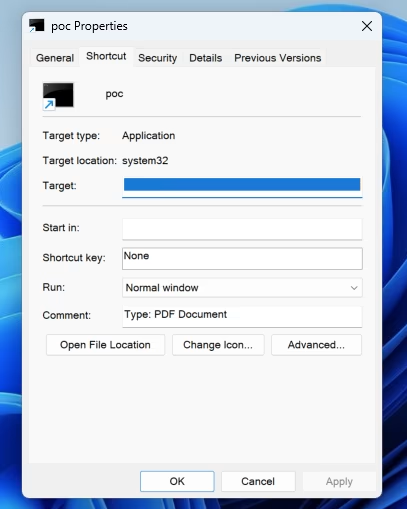

Die Windows-Shortcut-Schwachstelle basiert auf Dateiverknüpfungen (.LNK). Diese sind so präpariert, dass der Windows-Nutzer deren Ziel nicht sehen kann, wenn er per Rechtsklick unter „Eigenschaften“ nachschaut.

Ist die Verknüpfung durch ein passendes Icon und einen Anwendungsnamen getarnt, kann der Eindruck entstehen, dass sie auf ein legitimes, harmloses Programm verweist. Oder dass es sich beispielsweise um ein Office-Dokument handelt. Im Kontext der APT-Angriffe auf Windows startet sie aber stattdessen verborgenen Schadcode auf dem Rechner. Beispielsweise den Lumma-Stealer zum Abgreifen von Informationen oder den Stuxnet-Wurm, der erstmals 2010 entdeckt wurde. In einigen Fällen greift sie auch auf cmd.exe oder powershell.exe zu, um mit Kommandozeilenbefehlen Malware nachzuladen und zu installieren.

Verharmlost Microsoft den Shortcut-Exploit?

Die Forscher haben Microsoft über den Zero-Day-Exploit informiert. Laut Blogeintrag zum Angriffsschema ordnet der Konzern dem Problem jedoch nur einen geringen Schweregrad zu und plant in „unmittelbarer Zukunft“ keine Patches. Trend Micro sieht hier hingegen eine echte Windows-Sicherheitslücke mit hohem Schweregrad (CVSS-Score 7.0; siehe Beschreibung zu ZDI-25-148 / ZDI-CAN-25373).

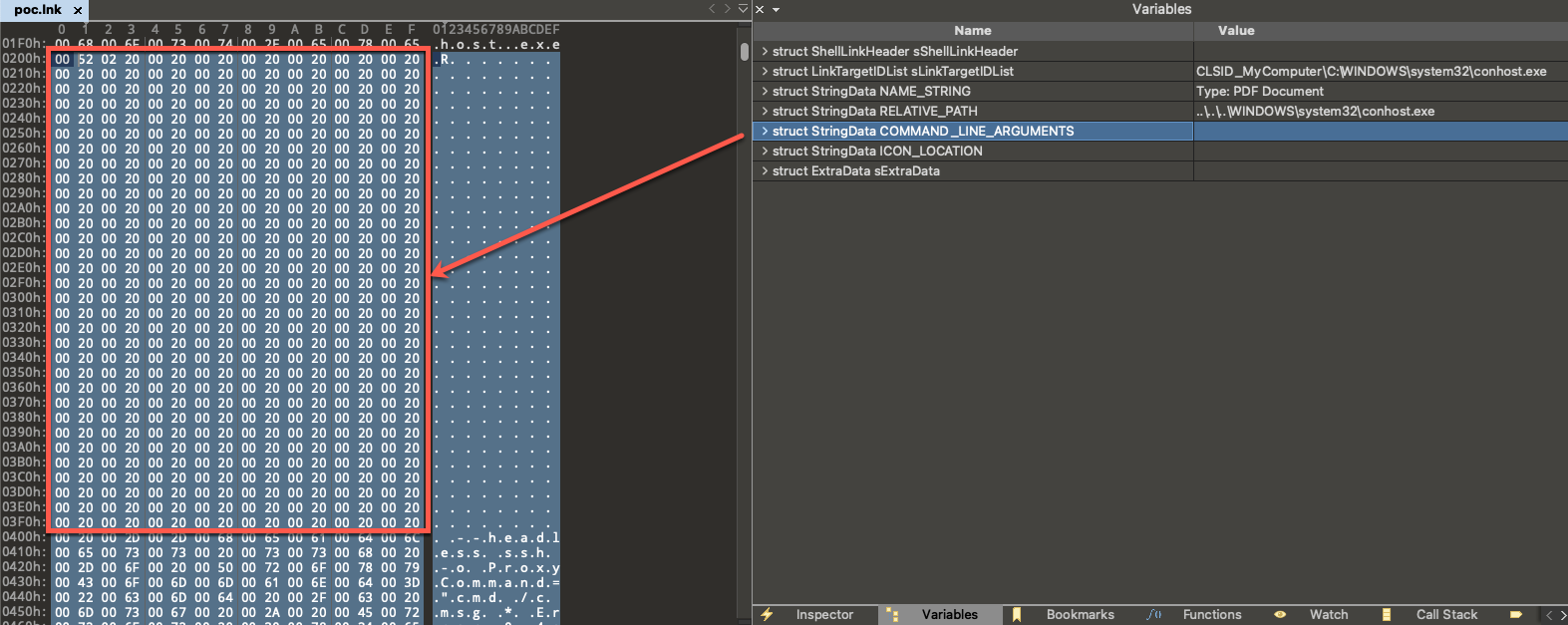

Potenzielle Windows Sicherheitslücke basiert auf simplen Whitespace-Zeichen

Da sich andere Cyberkriminelle den LNK-Exploit künftig auch für breit angelegte Angriffe auf Privatpersonen „abschauen“ könnten ist es in jedem Fall sinnvoll, die Bedrohung zu verstehen und im Blick zu behalten. Denn immerhin erfordert die Ausführung von Malware im Zuge des Shortcut-Exploits erst einmal eine Nutzerinteraktion in Gestalt zweier Klicks. Auch muss das LNK erst einmal auf den Rechner gelangen. Eine konkrete Angriffskette ist der Trend Micro-Analyse leider nicht zu entnehmen.

Im Zentrum des Angriffs über Verknüpfungen steht das Verschleiern des Verknüpfungsziels. Das ist unter „Eigenschaften“ für gewöhnlich im „Target“-Feld zu sehen. Die APT-Gruppen verschleiern dessen Inhalt jedoch schlicht und einfach unter Verwendung von Whitespace Characters. „Unsichtbare“ Zeichen also, wie Leerzeichen, Tabulatoren oder Zeilenumbrüche. Bei der Analyse der präparierten LNK-Dateistruktur fand das Trend Micro-Team lange Sequenzen aus diesen Zeichen. Diese sind dem eigentlichen „Target“-Inhalt vorangestellt, was die Darstellung des Pfads im vorgesehenen Feld aushebele.

Angriff über Verknüpfungen: Vorsicht vor leerem Target

Gegenüber der Plattform Hacker News hat sich ein Sprecher von Microsoft ausführlicher zu den Gründen geäußert, warum das Unternehmen vorerst auf einen Fix für das potenzielle Windows Sicherheitsproblem verzichtet. Demnach bringe der Defender ausreichend Erkennungsmechanismen mit, um Bedrohungen dieser Art abzuwehren. Zusätzlich fange die Smart App Control die Ausführung verdächtiger, aus dem Web heruntergeladener Anwendungen ab.

Das Unternehmen sieht hier also keine wirkliche Windows-Sicherheitslücke. Für völlig harmlos scheint es das mögliche Einfallstor für APT-Angriffe auf Windows dann aber doch nicht zu halten: „We will consider addressing it in a future feature release„, fügt der Sprecher noch hinzu – und rät grundsätzlich zur angemessenen Vorsicht im Umgang mit Dateien aus unbekannten Quellen.

Im Zweifel lohnt auch ein Blick in die Dateeigenschaften mit dem Wissen, dass ein leeres Target-Feld wohl nichts Gutes verheißt. Ebenfalls wichtig: Auch wenn die Dateiendung eines .LNK-Files nicht sichtbar ist, kann man es anhand eines kleinen blauen Files in der linken unteren Ecke des Icons normalerweise als solches identifizieren.

📢 Verpasse keine News mehr! Abonniere unseren Telegram-Kanal oder folge uns beispielsweise auf Discord, Matrix oder Signal, um keine Neuigkeiten rund um Copyright, Datenschutz, IT-Sicherheit und Netzpolitik zu verpassen.

//Text-Update (19.03., 19:28): Korrektur bezüglich der von Trend Micro genannten Akteure (siehe Forum). Danke für den Hinweis.