Ein auf zahlreichen HP-Notebooks installierter Audio-Treiber enthält einen Keylogger, wie der Sicherheitsforscher Thorsten Schröder von modzero feststellte.

Sicherheitsforscher Thorsten Schröder der Schweizer Firma modzero hat herausgefunden, dass ein auf zahlreichen HP-Notebooks installierter Audio-Treiber offenbar einen Keylogger enthält. Der entsprechende Treiber ist gleich auf mehreren Geräten vorinstalliert. Das Programm schreibt sämtliche Tastatureingaben in eine Datei, die zudem auch noch öffentlich einsehbar ist.

Keylogger auf vorinstallierten Notebooks

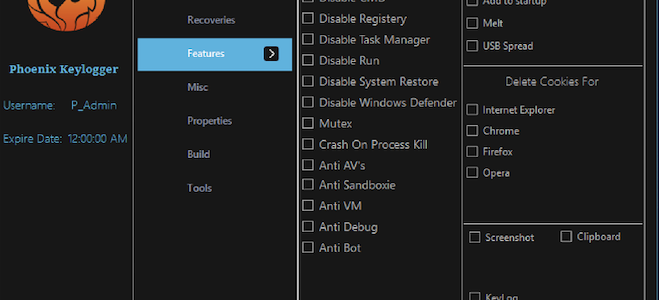

Die Schweizer Sicherheitsfirma modzero ist bei einem Routinecheck der Sicherheitsfunktionen in HP-Laptops auf die Datei Mictray64.exe gestoßen. So haben sie auf HP-Laptops eine Software entdeckt, die sämtliche Tastatureingaben protokolliert und unverschlüsselt speichert.

Verantwortlich dafür ist ein Treiberpaket vom Hersteller Conexant Systems. Conexant ist ein aus einem US-amerikanischen Rüstungskonzern hervorgegangener Hersteller von integrierten Schaltungen. Primär werden Schaltungen im Bereich der Video- und Audio-Verarbeitung entwickelt. So werden oftmals Conexant Audio-ICs in den Soundkarten der Computer diverser Hersteller mit eingebaut. Hier handelt es sich um das HP Audiodriver Package/ Conexant High-Definition (HD) Audio Driver in der Version 10.0.931.89 REV: Q PASS: 5. Möglicherweise sind Geräte anderer Hersteller ebenso betroffen, wenn sie Hardware von Conexant verwenden und das entsprechende Paket nutzen.

Schadsoftware ist Teil des Treiberpakets von Conexant Systems

Konkret ist bei den HP-Notebooks der Serien EliteBook, ProBook, Elite x2 und ZBook der vom Hersteller der Komponente Conexant gelieferte Treiber ab Werk auf den HP-Notebooks vorinstalliert. Mit dem Treiber wird zugleich die Datei MicTray64.exe oder MicTray.exe (der Keylogger) installiert und nach jedem Systemstart ausgeführt. Das Programm überwacht alle Tastaturanschläge der Nutzer, um die Funktionen von Hotkeys und anderen Sonderfunktionstasten wie der Lautstärkeregulierung abzufangen. Allerdings wurden die Anschläge nach der Auswertung, ob hier ein relevantes Signal hereinkommt oder nicht, dann nicht verworfen, sondern in eine Log-Datei geschrieben.

Das kann bei der Entwicklung durchaus sinnvoll sein, um zu prüfen, ob die Software wie gewünscht reagiert – muss aber vor der Auslieferung natürlich abgeschaltet werden und das war hier offensichtlich nicht der Fall, denn der Treiber schreibt weiterhin sämtliche Tastendrücke in die öffentlich lesbare Datei C:UsersPublicMicTray.log; ältere Versionen melden die Tasten-Codes über das Windows-Debug-API (OutputDebugString()), erklären die Sicherheitsforscher der Schweizer Firma modzero. Damit sind neben den Eingaben in privaten Mails und Textdokumenten auch andere sensible Daten, wie Passwörter, in der angelegten Log-Datei sichtbar.

Debug-Meldungen & Log-Datei kann Hacker mitlesen

Potentielle Angreifer müssen allerdings, etwa über ein Schadprogramm, Zugriff auf den Computer haben. Statt einen eigenen Keylogger einzusetzen, der möglicherweise Alarm auf dem angegriffenen System auslösen könnte, kann der Hacker dann aber einfach die Debug-Meldungen oder die Log-Datei mitlesen. Die Log-Datei wird lediglich bei einer Neuanmeldung gelöscht und neu angelegt, deshalb könnten Angreifer bei einer solchen Notebook-Nutzung – Zuklappen statt Herunterfahren – sogar noch die Passwörter der vergangenen Tage ausfindig machen. Modzero empfiehlt HP-Notebook-Besitzern, in jedem Fall beim Ausschalten des Computers das System tatsächlich herunterzufahren und nicht, wie es oft die Regel ist, den Laptop lediglich in den Standby-Modus zu versetzen. Hierbei bliebe die Textdatei nämlich bestehen.

Neu ist das Problem mit dem Keylogger nicht. Modzero-Sicherheitsforscher Thorsten Schröder entdeckte die unerwünschte Funktion schon in 2015 erstellten Treibern. Die Verantwortlichkeit in dem Fall sei unklar, so die modzero-Experten. Hinweise, dass die Spähsoftware von Conexant mutwillig eingebaut wurde, gebe es nicht. So kann man in dem aktuellen Fall sicher davon ausgehen, dass die Entwickler des externen Zulieferers Conexant wohl einfach nur vergessen haben, den Debug-Modus ihres Audio-Treibers abzuschalten, bevor die Software an HP ausgeliefert wurde. Aber auch die Qualitätskontrolle bei HP reichte offenbar nicht, um diese Sache aufzudecken. Dennoch dürfte es die Nutzer kaum beruhigen, dass es sich hierbei nicht um eine bösartige Hintertür, sondern eher um eine vergessene Debug-Funktion des Herstellers Conexant handelt.

Defekter Audio-Treiber ursächlich

Laut modzero, die eine Sicherheitswarnung online stellten, ist diese Keylogging-Funktion des Audio-Treibers eine dramatische Sicherheitslücke in den betroffenen HP-Notebooks. Schröder empfiehlt Nutzern von HP-Computern zu überprüfen, ob das Programm C:WindowsSystem32MicTray64.exe oder C:WindowsSystem32MicTray.exe installiert ist und rät dazu, es zu löschen. Das sollte dazu führen, dass keine Taststatur-Anschläge mehr aufgezeichnet werden. Dabei geht allerdings die Hotkey-Funktionalität des Notebooks verloren. Sollte sich eine Datei C:UsersPublicMicTray.log auf dem Rechner befinden, so wäre auch diese umgehend zu entfernen. Darin können sich zahlreiche sensible Informationen, wie Passwörter, befinden.

Laut Hewlett Packard wäre die Software (der Keylogger) nur irrtümlich auf die Geräte geraten. Es handle sich um einen Debugging-Code, der sich nie auf Rechnern befinden sollte, die in den Handel kommen. Es habe zudem nie die Absicht bestanden, Nutzerdaten zu sammeln und zu speichern, gab das Unternehmen bekannt. Für Modelle aus dem Jahr 2015 werde die Spähsoftware über Windows Update bereits unschädlich gemacht, für Modelle aus dem Jahr 2016 werde noch am Freitag eine Lösung folgen, hieß es.

Tarnkappe.info