300.000 neue Zombies hat die Vo1d-Malware auf Android-Boxen rekrutiert – aber nur bestimmte Geräte sind betroffen.

Dank einer neuen, verbesserten Schadcode-Variante hat das Botnetz Vo1d seit seiner Entdeckung etwa 300.000 neue TV-Box-„Zombies“ rekrutieren können. Gefährdet sind aber wohl weiterhin nur bestimmte Geräte.

Schon im September 2024 warnte das Team des AV-Softwareherstellers Doctor Web vor Malware auf Android-TV-Boxen. Konkret: vor einem Botnet aus rund 1.3 Millionen infizierten Geräten. Nun hat die chinesische Sicherheitsfirma XLab eine neue Variante des Schadcodes entdeckt. Mit erweiterter DGA (Domain Generation Algorithm)-Struktur und verbesserter Verschlüsselung sorgt diese seit Anfang Februar 2025 für Infektions-Peaks.

Das nun in der Spitze knapp 1.6 Millionen Geräte umfassende Netz verteilt sich auf mehr als 200 Länder weltweit. 2,17 Prozent der Infektionen sollen Deutschland betreffen; das entspräche 34.720 TV-Boxen. Ganz wichtig in diesem Zusammenhang: Das Vo1d-Botznetz zielt speziell auf TV-Boxen mit veralteten Versionen von AOSP (Android Open Source Project) ab. Play Protect-zertifizierte Geräte mit Android TV-Betriebssystem sind nicht betroffen. Eine regelmäßig aktualisierte Liste bietet einen Überblick über von Google unterstützte, „sichere“ Geräte.

Botnet-Zombies zu vermieten

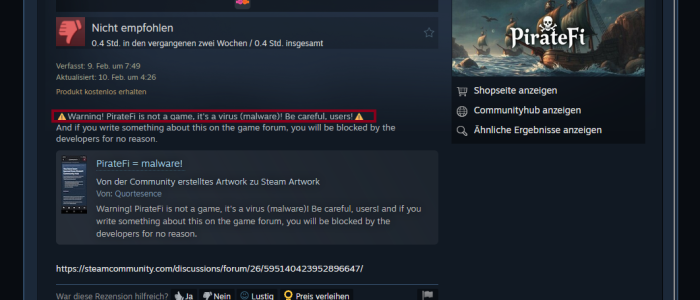

Vo1ds Infektionsweg ist noch immer unklar, Sicherheitslücken dürften dabei aber eine wichtige Rolle spielen. Infizierte Geräte sind über entfernte Command-and-Control (C2)-Server steuerbar. Von dort können sie beliebigen weiteren Schadcode nachladen und diesen anschließend installieren.

Laut XLabs Veröffentlichung dienen die Bots den Vo1d-Betreibern als Proxy-Server zur Verschleierung illegaler Aktivitäten. Außerdem nutzen sie sie, um Fake-Traffic und automatisierte Klicks auf Werbebanner zu erzeugen (Ad Fraud). Grundsätzlich wären laut XLab etwa auch umfangreiche Denial-as-a-Service-Angriffe über das Botnetz Vo1d denkbar. Vorausgesetzt, die Betreiber würden entsprechenden Code an die Bots verteilen.

Angesichts starker Schwankungen der Bot-Anzahl vermuten die Forscher, dass die Vo1d-Gang einen Teil davon temporär an andere Kriminelle vermietet. Später werden diese dann wieder Teil des Netzwerks.

Die neue Vo1d-Version überschreibt auf infizierten TV-Boxen die vorherige Schadcode-Fassung. Sie kann auf Basis von nun 32 fest im Code hinterlegten Werten (Seeds) über 21.000 verschiedene Domain-Namen generieren. Der Vorgänge hatte laut Doctor-Web-Analyse von September 2024 mit fünf Seeds gearbeitet.

Die große Domain-Zahl erschwert Forschern die Arbeit. So etwa die gängige Botnet-Übernahmetaktik, im Voraus Domains zu registrieren, um als vermeintlicher C2 mit den Bots zu kommunizieren. Da die komplette Kommunikation in der neuen Vo1d-Fassung zusätzlich auch noch RSA-2048-verschlüsselt stattfindet, wäre es den Forschern allerdings ohnehin nicht möglich, für die Bots lesbare Befehle zu senden.

Lieber nicht am falschen Ende sparen

Sowohl die aktuelle Veröffentlichung von XLab als auch ein eigens angelegtes GitHub-Repository von Doctor Web enthalten IoCs (Kompromittierungsindikatoren) in Form von IP-Adressen, Domains und Hashes. Diese kann man theoretisch dazu verwenden, Aktivitäten der Malware auf Android-TV-Boxen mit AOSP zu erkennen.

Deutlich effektiver und empfehlenswerter als jeder manuelle oder automatisierte Bereinigungsversuch von Android-Malware ist es jedoch, der Gefahr vorzubeugen. Und zwar durch den Kauf eines Play-Protect zertifizierten Geräts und – ganz wichtig – das regelmäßige Einspielen von Updates. Denn IT-Sicherheit ist kein „nice to have“, sondern so wichtig, dass es sich lohnt, von vornherein darin zu investieren.