Die LogoFAIL-Schwachstelle betrifft Image-Parsing-Bibliotheken, die für die Anzeige von Logos während des Bootvorgangs verantwortlich sind.

Ein scheinbar harmloses Element beim Hochfahren von PCs entwickelt sich zur Sicherheitsbedrohung. Experten haben unter dem Namen LogoFAIL mehrere kritische Schwachstellen in den Image-Parsing-Komponenten der UEFI-Firmware entdeckt. Diese betreffen sowohl x86- als auch ARM-PCs und können zu erheblichen Sicherheitsrisiken führen.

LogoFAIL und seine Folgen

LogoFAIL, wie es von den Forschern der Sicherheitsplattform Binarly genannt wird, betrifft Image-Parsing-Bibliotheken, die für die Anzeige von Logos während des Bootvorgangs verantwortlich sind. Diese Schwachstellen ermöglichen es Angreifern, den Bootvorgang zu manipulieren und Bootkits zu installieren. Ist dies einmal geschehen, hat der Eindringling freie Bahn auf den betroffenen Systemen.

Die Forschung begann mit einem Projekt über Angriffsflächen für Bildanalysekomponenten in veraltetem UEFI-Firmwarecode. Es wurde festgestellt, dass ein Angreifer bösartige Bilder oder Logos in unsignierten Abschnitten eines Firmware-Updates speichern kann. Sollten Hacker die Sicherheitslücke während des Bootvorgangs analysieren, könnten sie LogoFAIL dazu nutzen, eine kontrollierte Nutzlast auszuführen, um Sicherheitsfunktionen wie Secure Boot zu umgehen.

Betroffen sind Zulieferer und Chips verschiedener Hersteller

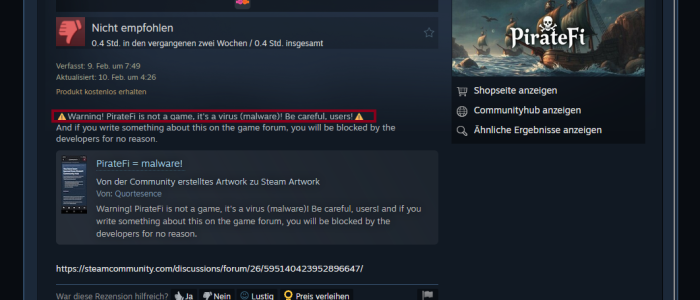

Der Missbrauch von Image Parsern für Angriffe auf das Unified Extensible Firmware Interface (UEFI) ist keine neue Idee. Sicherheitsforscher zeigten bereits 2009, wie Schwachstellen im BMP-Bildparser ausgenutzt werden können. LogoFAIL setzt jedoch einen neuen Standard, indem es nicht nur die Laufzeitintegrität beeinträchtigt, sondern auch schwer zu erkennen ist. Dies berichtet WinFuture in einem aktuellen Artikel.

Im Gegensatz zu früheren Angriffen, die eine Modifikation des Bootloaders oder der Firmware erforderten, bleibt die LogoFAIL-Malware praktisch unbemerkt. Die Schwachstellen betreffen Zulieferer und Chips verschiedener Hersteller und treten in Produkten großer Gerätehersteller auf, die UEFI-Firmware in Verbraucher- und Unternehmensgeräten verwenden.

Hersteller müssen beim Herstellungsprozess vermehrt auf Sicherheit achten

Die Sicherheitsexperten werden Details zu LogoFAIL am 6. Dezember auf der Black Hat Europe in London vorstellen. Bis dahin empfehlen die Experten, sich der Schwachstellen bewusst zu sein und die Sicherheitsmaßnahmen zu verstärken.

LogoFAIL zeigt einmal mehr, wie wichtig es ist, Sicherheit von Anfang an in den Entwicklungsprozess zu integrieren und regelmäßig auf mögliche Schwachstellen zu überprüfen.