SteelFox-Malware stiehlt u. a. Bankdaten und missbraucht die Rechnerleistung zum Krypto-Mining. Betroffen sind über 11.000 Nutzer weltweit.

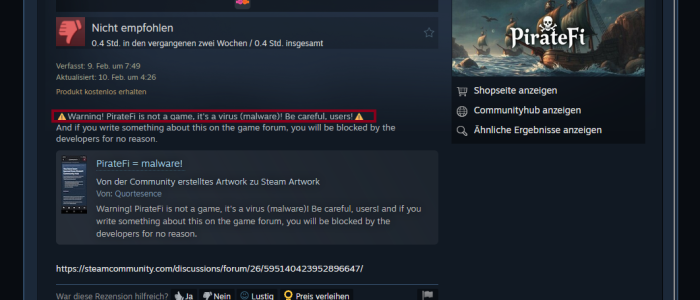

SteelFox-Malware, ein hoch entwickelter Trojaner, zielt aktuell auf ahnungslose Benutzer ab. Er tarnt sich als legitime Software und verbreitet sich über Foren, Torrent-Sites und Blogs weiter. Der Trojaner gibt sich als beliebte Anwendungen wie Foxit PDF Editor und Auto CAD oder JetBrains aus und sammelt heimlich vertrauliche Informationen wie Bankdaten der User. Dabei nutzt er Schwachstellen in Windows-Diensten aus, um seine Privilegien zu erhöhen und eine dauerhafte Systemkontrolle zu erlangen.

SteelFox-Malware – eine gefährliche Kombination aus Info-Stealer und Krypto-Miner

Bedrohungsakteure schleusen SteelFox häufig durch Cracks für beliebte Software ein und versprechen die kostenlose Aktivierung lizenzierter Programme. Dieser Dropper ahmt jedoch legitime Funktionen nach und löst einen mehrstufigen Angriff aus. Im August 2024 entdeckte Kasperskys Global Research and Analysis Team (GReAT) eine darauf beruhende neue Angriffsserie. Allerdings gehen die Sicherheitsforscher davon aus, dass die Schadsoftware bereits seit Februar 2023 in Umlauf ist.

Die SteelFox-Kampagne ist ein Beispiel für eine ausgeklügelte Angriffsstrategie, die eine Kombination aus Miner- und Infostealer-Malware verwendet. Die Sicherheitsforscher von Kaspersky führen aus:

„Die hauptsächlich aus einem Infostealer-Modul und einer Krypto-Miner bestehende Kampagne sammelt zahlreiche Informationen von infizierten Rechnern, darunter Browserdaten, Zugangsdaten und Kreditkarteninformationen von Nutzern sowie Details zu installierter Software und Antivirus-Lösungen. Außerdem greift sie auf WLAN-Passwörter, Systeminformationen und Zeitzonendaten zurück. Zusätzlich nutzen die Cyberkriminellen eine modifizierte Version des Open-Source-Miners ‚XMRig‘ zur Zweckentfremdung der Rechnerleistung für Krypto-Mining, vermutlich für die Währung Monero.“

Weltweite Verbreitung der SteelFox-Malware und gezielte Angriffe

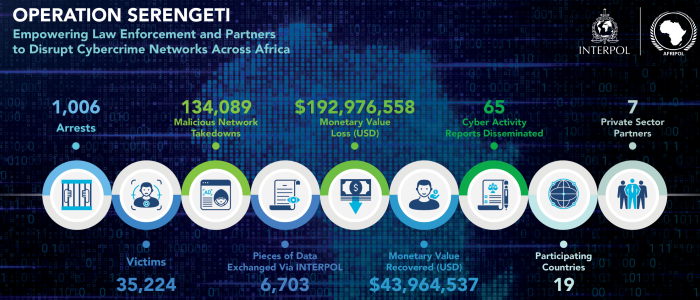

SteelFox ist bereits weltweit aktiv. Mit über 11.000 Entdeckungen durch die Sicherheitslösungen von Kaspersky (Stand: September 2024) wurden die meisten Infektionen in Brasilien, China, Russland, Mexiko und mehreren anderen Ländern, darunter auch in Deutschland und Österreich, gemeldet. Angreifer nutzen bekannte Plattformen wie Baidu und russische Torrent-Sites, um SteelFox-Malware zu verbreiten und erreichen so effektiv ein globales Publikum.

Zwar besitzt der Dropper die jeweils beworbene Funktionalität, infiziert die Systeme jedoch auch mit Malware. Wenn ein Benutzer das scheinbare Installations- oder Aktivierungsprogramm startet, fordert SteelFox zunächst Administratorrechte an. Dieser Zugriff ermöglicht es der Malware, schädlichen Code einzuschleusen, bevor die beworbene Software installiert wird.

Sobald SteelFox sich festgesetzt hat, platziert es zusätzliche Malware in Systemdateien und nistet sich tief in gängigen Verzeichnissen ein, die mit Foxit, Adobe und Autodesk verknüpft sind. Die Malware registriert sich dann selbst als Windows-Dienst, was es schwierig macht, sie zu erkennen und zu entfernen. Konkret erstellte sie einen Dienst, der WinRing0.sys ausführt, einen Treiber, der anfällig für CVE-2020-14979 und CVE-2021-41285 ist. Er kann ausgenutzt werden, um eine Rechteausweitung auf die NT/SYSTEM-Ebene zu erreichen.

Trojaner nutzt Sicherheitslücken in Windows-Treiber, um PCs zu kapern

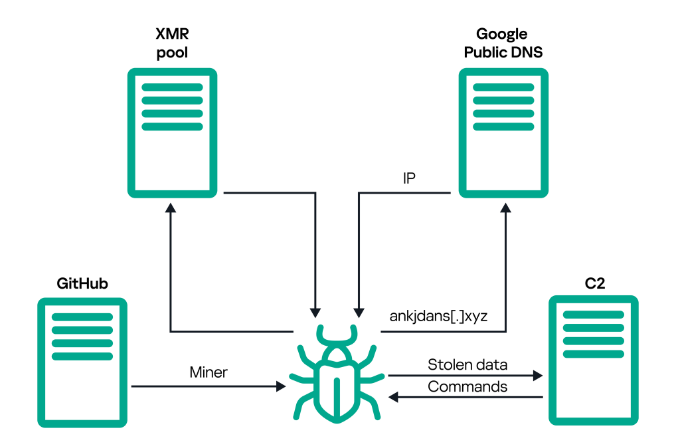

Die letzte Stufe von SteelFox aktiviert eine versteckte Krypto-Mining-Funktion. Diese Komponente lädt einen modifizierten XMRig-Miner aus einem GitHub-Repository herunter und nutzt auch Schwachstellen in dem veralteten WinRing0.sys-Treiber aus, um Berechtigungen zu erhöhen. Der Mining-Prozess läuft dann verdeckt im Hintergrund und nutzt Systemressourcen, um Kryptowährung für die Angreifer zu schürfen.

Ein weiteres Merkmal von SteelFox ist sein sicheres Kommunikationsmodell. Nach der Einbettung kommuniziert die Malware über dynamisch zugewiesene IP-Adressen mit ihrem Command-and-Control-Server (C2). Dadurch wird die Kommunikation vor dem Abfangen geschützt. Zudem aktiviert sie die Info-Stealer-Komponente, die Daten aus 13 Webbrowsern sowie Informationen über das System, das Netzwerk und die RDP-Verbindung extrahiert.

Bisher konnte Kaspersky noch keinen Angreifer für diese Kampagne identifizieren. Das Ausmaß des Angriffs ließ die Sicherheitsforscher jedoch vermuten, dass die Kampagne das Werk erfahrener Hacker war. Das massive Verbreitungsmodell deutet darauf hin, dass die Attacke nicht auf bestimmte Einzelpersonen oder Organisationen abzielt, sondern ein breites Netz auswirft, um so viele Daten wie möglich abzufischen.

Schutzmaßnahmen und Empfehlungen

Die Forscher raten dringend dazu, Software ausschließlich von der offiziellen Website herunterzuladen. Dazu solle man Antivirenlösungen verwenden und bei kostenlosen Software-Cracks und Aktivatoren, die in Foren und auf Torrent-Sites zu finden sind, vorsichtig sein.