Wie die GodLoader-Malware die Open-Source-Plattform Godot ausnutzt und in wenigen Monaten über 17.000 Systeme infiziert hat.

Hacker haben ein neues Ziel im Visier: Die beliebte Open-Source-Spiele-Engine Godot. Mit der neu entdeckten GodLoader-Malware nutzen sie das Vertrauen in die Open-Source-Community gnadenlos aus und gefährden damit Entwickler und Spieler weltweit. Die Auswirkungen dieser Bedrohung betreffen nicht nur einige wenige, sondern die gesamte Open Source-Gemeinschaft.

Wie sich die GodLoader-Malware in Godot-Projekte einschleicht

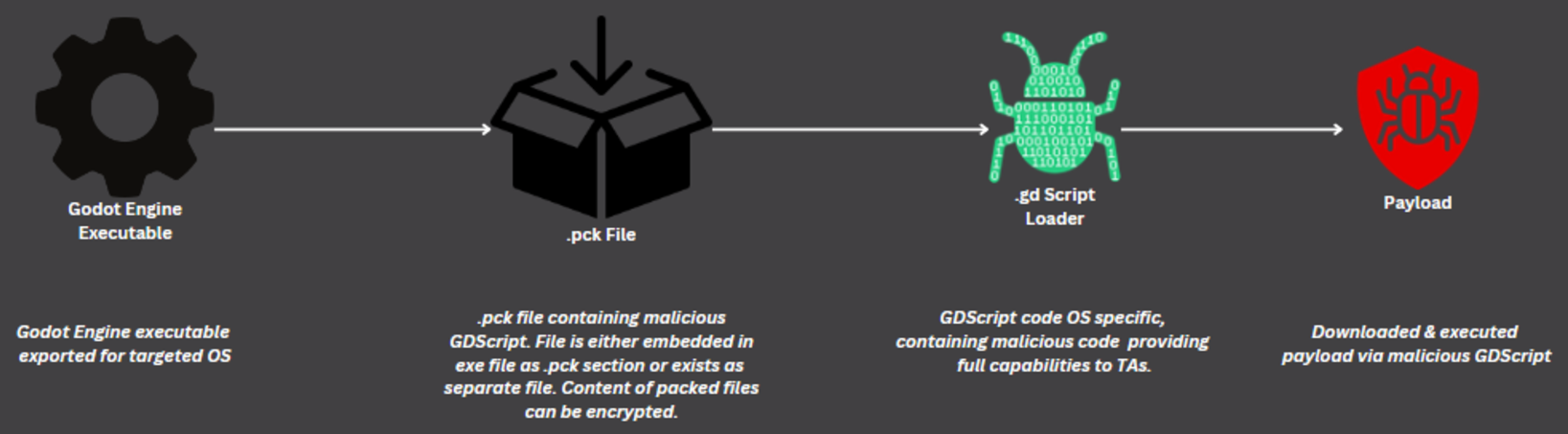

Die Godot-Engine erfreut sich bei Spieleentwicklern großer Beliebtheit. Doch genau diese Beliebtheit macht sie nun zum Ziel von Cyberkriminellen. Denn Sicherheitsforscher von Check Point Research haben herausgefunden, dass die Angreifer die .pck-Dateien der Engine missbrauchen, um ihre GodLoader-Malware zu vesrstecken. Das Perfide daran? Die Malware kann auf allen gängigen Betriebssystemen ausgeführt werden.

Die Verbreitung der Malware erfolgt über ein ausgeklügeltes System namens Stargazers Ghost Network. Die Angreifer haben Hunderte von gefälschten Repositories auf GitHub erstellt. Diese sehen auf den ersten Blick völlig harmlos aus. Zwischen September und Oktober 2024 wurden über 200 dieser scheinbar legitimen Projektverzeichnisse angelegt. Sie alle dienten nur einem Zweck: GodLoader zu verbreiten.

Antivirenprogramme versagen, doch wer steckt dahinter?

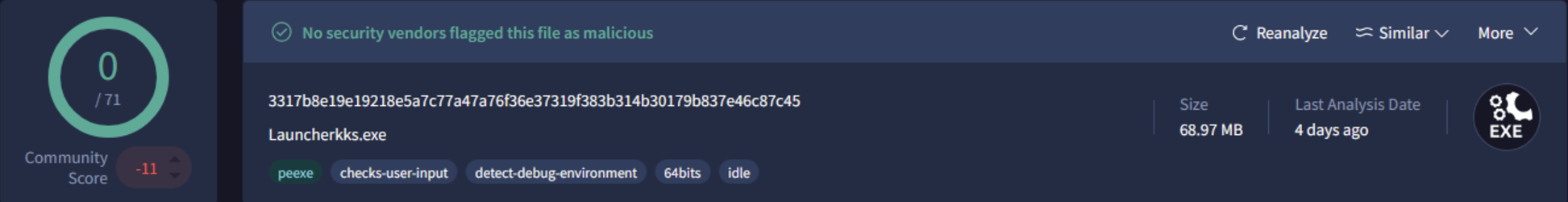

Die aktuelle Situation bereitet Sicherheitsexperten große Sorgen. Denn die meisten Antivirenprogramme erkennen GodLoader nicht als Bedrohung. Auch auf der Analyseplattform VirusTotal blieb die Malware weitgehend unentdeckt. Das macht sie besonders gefährlich. Die Schadsoftware stiehlt nicht nur Zugangsdaten, sondern schleust zudem auch weitere Programme wie den Krypto-Miner XMRig ein. Dies berichtet Help Net Security in einem aktuellen Artikel.

Hinter den Angriffen steckt anscheinend eine Hackergruppe namens Stargazer Goblin. Sie betreibt das Stargazers Ghost Network als „Malware-Distribution-as-a-Service“. Die Gruppe ist seit August 2022 aktiv und hat mit verschiedenen Schadprogrammen wie RedLine und RisePro bereits einiges Geld „verdient“. Der jüngste Coup mit GodLoader zeigt, wie professionell die Hacker mittlerweile vorgehen.

Angriff auf Open Source – kein Einzelfall!

Der Fall der GodLoader-Malware ist nicht der erste Angriff auf Open-Source-Plattformen und vertrauenswürdige Entwicklergemeinschaften. In den letzten Jahren gab es immer wieder ähnliche Vorfälle, bei denen Angreifer die Seriosität, Offenheit und Zugänglichkeit von Open-Source-Projekten missbrauchten, um Malware zu verbreiten.

Ein prominentes Beispiel ist der Octopus Scanner, der 2020 von Sicherheitsforschern des GitHub Security Teams entdeckt wurde. Diese Malware infizierte mehr als 26 auf GitHub gehostete Open-Source-Projekte. Ziel war es, die Entwicklungsumgebungen der Nutzer zu kompromittieren. Sobald die Entwickler den manipulierten Code heruntergeladen hatten, infizierte die Malware ihre Systeme und verbreitete sich weiter auf neue Projekte.

Ähnlich wie bei GodLoader vertrauten die Angreifer darauf, dass die Entwickler den Quellcode nicht gründlich prüften und sich auf die vermeintliche Sicherheit von GitHub als Plattform verließen.

In Erinnerung geblieben ist aber auch der Event-Stream-Vorfall im Jahr 2018, bei dem eine beliebte JavaScript-Bibliothek mit einer bösartigen Version aktualisiert wurde. Diese zielte speziell auf Bitcoin-Wallets ab. Der Angreifer gab sich zunächst als legitimer Entwickler aus, um Zugang zum Projekt zu erhalten. Anschließend integrierte er bösartigen Code in eine neue Version, die von Tausenden von Entwicklern unbemerkt heruntergeladen wurde.

Dieser Angriff hat gezeigt, wie sehr das Vertrauen in Open-Source-Software ausgenutzt werden kann, wenn gründliche Sicherheitskontrollen und Code-Reviews fehlen.

Typische Angriffsvektoren in Open-Source-Communities

Solche Vorgänge zeigen, dass Open-Source-Projekte nicht nur Vorteile, sondern auch Risiken bergen. Denn die Offenheit dieser Plattformen ermöglicht es Angreifern, auf vielfältige Weise zuzuschlagen:

- Manipulierte Repositories: Angreifer nutzen vertrauenswürdige Plattformen wie GitHub, um gefälschte oder infizierte Projekte zu verbreiten.

- Kompromittierte Abhängigkeiten (Dependencies): Hacker schleusen häufig Schadcode über Abhängigkeiten ein, die von anderen Projekten verwendet werden.

- Social Engineering: In einigen Fällen verschaffen sich Angreifer durch Täuschung Zugang zu bestehenden Projekten und schleusen dort Schadcode ein.

Gemeinsamkeiten und Unterschiede zu GodLoader

Der GodLoader-Angriff folgt einem ähnlichen Muster: Die Angreifer setzen auf die Verbreitung über GitHub und verschleiern ihre Aktivitäten durch scheinbar legitime Repositories. Im Gegensatz zu früheren Vorfällen nutzen sie jedoch gezielt die Godot-Engine, die als vertrauenswürdige und wachsende Plattform in der Spieleentwicklung bekannt ist.

Während sich Octopus Scanner und Event-Stream auf Entwicklertools konzentrierten, zielt GodLoader auch auf die breite Nutzerbasis von Spieleplattformen ab. Dadurch erreichen Angreifer potenziell mehr Opfer, die nicht immer über das nötige technische Wissen verfügen, um Manipulationen zu erkennen.

Schutz vor der GodLoader-Malware und ähnlichen Bedrohungen

Der Schutz vor dem GodLoader ist schwierig. Die Malware passt sich leicht an verschiedene Betriebssysteme an. Bisher zielen die Angriffe vor allem auf Windows-Systeme. Doch die Forscher warnen: Eine Anpassung für Linux und macOS ist mit wenig Aufwand möglich. Entwickler sollten beim Download von Godot-Projekten besondere Vorsicht walten lassen.