Der Trojaner Sliver-Implant greift deutsche Unternehmen an - wie die Schadsoftware funktioniert und wie man sich schützen kann.

Immer wieder taucht Schadsoftware auf, die Unternehmen vor neue Herausforderungen stellt. Aktuell macht der Trojaner „Sliver Implant“ Schlagzeilen, eine raffinierte Schadsoftware, die es gezielt auf deutsche Unternehmen abgesehen hat. Die Angreifer nutzen manipulierte LNK-Dateien, um die Sliver-Malware in die Systeme ihrer Opfer einzuschleusen und sich weitreichende Zugriffsrechte zu verschaffen.

Sliver-Implant – so funktioniert der Sliver Cyberangriff

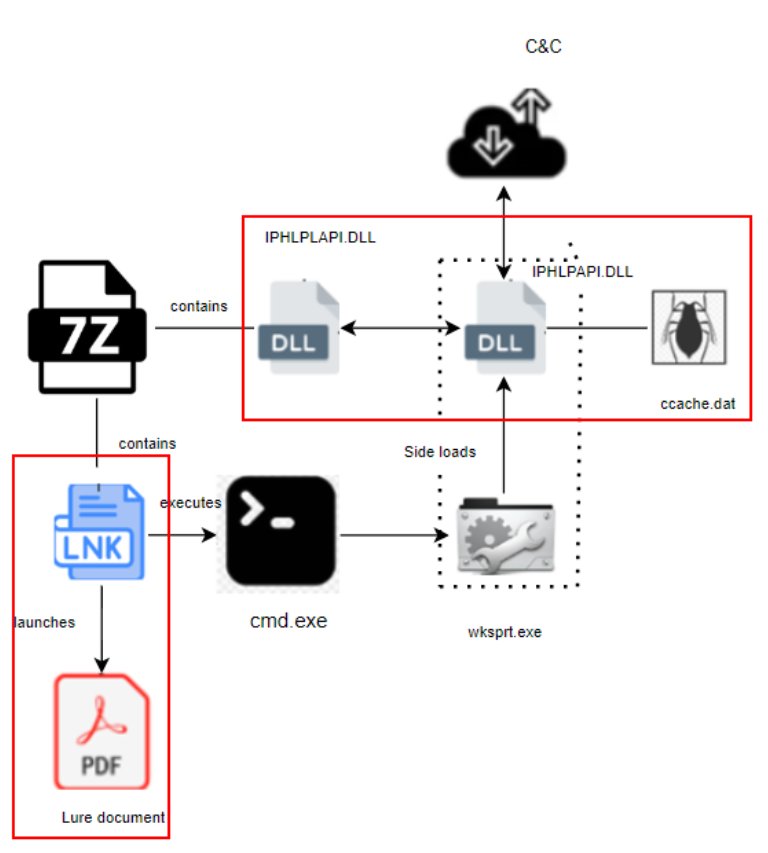

Cyberkriminelle versenden aktuell gezielt Phishing-E-Mails, die infizierte Archivdateien enthalten. Denn diese ZIP- oder RAR-Dateien enthalten vermeintlich harmlose LNK-Dateien, die sich als normale Dokumente tarnen. Nach dem Öffnen kopiert das System automatisch eine legitime Datei namens wksprt.exe, die dann eine schädliche DLL nachlädt. Diese DLL nutzt DLL-Sideloading und Proxying-Techniken, um die Schadsoftware unbemerkt in das System einzuschleusen.

Im Hintergrund starten und entschlüsseln die Angreifer im nächsten Schritt bösartigen Shellcode. Anschließend wird dann die eigentliche Nutzlast – das Sliver-Implant – aktiviert. Dieses Backdoor-Modul ermöglicht es dann dem Hacker, das infizierte Netzwerk zu kontrollieren und weitere schädliche Operationen durchzuführen.

Was macht diesen Angriff für deutsche Firmen so gefährlich?

Die besondere Tücke der Sliver Malware liegt in seiner gelungenen und gut durchdachten Tarnung. Denn der Trojaner umgeht viele gängige Sicherheitsmaßnahmen und ist nur schwer zu entdecken. Einmal installiert, können Angreifer ungestört sensible Unternehmensdaten ausspionieren, Systeme manipulieren oder weitere Sliver-Hacking-Tools nachladen um noch mehr Schaden anzurichten.

Unternehmen, die keine wirksamen Sicherheitsmechanismen wie E-Mail-Filter oder eine kontinuierliche Bedrohungsanalyse implementiert haben, sind vom Sliver Implant Trojaner besonders betroffen, da sie ein leichtes Ziel abgeben.

So können sich Unternehmen vor dem Trojaner schützen

Um sich vor einem „Sliver Cyberangriff“ zu schützen, sollten Unternehmen einige grundlegende Sicherheitsmaßnahmen ergreifen:

- Die Mitarbeiter schulen: Regelmäßige Sensibilisierung für Phishing-Angriffe und verdächtige Dateianhänge.

- E-Mail-Filterung: Der Einsatz von Sicherheitssoftware, die verdächtige Anhänge und Links erkennt.

- Eine „Endpoint Detection & Response“ (EDR) einrichten: Früherkennung und Isolierung verdächtiger Prozesse.

- Regelmäßige Updates: Sicherheitslücken in Betriebssystemen und Anwendungen sollten zeitnah geschlossen werden.

Erfahrt mehr über mögliche Schutzmaßnahmen für eure Mitarbeiter in unserem Sicherheitsleitfaden.

Sliver-Implant Trojaner: Häufig gestellte Fragen (FAQs)

Hier noch einmal das Wichtigste über Sliver-Implant zusammengefasst:

- Was ist Sliver-Implant? Dabei handelt es sich um einen Trojaner, der über LNK-Dateien in Systeme eingeschleust wird.

- Wie verbreitet sich der Trojaner Sliver Implant? Hauptsächlich über Phishing-E-Mails mit infizierten Dateianhängen.

- Welche Schutzmaßnahmen werden empfohlen? E-Mail-Filterung, regelmäßige Schulungen und ständige Sicherheitsupdates sind essentiell.