Stealka Stealer ist eine neue Windows-Malware, die sich als Roblox-Mod oder Cheat tarnt und Browserdaten sowie Krypto-Wallets plündert.

Schon das Ausführen einer vermeintlichen Roblox-Mod, die für das Spiel Roblox beworben wird, eines Cheats oder einer von GitHub heruntergeladenen Datei kann bereits ausreichen, um Passwörter, Krypto-Wallets und E-Mail-Konten kompromittiert zurückzulassen. Mit dem Stealka Stealer haben Cyberkriminelle einen neuen Infostealer im Umlauf, der gezielt Gamer, Modding-Fans und Software-Piraten ins Visier nimmt. Tarnkappe.info schaut genauer hin.

Game-Mods, Cheats und Software-Cracks gehören für viele Nutzer zum digitalen Alltag, sei es aus Neugier, Sparsamkeit oder dem Wunsch nach der schnellen Abkürzung. Genau hier setzen Cyberkriminelle an. Sicherheitsforscher von Kaspersky haben mit Stealka einen neuen Infostealer entdeckt, der sich gezielt als Raubkopie, Mod oder Cheat tarnt und im Hintergrund persönliche Daten absaugt.

Stealka Stealer: Der Wolf im Mod-Pelz als Einfallstor für die Gaming-Szene

Mit Stealka Stealer zeigt sich ein Muster, das aus früheren Kampagnen bekannt ist, nur professioneller, breiter gestreut und gefährlicher. Bei der Malware handelt es sich um einen klassischen Infostealer, dessen einziger Zweck das Abgreifen sensibler Daten ist.

Laut Kaspersky ist die Kampagne seit mindestens November 2025 aktiv. Die Tarnung ist simpel, aber effektiv. Beliebte Mods für Roblox, GTA V, Cheats für Online-Games oder Cracks für Programme wie Microsoft Visio dienen als Köder. Der Stealka Stealer tarnt sich dabei gezielt als Cheat oder Manipulations-Tool für beliebte Games. Sobald der Nutzer die entsprechende Datei startet, beginnt Stealka bereits im Hintergrund unbemerkt und seiner Bestimmung entsprechend zu arbeiten.

Die Schadsoftware wird dabei nicht nur über dubiose Download-Seiten verbreitet, sondern auch über vertrauenswürdige Plattformen wie GitHub, SourceForge, Softpedia oder Google Sites. Teilweise betreiben die Täter sogar komplette Fake-Websites, die auf den ersten Blick wie seriöse Download-Portale wirken.

Dafür greifen die Täter noch tiefer in die Trickkiste. Fake-Seiten bewerben Downloads für angebliche Software wie Half-Life 3. Solche populären Games dienen dabei lediglich als Köder für Suchmaschinen und Nutzer, um möglichst viel Aufmerksamkeit zu erzeugen. Für Nutzer wird die Datei in der Beschreibung jedoch bewusst als angebliche „professionelle Windows-Lösung“ deklariert. Dieser Widerspruch ist kein Versehen, sondern ein gezielter Tarn- und SEO-Trick, um Moderationssysteme zu umgehen und Vertrauen vorzutäuschen. Der eigentliche Download hat mit der beworbenen Software nichts zu tun und enthält stattdessen den Stealka Stealer.

Parallel dazu setzen die Betreiber gezielt auf Vertrauenselemente. Angebliche Virenscans, bekannte AV-Logos und professionell formulierte Texte sollen Seriosität vorgaukeln und von inhaltlichen Widersprüchen ablenken. Eine tatsächliche Sicherheitsprüfung findet dabei nicht statt.

Fokus auf Krypto-Wallets und 2FA

Der Stealka Stealer ist kein simpler Trojaner, sondern ein klassischer Infostealer mit breitem Funktionsumfang. Sein Hauptziel sind Webbrowser auf Basis der Chromium- und Gecko-Engines. Damit sind über hundert Browser potenziell betroffen, darunter Chrome, Firefox, Edge, Brave, Opera oder der Yandex Browser.

Aus den betroffenen Browsern greift der Stealka Stealer unter anderem gespeicherte Zugangsdaten, Autofill-Informationen wie Adressen und Zahlungsdaten sowie Cookies und Session-Tokens ab. Letztere gelten als besonders kritisch, da sie es Angreifern ermöglichen, Zwei-Faktor-Authentifizierung zu umgehen und Benutzerkonten direkt zu übernehmen.

Der Stealka Stealer nimmt zudem gezielt Krypto-Wallets ins Visier. Besonders gefährdet sind dabei digitale Geldbörsen, die als Browser-Erweiterung oder als lokale Wallet-Software genutzt werden. Laut Kaspersky greift die Schadsoftware auf die Datenbanken von 115 Browser-Extensions zu, darunter zahlreiche Wallets, Passwortmanager und 2FA-Tools. Betroffen sind unter anderem:

- Krypto-Wallets: Binance, Coinbase, Crypto.com, MetaMask, Trust Wallet, Phantom, Exodus

- 2FA-Dienste: Authy, Google Authenticator, Bitwarden

- Passwortmanager: 1Password, LastPass, KeePassXC, NordPass

Zusätzlich scannt Stealka das System nach lokal installierten Wallet-Anwendungen. Konfigurationsdateien können verschlüsselte Private Keys, Seed-Phrasen, Wallet-Pfade und kryptografische Parameter enthalten und damit ausreichend Material für gezielte Diebstahlversuche liefern.

Mehr als nur Krypto: Totale Ausspähung

Der Stealka Stealer beschränkt sich jedoch nicht nur auf Browser und Wallets. Auch Messenger, E-Mail-Clients, VPN-Software, Gaming-Launcher und Notiz-Apps stehen auf der Abschussliste. Dazu zählen unter anderem Discord, Telegram, Outlook, Thunderbird, Steam oder ProtonVPN.

Ergänzend sammelt die Malware Systeminformationen, installierte Programme, Hardware-Details und erstellt Screenshots. Die kompromittierten Konten werden anschließend oft genutzt, um die Schadsoftware weiterzuverbreiten, etwa über manipulierte Mods in Community-Foren.

Stealka erfasst alle diese Daten im Hintergrund und sendet sie an die Command-and-Control-Server der Angreifer. Dabei handelt es sich in der Regel um automatisierte Netzverkehrs- bzw. Upload-Mechanismen, die die abgegriffenen Informationen unbemerkt aus dem kompromittierten System übertragen.

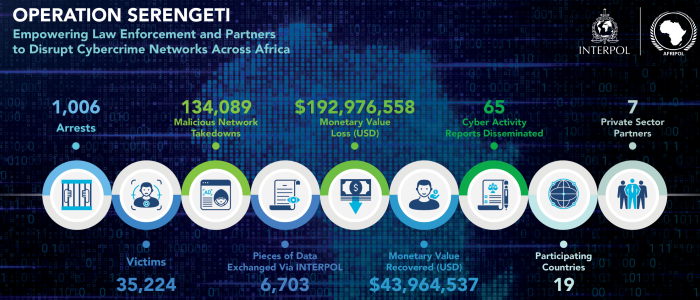

Nach Angaben von Kaspersky wurden Infektionen vor allem in Russland festgestellt. Aber auch Deutschland, die Türkei, Brasilien und Indien waren Ziele. Wie viel Kryptowährung bereits gestohlen wurde, ist unklar. Typisch für laufende Kampagnen gibt es dazu bislang keine belastbaren Zahlen.

Schutz vor dem Stealka Stealer

Kaspersky rät zu klassischen, aber oft ignorierten Maßnahmen wie dem konsequenten Meiden von Cracks und inoffizielle Mods wie in Roblox. Ein aktueller Virenscanner wird genauso empfohlen wie der Verzicht darauf, sensible Daten im Browser zu speichern. Zwei-Faktor-Authentifizierung bleibt weiterhin wichtig. Zudem sollten Backup-Codes nicht ungeschützt auf dem System liegen wie in Textdateien, Notiz-Apps oder im Browser, da Infostealer wie Stealka gezielt nach solchen Informationen suchen.

Kostenlos geladen, teuer bezahlt

Der Stealka Stealer zeigt einmal mehr, wie effektiv Cyberkriminelle Vertrauen und Bequemlichkeit ausnutzen. Wer Mods, Cheats oder Cracks aus fragwürdigen Quellen startet, öffnet Angreifern Tür und Tor. Gerade in der Gaming-Szene gilt, was kostenlos, spektakulär oder als „zu gut, um wahr zu sein“ erscheint, endet nicht selten mit leeren Wallets und kompromittierten Konten.