Über ein halbes Jahr lang gelang es staatlichen Hackern, die Kontrolle über die Update-Funktion von Notepad++ zu übernehmen.

Der beliebte Texteditor Notepad++ ist Opfer eines gezielten Angriffs geworden. Wie der Entwickler nun bestätigte, hatten staatlich geförderte Hacker aus China monatelang Zugriff auf die Infrastruktur. Damit klären sich nun auch die Hintergründe der Sicherheitswarnungen von Ende letzten Jahres.

Server-Hoster von Notepad++ als Schwachstelle

Laut einer Analyse, die der Entwickler von Notepad++ nun veröffentlicht hat, begann der Zugriff bereits im Juni 2025. Die Hacker übernahmen einen Shared-Hosting-Server, auf dem wichtige Skripte für die Update-Verteilung lagen. Zwar verloren die Angreifer am 2. September 2025 ihren direkten Zugriff durch ein Wartungsupdate des Hosters, doch die Gefahr war damit noch nicht weg.

Da die Zugangsdaten für interne Dienste nach dem Vorfall nicht geändert wurden, behielten die Angreifer einen Zugang. Bis zum 2. Dezember 2025 konnten sie so weiterhin den Datenverkehr zu Notepad++ manipulieren und gezielt auf eigene Server umleiten. Erst im Dezember wurden alle Passwörter rotiert und die Sicherheitslücken endgültig geschlossen.

Erste Warnzeichen im Dezember

Dass etwas mit dem Update-Mechanismus nicht stimmte, fiel bereits Ende 2025 auf. Damals berichteten Sicherheitsforscher von Fällen, in denen der Datenverkehr des Updaters abgefangen und umgeleitet wurde. Als Reaktion darauf veröffentlichte Notepad++ am 9. Dezember die Version 8.8.9.

Die Untersuchung hatte gezeigt, dass der damalige Updater (WinGUp) die Integrität und Authentizität der heruntergeladenen Dateien nicht streng genug prüfte. Ein Angreifer, der den Verkehr zu Notepad++ kontrollierte, konnte dem Updater so eine unerwünschte Datei unterschieben. Mit Version 8.8.9 wurde daher eine strikte Prüfung von Signatur und Zertifikat eingeführt. Schlugen diese fehl, brach das Update ab. Was damals noch wie eine allgemeine Schwachstelle aussah, stellt sich nun als Teil einer größeren Spionage-Kampagne dar.

Gezielte Angriffe statt Massenware

Die aktuelle Analyse deutet darauf hin, dass es sich bei den Tätern um eine staatlich geförderte Hackergruppe aus China handelt. Das Vorgehen spricht dabei gegen gewöhnliche Cyberkriminelle. Die Angreifer verteilten keine Schadsoftware in der breiten Masse, sondern gingen extrem selektiv vor.

Sie fingen den Datenverkehr spezifischer Nutzer ab und leiteten nur diese Ziele auf manipulierte Download-Server um. Berichten zufolge standen dabei Organisationen mit Interessen im südasiatischen Raum im Fokus. Technisch nutzten die Hacker dabei genau jene fehlenden Überprüfungen in älteren Notepad++-Versionen aus, die erst mit dem Dezember-Update behoben wurden.

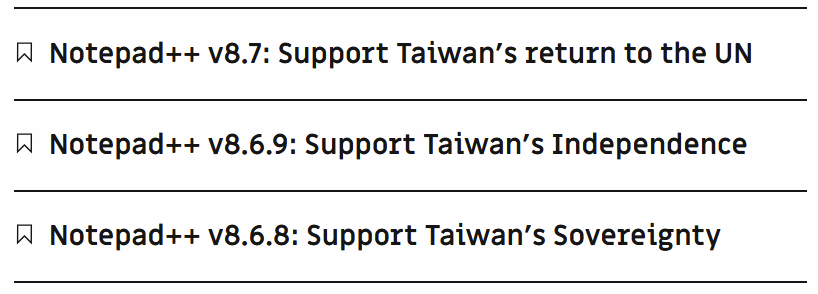

Ein politisches Motiv liegt auch dabei nahe. Der Entwickler Don Ho nutzt die Popularität seiner Software regelmäßig für politischen Aktivismus, der der chinesischen Führung ein Dorn im Auge sein dürfte. So trugen Versionen aus dem Jahr 2024 Titel wie „Support Taiwan’s Independence“ (v8.6.9) oder „Support Taiwan’s return to the UN“ (v8.7).

Notepad++ zieht Konsequenzen

Der Entwickler Don Ho hat sich inzwischen bei den betroffenen Nutzern entschuldigt und weitere Maßnahmen ergriffen. Die Webseite von Notepad++ ist zu einem neuen Provider mit deutlich strengeren Sicherheitsstandards umgezogen. Zudem signiert die kommende Version 8.9.2 die Kommunikation mit dem Update-Server selbst, um Manipulationen am Datenverkehr technisch unmöglich zu machen.

Dass der Editor im Visier von Angreifern steht, ist dabei leider nichts Neues. Aufgrund seiner enormen Verbreitung nutzen Angreifer den bekannten Namen immer wieder als Köder für ihre Zwecke. Bereits vor einigen Jahren gab es bereits eine Malware-Kampagne, bei der eine Google-Suche nach Notepad++ zur Infektion mit Malware führen konnte.