Address Poisoning Scam: Ein Krypto-Nutzer verliert 50 Millionen Dollar durch einen simplen Copy-Paste-Fehler.

Ein Klick zusammen mit einem trügerischen Blick auf die eigene Wallet-Historie führten zu einem Verlust von fast 50 Millionen Dollar (ca. 42.431.000,00 Euro). Ein aktueller Address-Poisoning-Scam zeigt, wie rigoros Betrüger menschliche Routinen im Krypto-Space ausnutzen. Der Fall verdeutlicht zudem, dass selbst erfahrene Nutzer darauf hereinfallen und vermeintliche Sicherheitsmechanismen in kürzester Zeit zum kostspieligen Risiko werden können.

Es braucht keinen Hack, keinen Zero-Day und keinen Smart-Contract-Bug, um im Krypto-Universum alles zu verlieren. Manchmal reicht ein einziger Moment der Unachtsamkeit. Genau das ist Mitte Dezember geschehen, als ein Krypto-Nutzer trotz Testtransaktion und reichlich Erfahrung durch einen sogenannten Address Poisoning Scam fast 50 Millionen US-Dollar in USDT an einen Betrüger überwies. Der Fall weist darauf hin, wie gefährlich Bequemlichkeit im Umgang mit Wallet-Adressen sein kann.

Vom Testtransfer zum Totalschaden

Entdeckt hatte den Diebstahl die Web3-Sicherheitsfirma Web3 Antivirus. Wie CoinDesk berichtete, wollte der User wie viele erfahrene Anleger kein Risiko eingehen. Er schickte zunächst eine kleine Testüberweisung über 50 USDT an die Zieladresse. Die Transaktion kam ordnungsgemäß an und gab scheinbar grünes Licht für den großen Transfer.

Ein Angreifer nutzte allerdings das kurze Zeitfenster zwischen Test und Hauptüberweisung für einen On-Chain-Betrug aus. Der Nutzer kopierte für die zweite Transaktion die Zieladresse aus seiner eigenen Transaktionshistorie. Genau dort hatte der Betrüger bereits eine manipulierte Wallet-Adresse platziert. Als Resultat landeten 49.999.950 USDT nicht beim vorgesehenen Empfänger, sondern direkt beim Scammer.

Address Poisoning: Betrug ohne Technik

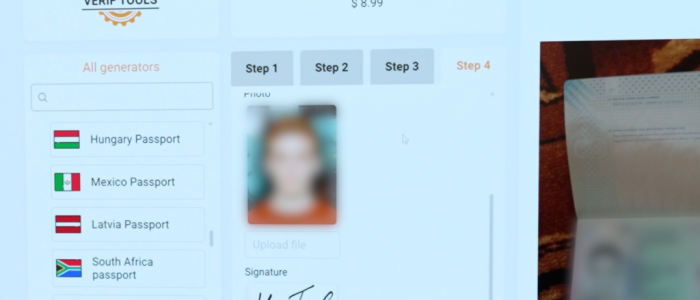

Der Address-Poisoning-Scam, auch als Adressvergiftung bekannt, nutzt keine Schwächen der Blockchain selbst. Weder Kryptografie noch Protokolle werden dabei angegriffen. Stattdessen zielt die Masche auf menschliche Gewohnheiten ab. Betrüger erzeugen hierbei Wallet-Adressen, die legitimen Zieladressen extrem ähneln, bei denen insbesondere die ersten und letzten Zeichen übereinstimmen. Genau diese werden von vielen Wallets aus Gründen der Übersichtlichkeit angezeigt, während der Mittelteil verborgen bleibt.

Anschließend senden die Angreifer winzige Beträge, sogenannte Dust-Transaktionen, an das Opfer. Diese tauchen in der Wallet-Historie auf und sehen dort nahezu identisch zur echten Adresse aus. Wer dann aus Routine eine Adresse aus der Historie kopiert und nur Anfang und Ende überprüft, tappt in die Falle.

Testüberweisung als trügerische Sicherheit

Die zuvor durchgeführte Testtransaktion verstärkte das falsche Sicherheitsgefühl. Der Nutzer hatte zumindest auf den ersten Blick „alles richtig gemacht“. Genau dieses Vorgehen macht Address-Poisoning-Angriffe so effektiv. Die Betrüger setzen dabei auf Vertrauen in Routinen und UI-Designs. Sicherheitsmechanismen wie Testüberweisungen sind dann nutzlos, wenn die Zieladresse nicht unabhängig und vollständig verifiziert werden.

Geld weg, Spur verschleiert

Blockchain-Daten belegen, dass die gestohlenen USDT kurz nach dem Vorfall in Ethereum getauscht und über mehrere Wallets weitergeleitet wurden. Teile der Gelder flossen anschließend durch Tornado Cash, einen bekannten Krypto-Mixer, um die Transaktionsspur zu verschleiern. Die Aussicht auf eine vollständige Rückholung gilt als äußerst gering.

Der Geschädigte veröffentlichte dennoch eine Onchain-Nachricht, in der er dem Angreifer eine Frist setzte. 98 Prozent der Summe sollten innerhalb von 48 Stunden zurückgezahlt werden, im Gegenzug winkte eine „White-Hat-Belohnung“ von einer Million Dollar. Andernfalls drohte er mit internationaler Strafverfolgung. Ob diese Strategie Erfolg hatte, ist bislang nicht bekannt.

Ein strukturelles Problem vieler gängiger Wallets

Der Vorfall legt auch mit dem Design vieler Wallet-Oberflächen ein grundlegendes Problem offen. Die verkürzte Darstellung von Adressen mag zwar benutzerfreundlich erscheinen, erleichtert aber genau jene Täuschungen, auf denen Address-Poisoning-Scams beruhen. Solange Wallets Adressen nur fragmentarisch anzeigen und Nutzer sich an Copy & Paste aus der Historie gewöhnen, bleibt diese Betrugsmasche weiterhin sehr profitabel.

Versicherung bei Address Poisoning Scam? Meist Fehlanzeige

Wie spektakulär der Schaden auch erscheint, so ernüchternd dürfte die rechtliche Realität für den Betroffenen aussehen. Fälle wie dieser sind in vielen Konstellationen nicht versichert. Weder klassische Cyberversicherungen noch spezielle Policen für digitale Vermögenswerte greifen hier zuverlässig, weil beim Address Poisoning in der Regel keine technische Kompromittierung vorliegt, sondern eine bestimmungsgemäße Nutzung der Wallet, inklusive eines folgenschweren Bedienfehlers.

Darauf weist auch der IT- und Strafrechtler Jens Ferner hin. In seiner Analyse des Falls schreibt er, dass es sich juristisch schwerlich um einen klassischen Betrugs- oder Hackerangriff handle. Wörtlich heißt es bei Ferner:

„Am Ende ist es eigene Schusseligkeit, die zu massiven Schäden führt und mE ist das wohl nicht versichert (oder versicherbar in dieser Form).“

Viele Versicherungsbedingungen setzen für eine Regulierung eine aktive Täuschungshandlung, einen Systemeinbruch oder eine Informationssicherheitsverletzung voraus. Genau das fehlt hier. Aus rechtlicher Sicht bleibt der Millionenverlust damit möglicherweise beim Geschädigten hängen.

Schutz vor Address-Poisoning-Scam

Der Fall verdeutlicht zugleich, dass Schutz vor Address-Poisoning-Scams weniger mit ausgefeilter Technik als mit konsequenter Sorgfalt zu tun hat. Eine zentrale Empfehlung lautet, Wallet-Adressen niemals aus der Transaktionshistorie kopieren. Genau dort setzen Betrüger mit manipulierten Mini-Transaktionen an. Stattdessen sollten Zieladressen ausschließlich aus zuvor geprüften, vertrauenswürdigen Quellen übernommen werden.

Rechtsanwalt Ferner weist darauf hin, dass bestätigte Blockchain-Transaktionen rechtlich dem Verantwortungsbereich des Nutzers zuzurechnen sind. Ein „Zurück“ gibt es nicht. Entsprechend sollten Adressen vor größeren Transfers immer vollständig geprüft werden, nicht nur die ersten und letzten Zeichen. Häufig genutzte Zieladressen gehören in ein festes Adressbuch, das einmal sauber verifiziert wurde.

Testüberweisungen können weiterhin sinnvoll sein, dürfen jedoch nicht als alleiniger Sicherheitsanker verstanden werden. Entscheidend ist, dass die Adresse für die Haupttransaktion unabhängig bestätigt wird, etwa über einen zweiten Kommunikationskanal. Ergänzend können Wallets mit Warnfunktionen bei verdächtigen Adressähnlichkeiten oder Dust-Transaktionen helfen. Einen vollständigen Schutz bieten sie jedoch nicht.

Die Blockchain verzeiht keine Fehler

Am Ende hilft nichts so zuverlässig wie Aufmerksamkeit. Wer im Krypto-Space mit großen Summen arbeitet, sollte sich bewusst sein, dass Bequemlichkeit schnell zur teuersten Schwachstelle werden kann. Die Blockchain ist dahingehend kompromisslos. Einmal bestätigt, ist jede Transaktion endgültig. Der Address-Poisoning-Scam erinnert daran, dass im Zweifel nicht der Code versagt, sondern der Mensch.