BreachForums erneut kompromittiert: Leak von 324.000 Accounts, IP-Adressen und PGP-Schlüssel entfacht neue Honeypot-Debatte.

Nach dem letzten großen Daten-Leak vom Juli 2024, das damals Infos von 200.000 Forum-Mitgliedern enthüllte, wurde BreachForums erneut kompromittiert. Der aktuelle Daten-Leak legt Hunderttausende Nutzerkonten offen, darunter echte IP-Adressen und kryptografische Schlüssel. Trotz Beschwichtigungen der Betreiber wächst der Zweifel an Sicherheit, Kontrolle und tatsächlicher Unabhängigkeit des Forums.

Die Schlagzeile „BreachForums erneut kompromittiert“ steht damit für eine bekannte Problemlage. Kaum hat sich das berüchtigte Underground-Forum nach der letzten Zerschlagung neu sortiert, tauchen bereits wiederholt interne Daten im Netz auf. Konkret betrifft der aktuelle Vorfall eine vollständige Nutzerdatenbank mit rund 324.000 Accounts, inklusive Metadaten, IP-Adressen und dem privaten PGP-Schlüssel der Administratoren. Wiederholt stellt sich die Frage nach einem Honeypot.

Um die Tragweite des aktuellen Vorfalls einordnen zu können, lohnt sich ein Blick auf die Geschichte von BreachForums, einem Forum, das seit seiner Gründung immer wieder zwischen Szene-Hoffnungsträger und Ermittlungsziel pendelt.

BreachForums verkörpert den größten Datenbasar der Szene

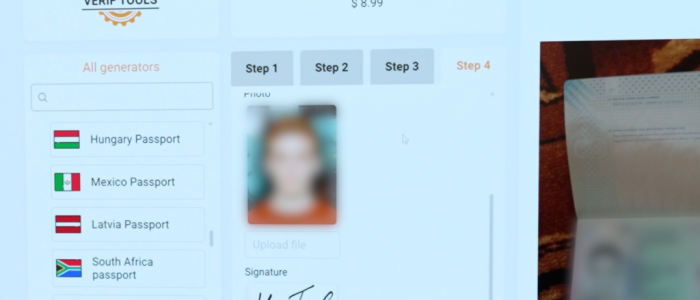

BreachForums gilt als eine der größten und bekanntesten Plattformen für Daten-Leaks im Cybercrime-Umfeld. Das Portal ermöglicht den Kauf, Verkauf und die Weitergabe gestohlener Daten, aber auch den Handel mit Zugängen zu kompromittierten Netzwerken sowie mit Hacking-Tools. Das Board trat die Nachfolge des Szene-Urgesteins RaidForums an. Nach dessen Beschlagnahme durch das FBI im Jahr 2022 gründete Conor Brian Fitzpatrick unter dem Pseudonym Pompompurin BreachForums, um die entstandene Marktlücke zu schließen.

Allerdings verhafteten US-Bundesbeamte Fitzpatrick bereits am 15. März 2023. Er hatte das Forum seit dessen Gründung am 16. März 2022 als Administrator betrieben. Im Januar 2024 wurde Fitzpatrick schließlich zu 20 Jahren Haft auf Bewährung unter strengen Auflagen verurteilt, womit die erste Inkarnation von BreachForums endgültig ihr Ende fand.

Vom RaidForums-Nachfolger zur Dauerbaustelle

In der Folgezeit tauchten mehrere Nachfolgeversionen des Forums auf, die jeweils nur von kurzer Dauer waren. Zunächst übernahmen Mitglieder des ShinyHunters-Umfelds gemeinsam mit dem Administrator Baphomet den Betrieb, ehe auch diese Version Strafverfolgungsbehörden im Jahr 2024 beschlagnahmten. Parallel dazu kam es im Sommer 2024 zu einem massiven Datenleck, bei dem Informationen von rund 200.000 BreachForums-Mitgliedern öffentlich wurden.

Trotz dieser Rückschläge wurde BreachForums erneut reaktiviert. Die bislang letzte größere Instanz lief unter der Domain breachforums[.]hn, ehe man sie im August 2025 abschaltete, erneut im Zusammenhang mit Festnahmen mutmaßlicher Betreiber. Kurz darauf kursierten erstmals offen Vorwürfe, das Forum könne als Honeypot fungieren. Diese Anschuldigungen wiesen die Betreiber zurück.

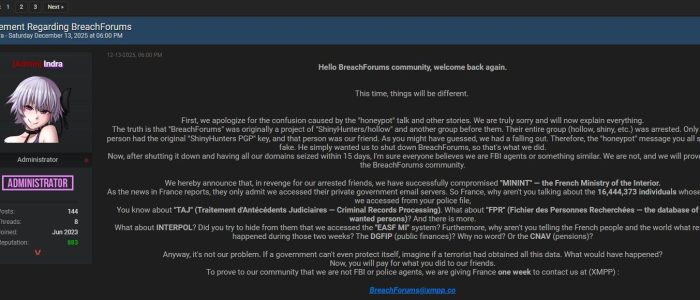

Ende 2025 folgte ein weiterer Relaunch unter neuer Domain und neuer Führung. Der aktuelle Administrator tritt unter den Aliasnamen „N/A“ beziehungsweise „Indra“ auf, ohne dass sich eine belastbare Verbindung zur früheren Betreiberstruktur nachweisen lässt. Auch diesen Neustart beäugte man in der Szene von Anfang an kritisch. Wiederkehrende Sicherheitsprobleme, eingeschränkte Erreichbarkeit über das Tor-Netzwerk und die Nutzung fragwürdiger Infrastruktur nährten erneut Zweifel an der Integrität des Projekts.

BreachForums bleibt damit ein zentrales, aber hoch umstrittenes Element der Untergrundszene, geprägt von Instabilität, Vertrauensverlust und der immer wiederkehrenden Frage, wem das Forum letztlich dient.

BreachForums wieder kompromittiert: Nutzerdatenbank öffentlich aufgetaucht

Wie BleepingComputer informierte, hat man am 10. Januar 2026 ein Archiv mit dem Namen breachedforum.7z öffentlich verbreitet. Es umfasst drei Dateien: eine Textdatei mit einem begleitenden Manifest (shinyhunte.rs-the-story-of-james.txt), eine SQL-Datenbank (databoose.sql) sowie den privaten PGP-Schlüssel der BreachForums-Administratoren (breachedforum-pgp-key.txt.asc).

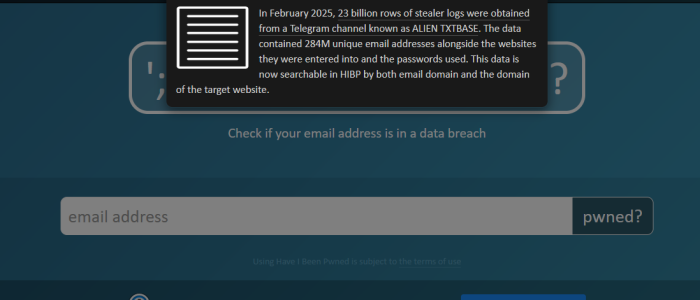

Die SQL-Datei enthält 323.988 Einträge aus der MyBB-Tabelle mybb_users. Dabei handelt es sich um die zentrale Nutzerverwaltung des Forums. Gespeichert sind unter anderem Benutzernamen, Registrierungszeitpunkte, interne Kennungen sowie IP-Adressen.

Zwar zeigen Analysen, dass ein Großteil der IP-Adressen auf eine lokale Loopback-Adresse (127.0.0.9) verweist, offenbar eine bewusste OPSEC-Maßnahme. Dennoch enthalten rund 70.000 Datensätze echte, öffentliche IP-Adressen, die sich realen Netzen und Standorten zuordnen lassen. Für Ermittlungsbehörden, Nachrichtendienste und private Threat-Intelligence-Firmen ist das von großem Interesse. Dass BreachForums erneut kompromittiert wurde, betrifft ganz konkret Personen, die sich dort registriert oder aktiv beteiligt haben.

PGP-Schlüssel offengelegt – Vertrauensbasis zerstört

Dem Leak liegt auch der private PGP-Schlüssel bei, mit dem BreachForums-Administratoren bislang offizielle Mitteilungen signiert haben. Anfangs hieß es, der Schlüssel sei zwar veröffentlicht, aber durch eine Passphrase geschützt. Allerdings bestätigte nur kurze Zeit später u.a. das Cybersicherheitsunternehmen Resecurity gegenüber BleepingComputer, dass auch das zugehörige Passwort öffentlich kursiert.

Damit ist die kryptografische Vertrauenskette endgültig gebrochen. Alte Signaturen verlieren ihre Aussagekraft, neue Ankündigungen ihre Glaubwürdigkeit. Dass BreachForums erneut kompromittiert wurde, zeigt sich hier nicht nur technisch, sondern auch kommunikativ. Vertrauen lässt sich im Underground nur schwer wiederherstellen.

ShinyHunters, alte Backups und widersprüchliche Erklärungen

Verbreitet hat man das Archiv über eine Webseite, die namentlich an die bekannte ShinyHunters-Gruppe erinnert. Diese bestritt jedoch gegenüber BleepingComputer jede Beteiligung. Der aktuelle Administrator von BreachForums, bekannt unter dem Alias „N/A“, bestätigte den Leak grundsätzlich, sprach jedoch von einem „alten Vorfall“.

Nach seiner Darstellung stammen die Daten aus August 2025, als BreachForums nach der Abschaltung der Domain breachforums[.]hn wiederhergestellt wurde. Während dieses Wiederanlaufs hätte man die Nutzertabelle und der PGP-Schlüssel kurzzeitig in einem ungesicherten Verzeichnis abgelegt. Laut interner Untersuchung sei dieses Verzeichnis nur einmal heruntergeladen worden.

Diese Erklärung passt zeitlich auffällig gut. Das letzte Registrierungsdatum in der geleakten Datenbank ist der 11. August 2025, exakt der Tag, an dem die damalige BreachForums-Instanz geschlossen wurde, nachdem mutmaßliche Betreiber verhaftet worden waren. Zeitgleich tauchten auf Telegram erneut Vorwürfe auf, das Forum sei ein Honeypot. Die Administration wies das damals wie heute zurück.

Erneutes Datenleck bei BreachForums – Zufall oder anhaltendes Sicherheitsproblem?

Warum also wird BreachForums immer wieder kompromittiert? Von der Beschlagnahmung von RaidForums über die Verhaftung von „Pompompurin“ und mehrere Nachfolgeprojekte bis hin zu den jüngsten Reboots ist die Geschichte von BreachForums wiederholt von Datenlecks, Sicherheitsproblemen, Server-Seizures und dubiosen Betreiberwechseln geprägt.

Wie Tarnkappe.info bereits im Dezember analysierte, ist auch die aktuelle Betreiberfigur Indra nicht eindeutig verifizierbar. Es gibt keine belegte Verbindung zu früheren Administratoren, keine transparente Historie und keine überprüfbaren Referenzen. Die Nutzung gekaperter Infrastruktur, etwa eines Mailservers des französischen Innenministeriums, sowie die eingeschränkte Erreichbarkeit über Tor verstärken den Eindruck, dass man beim Betrieb des Forums erhebliche Risiken in Kauf genommen hat. Dass BreachForums aktuell erneut kompromittiert wurde, bestätigt dieses Gesamtbild.

BreachForums Datenleck als Auslöser neuer Honeypot-Vorwürfe

Der aktuelle Leak wirft die Honeypot-Frage nicht allein deshalb erneut auf, weil interne Daten von BreachForums öffentlich geworden sind, sondern wegen der Art, des Umfangs und des zeitlichen Kontexts der kompromittierten Informationen. In der geleakten Datenbank finden sich neben Nutzernamen und Metadaten auch zehntausende Einträge mit realen, öffentlichen IP-Adressen. Solche Daten gelten in der Underground-Szene als besonders sensibel, da sie zu den wenigen verwertbaren Anknüpfungspunkten zählen, mit denen Ermittlungsbehörden Identitäten, Aktivitäten und frühere Verfahren miteinander verknüpfen können.

Hinzu kommt das auffällige Timing. Der Datenbestand endet exakt am 11. August 2025, jenem Tag, an dem die vorherige BreachForums-Instanz abgeschaltet wurde und kurz nach der Festnahme mutmaßlicher Betreiber. Bereits damals kursierten erstmals offen Vorwürfe, das Forum könne als Honeypot dienen. Dass ausgerechnet aus dieser Phase ein vollständiges Nutzer-Backup existiert und nun öffentlich wird, nährt in der Szene den Verdacht, dass über einen längeren Zeitraum hinweg sensible Metadaten erfasst wurden.

Zudem kommt die Kompromittierung des administrativen PGP-Schlüssels dazu, der bislang als zentrales Vertrauensinstrument zur Authentifizierung offizieller Mitteilungen diente. Mit der Veröffentlichung des privaten Schlüssels, und später auch des zugehörigen Passworts, ist diese Vertrauenskette faktisch zerstört. In einem Umfeld, in dem man Identität und Glaubwürdigkeit fast ausschließlich kryptografisch abgesichert, wirkt ein solcher Vorfall entweder wie erhebliche Nachlässigkeit oder wie ein Hinweis darauf, dass der Schutz der Nutzer nicht durchgehend oberste Priorität hatte.

Der aktuelle Vorfall liefert damit keinen Beweis für einen Honeypot, verstärkt jedoch erneut den Verdacht, dass BreachForums strukturelle Sicherheitsprobleme aufweist oder die Interessen seiner Nutzer nicht ausreichend schützt.