Die datenstehlende Malware ViperSoftX nutzt derzeit Torrents als Hauptvertriebskanal. Sie verbirgt sich dabei aktuell in E-Books.

Die neueste CLR-fähige Version von ViperSoftX war bisher in gecrackter Software und Raubkopien von Apps versteckt. Aktuell jedoch haben sie Sicherheitsforscher in raubkopierten E-Books entdeckt, die über Torrents Verbreitung fanden. Die Malware ist in der Lage, vertrauliche Informationen von Windows-Rechnern zu extrahieren, ohne entdeckt zu werden. Zudem kann ViperSoftX die Ausführung mehrerer Befehle ohne direkte Benutzerinteraktion automatisieren.

Laut den Sicherheitsforschern des Cybersicherheitsunternehmens Trellix nutzen Angreifer vorhandene Skripte, anstatt neuen Code zu schreiben. Sie passen Komponenten von offensiven Sicherheitsskripten an, indem sie selektiv nur die notwendigen Elemente verändern. Dies bietet Raum für Ausweichtaktiken. Die Trellix-Sicherheitsforscher Mathanraj Thangaraju und Sijo Jacob führen aus:

„Ein bemerkenswerter Aspekt der aktuellen Variante von ViperSoftX ist, dass es die Common Language Runtime (CLR) verwendet, um PowerShell-Befehle dynamisch zu laden und auszuführen und so eine PowerShell-Umgebung innerhalb von AutoIt für Operationen zu erstellen. […] Durch die Nutzung von CLR kann ViperSoftX die PowerShell-Funktionalität nahtlos integrieren und so bösartige Funktionen ausführen und gleichzeitig Erkennungsmechanismen umgehen, die andernfalls eigenständige PowerShell-Aktivitäten kennzeichnen würden.“

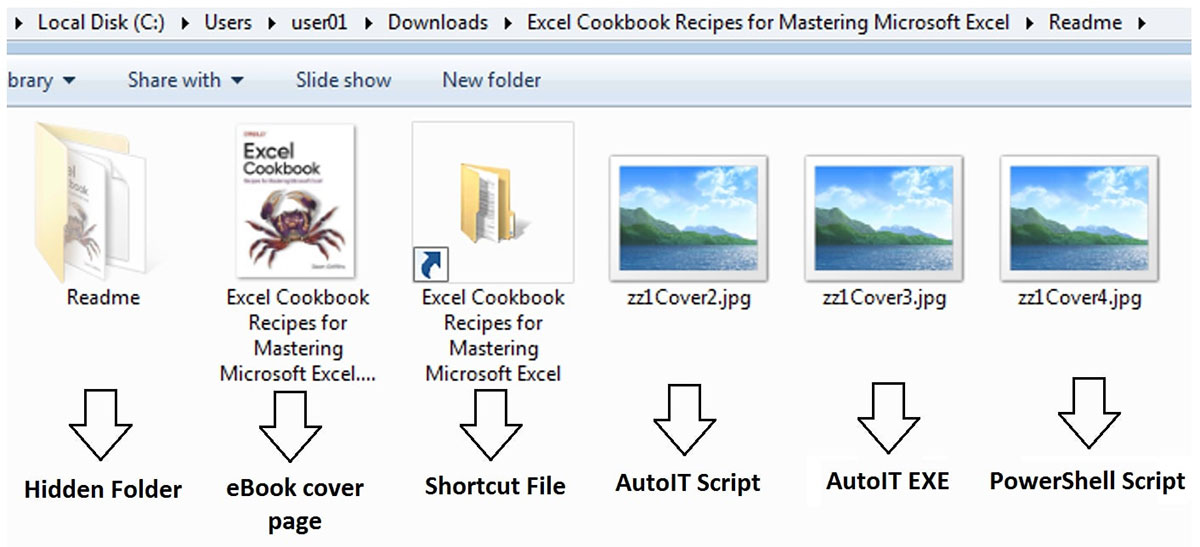

E-Book „Excel-Cookbook Recipes for Mastering Excel“ birgt ViperSoftX-Malware

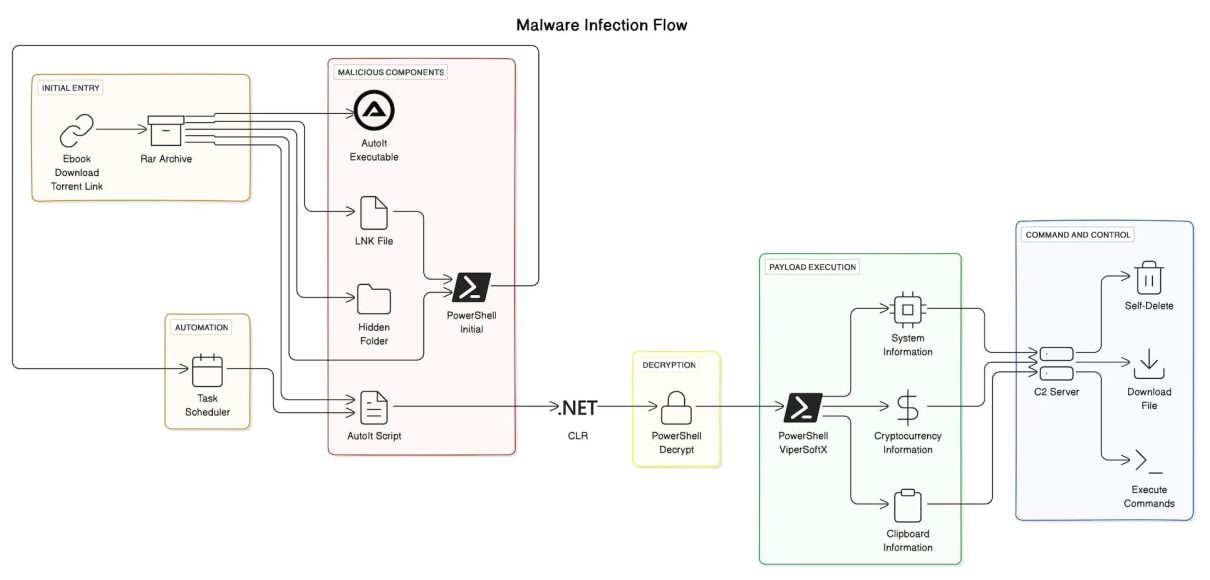

Die Malware tarnt sich in einem scheinbar harmlos wirkenden E-Book von einem Torrent-Link. Neben dem PDF- und E-Book-Dokument enthält die RAR-Datei, die der Benutzer herunterlädt, einen versteckten Ordner, eine Verknüpfungsdatei und JPG-Dateien. Diese enthalten ein PowerShell-Skript, das AutoIT-Skript und die ausführbare Datei.

Funktionsweise der Malware

Durch die Ausführung der Verknüpfungsdatei wird eine Befehlsfolge initiiert. Der PowerShell-Code ist in Leerzeichen versteckt, und die AutoIT-Skripte verbergen die bösartigen Aktionen der Cyberkriminellen, die diese Skripte sorgfältig verschleiern, um eine Erkennung zu vermeiden.

Die aktuelle Variante von ViperSoftX nutzt die Common Language Runtime (CLR) zum dynamischen Laden und Ausführen von PowerShell-Befehlen innerhalb des AutoIT, wobei sie PowerShell-Funktionen und trickreiche Erkennungstools nahtlos integriert.

Verwendung von AutoIt-Skripten zum Verstecken schädlicher Aktionen

Die Freeware AutoIT unterstützt das .NET CLR-Framework standardmäßig nicht. Aber seine benutzerdefinierten Funktionen (UDF) bieten ein Gateway zu seiner Bibliothek, und Bedrohungsakteure können AutoIT verwenden, um PowerShell-Befehle unbemerkt über Automatisierungsklassen auszuführen. Diese können mit PowerShell-Modulen, Cmdlets und Skripts innerhalb eines nicht verwalteten Runspace interagieren.

ViperSoftX verwendet eine Funktion, die das Windows Antimalware Scan Interface (AMSI) patcht und neutralisiert, bevor die Malware mit der Ausführung von PowerShell-Skripten beginnt. Dadurch verhindert man eine Erkennung von Sicherheitslösungen, die auf AMSI angewiesen sind. ViperSoftX tauchte zum ersten Mal im Jahr 2020 auf. Die Malware zeigt gemäß den Sicherheitsforschern mit jeder neuen Version eine zunehmende Komplexität und fortschrittliche Fähigkeiten.

Gemäß dem Bundesamt für Sicherheit in der Informationstechnik (BSI) stiehlt ViperSoftX:

„Daten von infizierten Systemen und zielt neben dem Stehlen von Passwörtern insbesondere auf Kryptowährungen ab. Die Schadsoftware kann Transaktionen von Kryptowährungen umleiten, indem die Zieladresse in der Zwischenablage oder in Textfeldern im Browser ausgetauscht wird. Nach der Infektion kann der Bot außerdem weitere Schadsoftware nachladen und den Tätern volle Kontrolle über das infizierte System gewähren“.

Hat man sich infiziert, so rät das BSI:

„Um ViperSoftX zu entfernen wird empfohlen, das infizierte System mit einem Antivirus-Programm zu scannen. Zusätzlich zur Infektion mit ViperSoftX installiert die Schadsoftware eine bösartige Browsererweiterung, welche ebenfalls entfernt werden muss.“