Telegram Premium als Tarnung: FireScam ist eine Malware, die mit Hilfe von Phishing-Seiten und Firebase gezielt Android-Geräte angreift.

Die Bedrohung durch Schadsoftware auf mobilen Geräten nimmt weiter zu. Ein aktuelles Beispiel ist die Malware FireScam, die gezielt Android-Geräte angreift und sich als Telegram Premium App tarnt. Doch was verbirgt sich hinter dieser Malware und warum ist sie so gefährlich?

Gefährliche Täuschung: So funktioniert FireScam

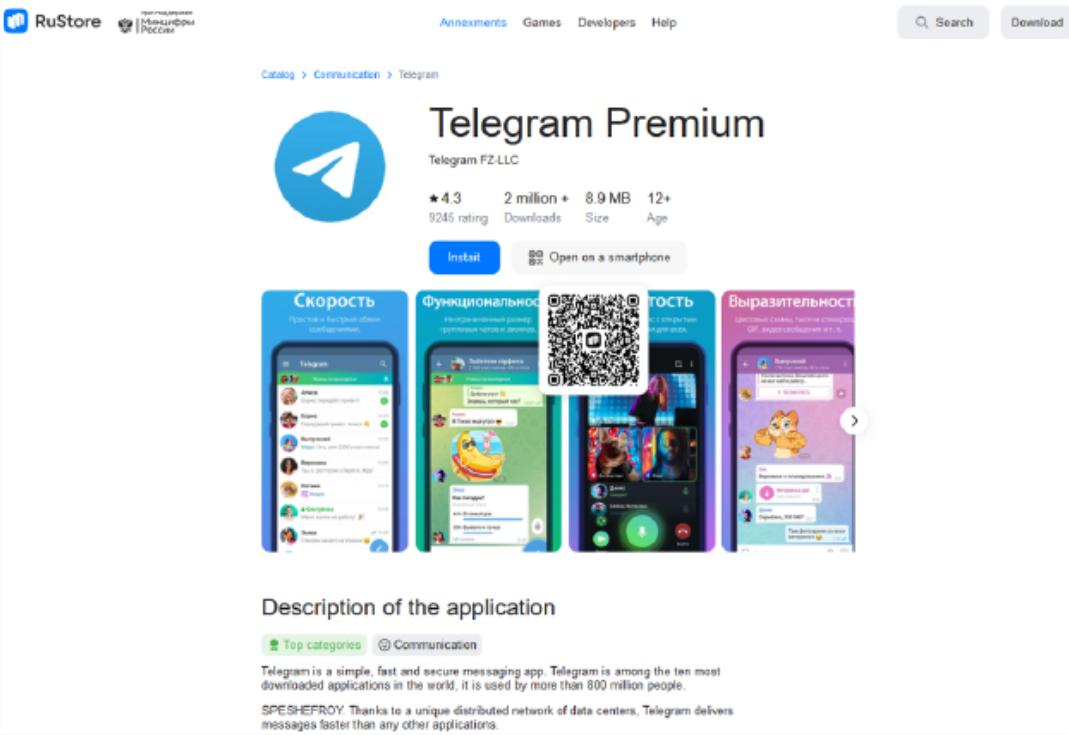

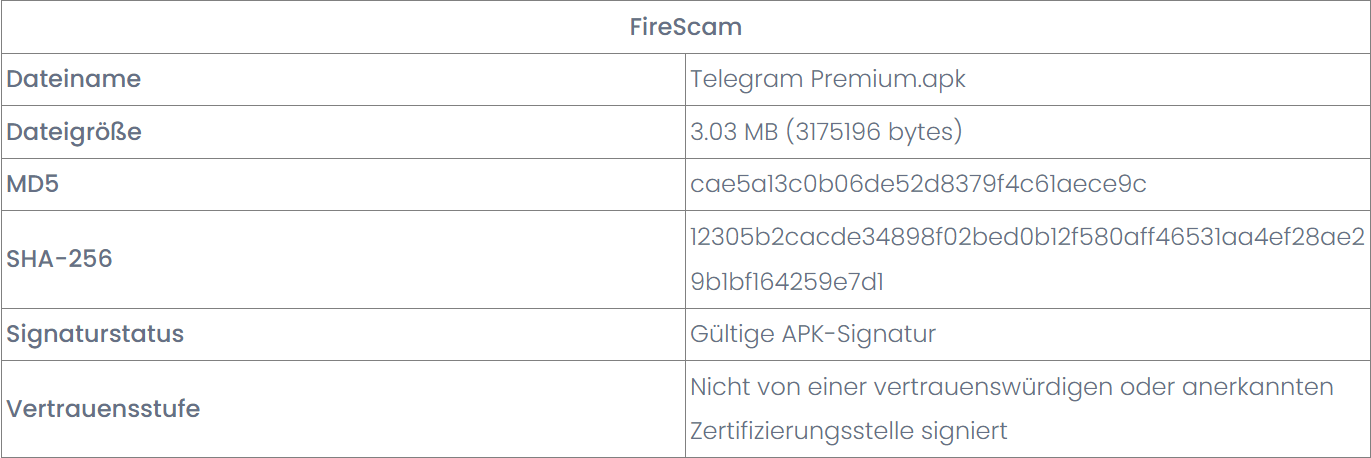

FireScam wird über eine Phishing-Website verbreitet, die den russischen App-Store RuStore täuschend echt imitiert. Die dort angebotene gefälschte Telegram Premium APK enthält einen sogenannten Dropper, der die Malware auf dem Gerät installiert. Der Name des Paketdroppers „ru.store.installer“ deutet darauf hin, dass die Malware gezielt Android-Geräte angreift. Betroffen sind Geräte mit den Android-Versionen 8 bis 15.

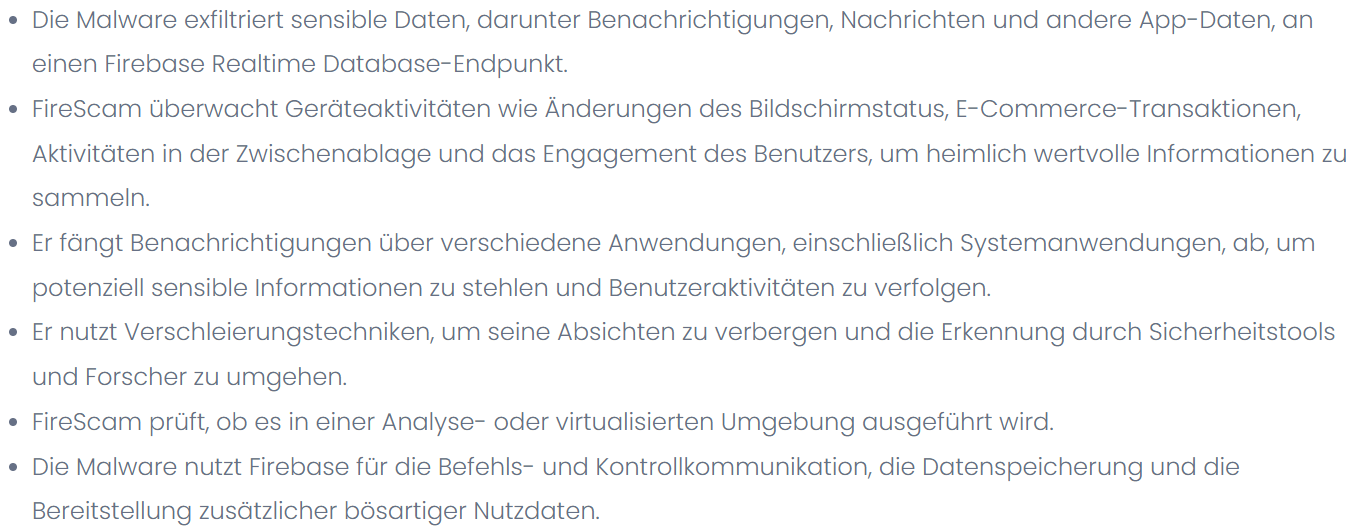

Nach der Installation gibt sich die Schadsoftware weiterhin als legitime Software aus, um das Vertrauen der Nutzer zu gewinnen. Im Hintergrund beginnt sie jedoch, sensible Informationen wie Login- und Finanzdaten zu sammeln. Diese Daten werden über Firebase an einen externen Server übertragen, wo sie weiterverarbeitet und potenziell missbraucht werden können.

Die Android-Malware fordert eine Vielzahl von Berechtigungen an, um ihre Aktivitäten unbemerkt ausführen zu können. Dazu gehören unter anderem der Zugriff auf Benachrichtigungen, die Verwaltung von Apps sowie das Aktualisieren oder Löschen von Apps ohne Zustimmung des Benutzers. Besonders kritisch ist das Recht ENFORCE_UPDATE_OWNERSHIP. Die Funktion ermöglicht es FireScam, Updates anderer Apps zu blockieren und so dauerhaft auf dem Gerät präsent zu bleiben.

Diese weitreichenden Berechtigungen ermöglichen es der Malware, die Aktivitäten auf dem Gerät umfassend zu überwachen. So kann die Schadsoftware beispielsweise Benachrichtigungen von Banking-Apps auslesen, E-Commerce-Interaktionen verfolgen oder USSD-Antworten abfangen.

Technische Tricks zur Tarnung

FireScam verwendet eine Vielzahl von Verschleierungstechniken, um einer Entdeckung zu entgehen. Dazu gehören dynamische Empfänger, Sandbox-Erkennung und Datenverschlüsselung. Darüber hinaus nutzt die Schadsoftware Firebase Cloud Messaging-Dienste, um Befehle zu empfangen und die Steuerung zu ermöglichen. Diese Ansätze erschweren es selbst modernen Sicherheitslösungen, die Malware rechtzeitig zu erkennen und zu blockieren. Dies berichtet der Sicherheitsdienstleister Cyfirma in einem aktuellen Bericht.

Ein besonderes Risiko stellen laut dem Bericht, benutzerdefinierte Berechtigungen dar. Nur vom Angreifer signierte Apps können auf bestimmte Funktionen zugreifen. Dadurch entsteht ein geschlossener Kommunikationskanal zwischen FireScam und anderen kompromittierten Apps, der von Sicherheitsmechanismen kaum erkannt wird.

Wie man sich schützen kann

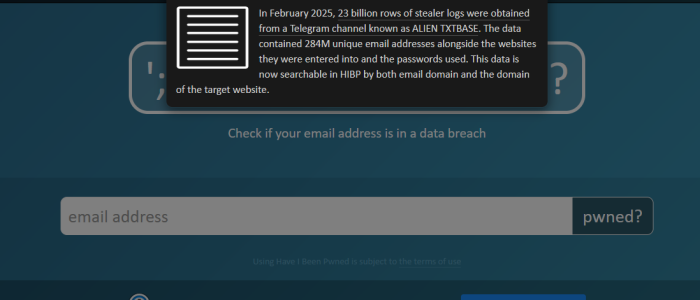

Die Kombination aus Datendiebstahl, fortschrittlicher Tarnung und gezielter Verbreitung macht FireScam zu einer ernstzunehmenden Bedrohung. Die Nutzung von Firebase als Kontroll- und Kommunikationszentrale zeigt, wie Angreifer legitime Technologien für illegale Zwecke missbrauchen. Besonders gefährdet sind Anwender, die gefälschte App-Stores und Apps nicht von echten unterscheiden können.

Obwohl offizielle App-Stores wie der Google Play Store eine erste Sicherheitsbarriere darstellen, sind sie bei weitem nicht zu 100% sicher. Trotzdem sollten Anwender Apps aus unbekannten Quellen konsequent meiden und Installationsdateien immer genau prüfen.

Die Hauptverantwortung liegt aber neben den Anwendern auch bei den Plattformbetreibern und IT-Sicherheitsunternehmen. Sie müssen Bedrohungen wie FireScam frühzeitig erkennen und wirksame Schutzmaßnahmen bereitstellen.