Über 3.000 Android-Malware-Samples nutzen neue Techniken, um sich zu verstecken. Sicherheitssoftware und Analysetools geraten an ihre Grenzen

Auch in der schier unendlichen Welt der Smartphones suchen Kriminelle ständig nach neuen Wegen, um Sicherheitsmaßnahmen zu umgehen. Derzeit sorgt eine neue Methode für Aufsehen: Tausende von Android-Malware-Apps nutzen unbekannte Arten der APK-Komprimierung, um der Erkennung zu entgehen. Wir werfen einen Blick auf diese raffinierte Taktik, mit der Cyberkriminelle Android-Nutzer ins Visier nehmen.

Android-Malware: Unbekannte oder optimierte Kompressionsalgorithmen machen eine Analyse nahezu unmöglich

Die Mitarbeiter von Zimperium haben in ihren neuesten Untersuchungen herausgefunden, dass Malware-Akteure immer häufiger auf einen bestimmten Trick setzen: Sie verstecken ihre schädlichen Android Package Files (APKs) hinter unbekannten oder nicht unterstützten Komprimierungsmethoden. Dieses Vorgehen behindert die Analyse der Malware erheblich und erschwert die Erkennung durch Sicherheitssoftware.

Die Experten entdeckten mehr als 3.300 solcher bösartiger Artefakte, die diese versteckten Komprimierungsalgorithmen verwenden. Die Forscher von Zimperium konnten immerhin 71 dieser Beispiele problemlos auf Android-Systemen ausführen.

Bisher gibt es jedoch keine Hinweise darauf, dass diese Android-Malware jemals im offiziellen Google Play Store verfügbar waren. Dies deutet darauf hin, dass die Malware über andere Kanäle verbreitet wird. Typischerweise gelangen sie über unsichere App-Stores von Drittanbietern oder durch Social Engineering auf die Geräte der Opfer, die dann zur Installation verleitet werden.

Die Experten stoßen an ihre Grenzen

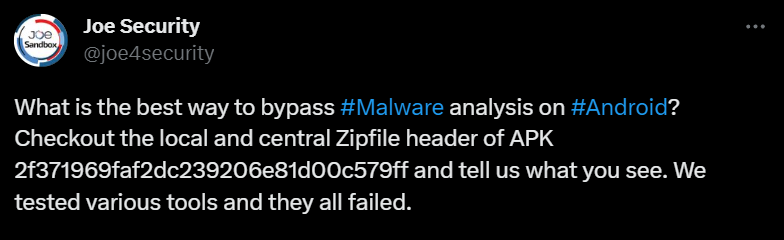

Der Trick hinter dieser Methode ist die Verwendung einer nicht unterstützten Dekomprimierungsmethode innerhalb der APK-Dateien. Dies erschwert die Entschlüsselung und Analyse der Android-Malware für Sicherheitsexperten erheblich. Denn gängige Tools und Techniken stoßen hier an ihre Grenzen.

Der Sicherheitsforscher von Zimperium, Fernando Ortega, erklärt: „Dieser Ansatz schränkt die Möglichkeit ein, die Anwendung mit verschiedenen Tools zu dekompilieren, und verringert damit die Analysemöglichkeiten.“ Dies verschafft Cyberkriminellen einen klaren Vorteil und erschwert es Sicherheitsexperten, die genaue Art der Bedrohung zu bestimmen.

Diese Entdeckung kommt kurz nachdem Google bekannt gegeben hat, dass Kriminelle eine Technik namens Versionierung verwenden, um die Malware-Erkennung im Play Store zu umgehen und gezielte Angriffe auf Android-Nutzer zu starten.