Ahnungslose Spieler könnten aktuell zum Opfer der in Cheat Lab verborgenen und gefährlichen Malware Redline-Stealer-Trojaner werden.

Spieler könnten unwissentlich Opfer einer neuen Cybersicherheitsbedrohung werden. Statt sich durch Cheats einen Vorteil im Spiel zu verschaffen, laden sie sich stattdessen leistungsstarke Malware auf ihren Computer. Das Programm Cheat Lab gibt sich dabei als geeignetes Tool zum Manipulieren von Spielen aus, birgt jedoch die Malware Redline. Zudem ködern die Hintermänner User mit einem scheinbar attraktiven Angebot zum Erhalt einer kostenlosen Vollversion.

Cheat Lab verleitet Spieler zur Verbreitung von Infostealer-Malware

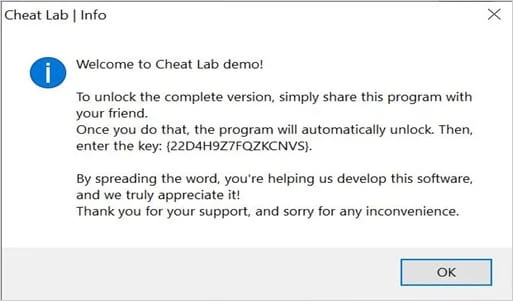

Potenzielle Opfer werden mit dem scheinbar attraktiven Angebot gelockt, eine voll lizenzierte Gratis-Vollversion des Cheat-Tools freizuschalten, wenn sie es mit Freunden teilen. Die Taktik sorgt für eine Verbreitung des Infostealers unter ahnungslosen Spielern. Das Zurverfügungstellen eines Aktivierungsschlüssels soll das Angebot dabei nochmals legitimer erscheinen lassen.

In der Installationsaufforderung heißt es:

„Um die Vollversion freizuschalten, teilen Sie dieses Programm einfach mit Ihrem Freund. Sobald Sie das tun, wird das Programm automatisch entsperrt“

Die genaue Methode für die Erstinfektion bleibt zwar noch ungeklärt, BleepingComputer klärt jedoch über weitere Verbreitungsweisen auf. Demgemäß werden Infostealer typischerweise über Malvertising, irreführende YouTube-Videolinks, P2P-Downloads und dubiose Download-Websites verbreitet.

Entdeckt hat Cheat Lab das Cybersicherheitsteam von McAfee. Es beschreibt die Malware als „neuartigen Ansatz“ von Redline. Die neue Bedrohung operiert unter dem Deckmantel, Spielern beim Cheaten zu helfen. Allerdings ist die wahre Absicht dahinter noch weitaus dunkler. Die Schadsoftware erfreut sich offenbar bei Cyberkriminellen großer Beliebtheit und wird über diverse Vertriebskanäle weltweit verbreitet.

McAfee-Telemetriedaten zeigen, dass dieser Malware-Stamm dabei umfassend vertreten ist. Gemäß den Sicherheitsforschern deckt er Nordamerika, Südamerika, Europa und Asien ab und sei auf dem Weg, Australien zu erreichen.

Malpedia informiert darüber, dass Redline Stealer in Untergrundforen „offenbar einzeln (100 $/150 $, je nach Version) oder auch auf Abonnementbasis (100 $/Monat) erhältlich ist. Die leistungsstarke Malware erfasst Informationen von Browsern, wie etwa gespeicherte Anmeldeinformationen, Daten zur automatischen Vervollständigung und Kreditkarteninformationen.

Bei der Ausführung auf einem Zielcomputer wird außerdem eine Systeminventur durchgeführt, die Details wie den Benutzernamen, Standortdaten, Hardwarekonfiguration und Informationen zur installierten Sicherheitssoftware enthält. Zudem bietet diese Version von Redline die Möglichkeit, Kryptowährungen zu stehlen. Aber auch FTP- und IM-Clients sind das Ziel dieser Familie. Diese Schadsoftware verfügt über die Fähigkeit, Dateien hoch- und herunterzuladen, Befehle auszuführen und regelmäßig Informationen über den infizierten Computer zurückzusenden.“

Risiken lauern auch auf vertrauenswürdigen Plattformen wie GitHub

Hierbei ist das Schadprogramm taktisch als Demo für die Betrugstools „Cheat Lab“ und „Cheater Pro“ getarnt. Diese Demos werden über URLs gehostet, die mit dem GitHub-Repository „vcpkg“ von Microsoft verknüpft sind. Dieser Umstand lässt den Betrug ebenfalls glaubwürdiger erscheinen. Nach dem Herunterladen und Ausführen installieren die vermeintlichen Cheat-Demos gefährliche Software, die in der Lage ist, Benutzerdaten ernsthaft zu gefährden.

Funktionsweise

Die Malware ist in diesem Fall in ZIP-Dateien verborgen. Bei der Ausführung steht ein MSI-Installationsprogramm bereit. Dieses stellt dann zwei weitere Dateien (compiler.exe und lua51.dll) zusammen mit einer „readme.txt“-Datei zur Verfügung, die gespickt mit dem schädlichen Lua-Bytecode ist.

Was gemäß McAfee diese Malware besonders schwer zu fassen macht, ist ihre Bereitstellungsmethode. Anstatt als standardmäßige ausführbare Datei zu kommen, wird sie als unkompilierter Bytecode geliefert. Die enthaltene Datei „compiler.exe“ kompiliert dann diesen Bytecode und führt ihn aus. Dabei werden mehrere geplante Aufgaben eingerichtet, um sicherzustellen, dass er auch nach dem Neustart des Systems weiter ausgeführt wird.

Darüber hinaus hat McAfee festgestellt, dass die Malware einen Fallback-Mechanismus für die Persistenz verwendet. Um einer Erkennung zu entgehen und auf dem infizierten Computer zu verbleiben, kopiert sie die drei Dateien in einen langen, zufälligen Pfad unter die Programmdaten. Sobald die Malware im System aktiv ist, kommuniziert sie mit einem C2-Server, sendet Screenshots der aktiven Fenster und Systeminformationen und wartet auf die Ausführung von Befehlen auf dem Host.