Update: Aufgrund des anhaltenden gesundheitlichen Zustands meines Kompagnons, müssen wir den geplanten VPN-Dienst HoRst zu den Akten legen.

Update: Projekt HoRst offiziell eingestellt

Leider hat sich der gesundheitliche Zustand meines Kompagnons nicht verändert. Schweren Herzens müssen wir den geplanten VPN-Dienst endgültig zu den Akten legen. Weder finanziell noch organisatorisch kann ein solches Projekt von einer Person alleine realisiert werden.

Im zweiten Schritt wollen wir die potentiellen Bedrohungen erläutern, gegen die der geplante HoRst VPN-Dienst eingesetzt werden kann.

Nachdem wir im ersten Teil eine erste Übersicht über das geplante HoRst VPN-Projekt vorgestellt haben, wollen wir an dieser Stelle die potentiellen Bedrohungen erläutern, gegen die HoRst hilfreich sein wird.

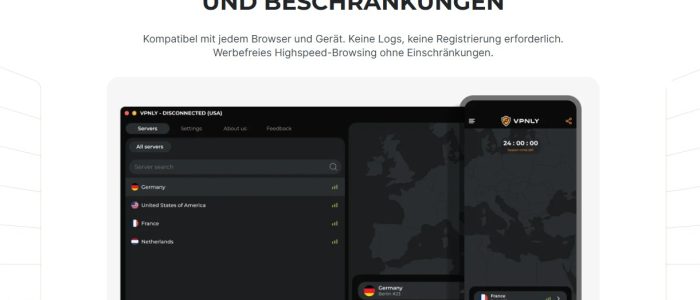

Zur Rekapitulation: Wer oder was ist HoRst?

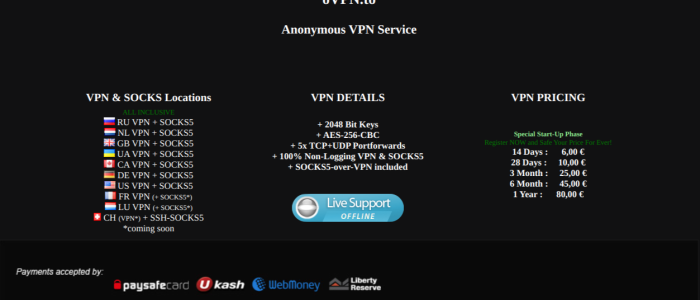

Es handelt sich hierbei um einen Plug- & Play- Anonymitäts-Service. Dieser wird online und rein softwarebasiert sein. Dazu offeriert der Dienst einen globalen Einwahlservice mittels eines lokalen Klienten auf einem Endpunkt wie beispielsweise PC, Notebook oder Smartphone als Road-Warrior-Lösung. Hierzu wird es für das Smartphone unter Android und iOS eine passende HoRst App geben. Auch für die üblichen Desktop Betriebssysteme (Windows, macOS, Unix, etc.) wird unser Service verfügbar werden. Das heißt, dass der Dienstleister im globalen Internet allgegenwärtig verfügbar sein wird. Dieser verbindet den Kunden nach der anonymen Überprüfung mit dem HoRst-ANON-Service (= Anonymitäts-Service) und danach verschlüsselt mit dem Internet. D.h. der Dienst überprüft lediglich, ob die gewünschte Dienstleistung bezahlt ist. Eine Identitätsprüfung findet grundsätzlich nicht statt und kann aufgrund der Datensparsamkeit auch niemals stattfinden.

Ein solchermaßen geschützter Endpunkt unterzieht sämtliche Daten, die in das Internet geschickt werden sollen, vor dem Verlassen des lokalen Systems einer sogenannten Transportverschlüsselung zwischen dem Endpunkt „persönliches Gerät“ und der „Exit-Node“ von HoRst. In dieser Form werden in praktischer Weise sämtliche „Klippen“ der Datenstaubsauger (z.B. der Bundesnachrichtendienst (BND) am DE-CIX), aber auch die vom lokalen Internet-Anbieter von Google & Co. umschifft. Erst am Ende des Tunnels werden die Daten wieder entschlüsselt und mit einer neuen IP-Identität versehen ins Internet entlassen. Der Rückweg von erwarteten Antwort-Paketen ist dann entsprechend.

Woher kommt der Name?

Unfreiwilliger Ideenstifter für unseren Namen war übrigens der deutsche Bundesinnenminister Horst Seehofer. Seines Zeichens fanatischer Befürworter von auf Vorrat gespeicherten Telekommunikations-Daten und somit ein Feind von Datenschutz und mehreren Bürgerrechten.

HoRst ermöglicht unseren zukünftigen Kunden eine bezüglich aller vorstellbaren Aktivitäten sehr einfache und extrem private weil anonyme Nutzung des Internets. Wir wollen den Anwendern dauerhaft ihre Souveränität zurückgeben. Geheimdienste, Polizeien und Behörden haben somit keine Chance mehr an Ihre IP-Adresse zu gelangen. Auch das Tracking kommerzieller Schnüffelnasen wird damit beseitigt. Hilfreich wie wichtig ist auch der Schutz von Endpunkten gegen Betriebssystem-Telemetrie, Browser-Leaks, Online-Durchsuchung mittels Spyware wie Bundes-/Staatstrojaner, also der unverschlüsselte Datenabgriff und deren Ausleitung per Quellen-TKÜ. (Telekommunikationsüberwachung) sowie die Schnüffelei per IMSI– (International Mobile Subscriber Identity) und WLAN-Catcher (Wireless Local Area Network) usw.

Wogegen schützt HoRst?

Er schützt durch starke Anonymisierung vor Cyber-Angriffen, realisiert Datenschutz und erzeugt präventiv Cybersicherheit nach dem Prinzip „Vorsorge ist besser als Nachsicht“. Es gibt weder einen entschlüsselnden Zugang zu elektronischen potentiellen Beweismitteln noch die Möglichkeit, diese einer Identität zuzuordnen. So ist beispielsweise ein Tracking einzelner Individuen zur Erstellung von Persönlichkeitsprofilen nicht mehr möglich.

In einem solchen Szenario gibt es keine faktisch durchsetzbaren Offenbarungs-, Auskunfts- bzw- Herausgabeansprüche oder Umsetzungsmaßnahmen von Behörden (mittels der Landespolizeigesetze, Polizeiaufgabengesetze) respektive „Gefahren“ für Telemediendienst-Anbieter (siehe auch Telemediengesetz, kurz TMG) beispielsweise für Passwörter, Bestands-, Verbindungs-, Standort- oder andere Metadaten. Telemediendienst-Anbieter sind z.B. Webseitenbetreiber, Messenger-Anbieter, E-Mail Provider, sowie alle anderen ISP-Anbieter-Spiel-Varianten (Internet Service Provider). Diese Anforderungen (Wünsche) sind schlichtweg aufgrund der Anonymität nicht mehr durchsetzungsfähig und somit irrelevant. Dies gilt selbstredend natürlich auch für Inhalte bzw. Nutzungsdaten (Payload). Lauschangriffe jeder Art, groß oder klein, verlieren ihren Schrecken.

Wie wertet man die Datenströme aus?

Hier sollte man wissen, dass eine Ermittlungsbehörde (im Vorfeld von Untersuchungen) in besonderen Fällen durchaus indianischen Scharfsinn und Ausdauer entwickelt, um z.B. den zwischen dem Überwachungsziel (Personen und Organisationen) und dem [Cloud]-Service-Provider fließenden Datenverkehr abfangen, auszuleiten und auswerten zu können. Wie geschieht die Auswertung (ohne HoRst)? Sämtliche Internet-Kommunikation als auch Telefonüberwachung über alle Technologiegrenzen hinweg werden abgefangen. Gespräche werden heute routinemäßig per Software in Echtzeit in einen Text verwandelt. Danach folgt die automatische KI-basierte Schlüsselbegriffsanalyse durch zuvor festgelegte Selektoren (Begriffe, nach denen gezielt gesucht werden soll).

Eine diesbezügliche Ermächtigung der Überwachung regelt die Telekommunikationsüberwachung (TKÜ). In ihrer aktuellen Fassung kann man dieses Gesetz nur als politischen IT-Totalschaden mit miserabler Kollateralwirkung bezeichnen. Im Vorfeld-Wirkbereich wird daher oft – aber nicht immer – zur Aufklärung ein richterlicher Beschluss eingeholt, um die Kommunikation eines Verdächtigen abzuhören und zu überwachen. Darüber könnte man Erkenntnisse gewinnen, die dann zum Zeitpunkt der Beweismittelsicherung etwa für zeitgleiche „Aktionen“ genutzt werden, beispielsweise für die Aktivitäten unterschiedlicher „Rollkommandos“ an sämtlichen potentiell interessanten Standorten. Fragen Sie mal die Deutsche Bank bezüglich ihrer Niederlassungen in Frankfurt zu dieser Thematik …

Allerdings sind die daran geknüpften Bedingungen hierzulande „sehr“ restriktiv. Eine wesentliche Einschränkung erfährt in Deutschland die Anwendbarkeit durch die Begrenzung auf die Katalog-Straftaten des § 100a Abs. 2 StPO (Strafprozessordnung). Betroffen sind deshalb i.d.R. nur Straftaten deren Höchststrafmaß mindestens fünf Jahre beträgt. Dies ist für die Behörden aber kein grundsätzliches Problem, notfalls wird der Person „einfach“ Terrorismusverdacht, KiPo, Geldwäsche & Co. unterstellt.

Was tut HoRst?

HoRst beschränkt die Fähigkeiten von nationalstaatlichen Diensten aufgrund technologischer Funktionalität auf das Niveau eines durchschnittlichen DAU (dümmster anzunehmender User). Er stellt auf diese Weise die rechtsstaatliche Waffengleichheit einer überdehnten Anspruchshaltung her. Mit anderen Worten: HoRst macht diese Herrschaften blind und taub, indem die HoRst-Anwender in das Dunkelfeld verschoben werden. Dadurch werden Augen und Ohren der Dienste abgeschaltet, das Grundgesetz vor dem Staat geschützt und die staatlichen Player aus dem Spiel genommen.

Um dies näher zu erläutern, wollen wir am Beispiel des BND kurz erläutern, wie das verfassungswidrige „BND-Gesetz“ (Zugriff auf Inhaltsdaten, Bestandsdaten und Verkehrsdaten) funktioniert, das Datenschutz und Freiheitsrechte in unzulässiger Weise im In- und Ausland einschränkt. In praktisch jedem Staat gibt es so ein Überwachungsgesetzt, jeweils in den unterschiedlichsten Modifikationen.

Dadurch ist jeder Internet- und Telefon-Nutzer auf der ganzen Welt betroffen! In dem vor dem BVerfG (Bundesverfassungsgericht) verhandelten Fall geht es um die Internet-Überwachung, die dazu vorgenommenen Eingriffe in das TKG und wie die Exekutive (konkret die Schnarch-Hüte) einer demokratischen Kontrolle unterworfen werden können. Aktuell führt der BND eine nicht zielgerichtete und anlasslose Schleppnetz-Fahndung des Internets durch, indem komplette Kopien – sogenannte Full-Takes – durch die Ausleitung ganzer Internet-Verkehre (Voice & Daten) auf Leitungen und Satelliten-Strecken abgeschnorchelt werden. Diesen Datenstrom bearbeitet man dann mit unterschiedlichen Filtertechniken. Hier kommen dann auch sogenannte „Selektoren“ zum Einsatz. Dies sind aktuell bis zu einer Million Schlüsselbegriffe, die der BND als „Top-Secret“ Suchbegriffe verwaltet. Das Ganze nennt man „strategische Kommunikationsüberwachung“. Um den Datenstrom zu analysieren, wird dieser durch DPI Techniken untersucht. HoRst unterbindet diese Möglichkeit mittels technischer Payload Verschlüsselung vollständig.

Going Dark

Durch dieses „Abtauchen“ lösen sich Ermittlungsbefugnisse staatlicher Stellen in heiße Luft auf, ein entschlüsselnder Zugriff auf Daten anonym agierenden HoRst-Kunden ist technisch von außen für Dritte einschließlich dem HoRst-Betreiber unmöglich. Damit wird faktisch das Strafrecht im CyberSpace für HoRst-Anwender vollständig blockiert, ausgehebelt und verliert so seine Bedrohungsfunktion. Dies gilt nur für rechtsstaatliche Jurisdiktionen, autokratische bzw. diktatorische Systeme applizieren ein Unterdrücker-Regime und setzen ihre Interessen mit vollkommen undemokratischen Mitteln und Mechanismen durch. Dies umfasst u.a. die für Gefahrenabwehr zuständigen Behörden für die Ermittlung und Verfolgung von Straftaten und Ordnungswidrigkeiten, aber auch Dienste wie BKA (Bundeskriminalamt), MAD (Militärischer Abschirmdienst), BND von Bund und Ländern, Polizei und Staatsanwaltschaften sowie die Zollverwaltung und Ämter, die für die Schwarzarbeitsbekämpfung und Steuerhinterziehung zuständig sind.

Geheimdienste, Behörden und Datensammler ausschalten

Selbiges gilt auch für die Angriffe durch nichtstaatliche Kampfteilnehmer. Und so erleiden die Ermittler und Überwacher des Präventionsstaates am Ende des Tages gleichnamiges Schicksal wie die bereits zitierten indianischen indigenen (oder autochthone) Ureinwohner: Sie werden skalpiert und zwei Meter tiefer gelegt, Problem erledigt. Dies ist kein Aufruf zu gewaltsamen Aktionen gegenüber staatlichen Vasallen und Erfüllungsgehilfen, sondern zur demokratisch legitimierten Wahrnehmung und Realisierung von verfassungsgemäßen Rechtspositionen.

Angriffe sowohl von „nichtstaatlichen Akteuren/Kombattanten“ als auch durch diverse staatlichen Dienste, Forensiker zur Datenspionage und Quellen-Telekommunikationsüberwachung laufen ins Leere. HoRst implementiert in diesem Umfeld eine präventiv vorauseilende Cyberwehr, die alle Dienste als auch Datensammler blind und taub machen soll. Dies geschieht im guten Umfeld der „edictum perpetuum“ prozessualer Rechte zur Re-Etablierung essentieller Anonymitätsansprüche.

HoRst stellt die Konsequenz einer zwangsläufigen Entwicklung als systemische Reaktion auf die extraterritoriale regulative Ausweitung nationaler Befugnisse und Bedrohungspotentiale im CyberSpace dar. Er dreht den Spieß um. Faktisch realisiert HoRst eine Win-Win Beziehung zwischen dem Dienstanbieter und seinen anonymen Kunden in der Art eines digitalisierten Ablasshandels im CyberSpace. Er lässt nationalstaatliche Regulierungsstrukturen somit hinter sich im Regen stehend plitschnass zurück. Dieser Service bietet in der jeweiligen Ausbaustufe den Zugang zur HoRst Infrastruktur als IaaS an. Das bedeutet infrastructure as a service (IaaS). Dabei nimmt der Dienst kollaterale Schäden bei staatlichen Institutionen zwangsweise selbstverständlich billigend in Kauf.

Ausblick

Diese Artikelreihe wird in unregelmäßigen Abständen fortgesetzt.