Wie funktioniert Handy-Spionage? Lesen Sie in diesem Beitrag, mit welchen technischen Mitteln auf ihr Gerät zugegriffen wird. Was kann man dagegen tun?

Wie funktioniert eigentlich Handy-Spionage? In diesem Hintergrundbericht erfährt man, mit welchen technischen Mitteln Mitarbeiter der Geheimdienste, Polizei und Zoll auf Ihr Smartphone zugreifen können. Und nicht minder wichtig: Wie kann ich als Betroffener verhindern, dass man das eigene Gerät ungewollt zur Wanze u.v.m. umfunktioniert?

Handy-Spionage – Was dürfen die Behörden eigentlich?

Mit einem richterlichen Beschluss dürfen deutsche Behörden ein Handy- und Festnetzanschluss abhören. Man setzt den Betroffenen im Nachhinein darüber in Kenntnis. Dafür muss man die beteiligten Geräte nicht infiltrieren. Die Polizei erhält gegen Angabe der Rufnummer vom Mobilfunkanbieter Zugang zu den Gesprächen des Teilnehmers. In manchen Bundesländern dürfen Polizei und BKA auch abhören, um künftige Gefahren abzuwehren. Auf den Paragraf 100a StPO können sich die Behörden auch berufen, wollen sie SMS mitlesen oder im Rahmen der Telekommunikationsüberwachung alle gespeicherten Kurznachrichten und E-Mails auswerten. Die gleichen juristischen Grundlagen gelten auch für die Weitergabe der Kontakte. Oft interessieren sich Ermittler dafür, wer mit wem telefonisch in Kontakt stand.

Jahrzehntealt ist die gesetzliche Grundlage, um festzustellen, in welcher Funkzelle sich ein Teilnehmer aufhält. Auch bei untätigen Geräten, über die keine SMS oder Gespräche abgewickelt werden, bucht sich das Gerät beim Hochfahren in die nächst gelegene Funkzelle ein. Dieser Vorgang wiederholt sich mindestens einmal täglich und verrät den Beamten bis auf wenige Hundert Meter genau, wo sich der Verdächtige aufgehalten hat. Auf diese Weise lassen sich Bewegungsprofile erstellen. Beispiel: Verdächtiger X war jeden Dienstag um 15 Uhr in Straße Y, wo der Verdächtige Z wohnt.

Behördliche Schadsoftware

Wer Handy-Spionage betreiben will, hat daneben noch andere Möglichkeiten. Wer eine Schadsoftware übertragen will, muss sich im Gerät eine Schnittstelle suchen. Interessant wird es also bei der Annahme und Verarbeitung von Daten, die empfangen werden. Der schwächste Punkt eines jeden Computers ist sein Browser. Unter Ausnutzung einer Schwachstelle könnte beim Besuch einer Webseite Schadsoftware auf das mobile Gerät eingeschleust werden. Nachteil: Wer das Gerät übernehmen will, muss den Benutzer zunächst dazu verleiten, eine eigens dafür präparierte Webseite zu besuchen. Tut er das nicht, wird folglich auch kein Trojaner installiert. Ein weiteres beliebtes Einfallstor sind E-Mails. Mittels ausführbarer Anhänge an E-Mails könnten Angreifer versuchen, neben Desktop-PCs und Notebooks auch moderne mobile Geräte zu infizieren.

Smartphones stellen in diesem Zusammenhang keine Ausnahme dar. Last, but not least eigenen sich Apps zur Infektion. Dann allerdings muss für die Beamten sichergestellt sein, dass die fragliche App (inklusive der Schadsoftware) auch wirklich auf dem Zielgerät installiert wird. Da Nutzer von Apple-Geräten keine alternativen App Stores benutzen können, dürfte das Vorhaben bei iDevices noch komplizierter ausfallen.

Funkzellenabfrage und Funkzellenauswertung

Die Funkzellenabfrage und -auswertung sind kriminalistische Maßnahmen und dienen eigentlich dazu, besonders schwere Straftaten aufzuklären. Wenn sowohl Tatzeit und Tatort bekannt sind, wird unter Richtervorbehalt ein Auskunftsverlangen (Funkzellenabfrage) an die Telekommunikations-Dienstleister gestellt. Im Verlauf der Auswertung ist dann erkennbar, welche Geräte sich zur entsprechenden Zeit innerhalb einer Funkzelle aufgehalten haben. Die Daten werden dann mit den Geräten der verdächtigen Personen abgeglichen. Man stellt damit fest, ob sich Personen nachweislich zur Tatzeit an einem bestimmten Ort aufgehalten haben. Sollte sich zum Beispiel ein Sexualstraftäter wiederholt zur fraglichen Zeit mit seinem Smartphone in unmittelbarer Nähe eines Tatortes aufgehalten haben, wäre dies für die Ermittler zumindest ein deutlicher Hinweis, dass der Verdächtige an den Verbrechen beteiligt sein könnte. Der Aufenthaltsort kann dabei abhängig von den aufgestellten Funkzellen recht genau bestimmt werden.

Bereits im Jahr 2009 wurden in Schleswig-Holstein 850 Funkzellenabfragen durchgeführt, wie die Antwort der Landesregierung auf eine Große Anfrage der Piratenfraktion des Landtags ergab. Neben dem Standort wurden auch die Verbindungsdaten von insgesamt bis zu zwei Millionen Anschlüssen festgehalten. Das Verfahren war nur bedingt erfolgreich, zu einer Verurteilung führten die erhobenen Daten nur in 36 Verdachtsfällen. Die Erfolgsaussichten derartiger Maßnahmen zur Handy-Spionage werden von den Polizeigewerkschaften naturgemäß völlig gegensätzlich dargestellt.

Bereits im Jahr 2009 wurden in Schleswig-Holstein 850 Funkzellenabfragen durchgeführt, wie die Antwort der Landesregierung auf eine Große Anfrage der Piratenfraktion des Landtags ergab. Neben dem Standort wurden auch die Verbindungsdaten von insgesamt bis zu zwei Millionen Anschlüssen festgehalten. Das Verfahren war nur bedingt erfolgreich, zu einer Verurteilung führten die erhobenen Daten nur in 36 Verdachtsfällen. Die Erfolgsaussichten derartiger Maßnahmen zur Handy-Spionage werden von den Polizeigewerkschaften naturgemäß völlig gegensätzlich dargestellt.

Massenhafte Überwachung während einer Demonstration

Doch wo technische Möglichkeiten existieren, entstehen auch Begehrlichkeiten. In Dresden führte im Juni 2011 bei einer Demonstration die massenhafte Ausspähung von Handydaten zur Abberufung des damaligen Polizeipräsidenten Dieter Hanisch. Die Polizei hatte mehr als zwei Millionen Datensätze erhoben und analysiert, die von den Anwohnern und Demonstranten stammten, die im Februar gegen die alljährlichen Dresdner Aufmärsche der Rechtsextremen auf die Straße gingen.

Darunter befanden sich natürlich auch die Daten von besonders schützenswerten Berufsgruppen wie Journalisten, Anwälte, Pfarrer nebst mehreren ranghohen Politikern. Diese massenhafte Abfrage war deshalb juristisch problematisch, weil man dabei nicht zwischen normalen Bürgern und Verdächtigen unterscheiden kann. Unser aller Privatsphäre hat der Gesetzgeber aber ausdrücklich geschützt. Das Gesetz erlaubt keine Verletzung der Bürgerrechte nach dem Gießkannenprinzip.

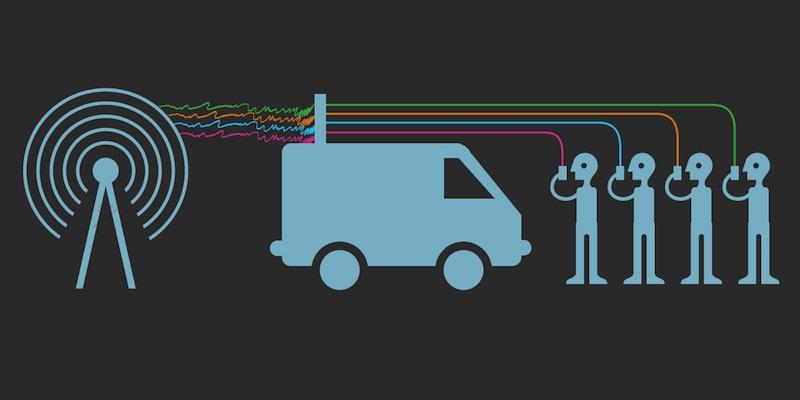

Perfekte Handy-Spionage: der IMSI-Catcher

Neben den Funkzellenabfragen werden von den verschiedensten Stellen zunehmend IMSI-Catcher eingesetzt. Laut einer Antwort auf eine Kleine Anfrage der Linksfraktion wurden im zweiten Halbjahr 2015 vom Bundeskriminalamt in 24 Fällen und Mitarbeitern der Bundespolizei in 30 Fällen IMSI-Catcher eingesetzt. Die Auskünfte der Bundesregierung wurden wie üblich mit Hinweis auf Geheimhaltung eingeschränkt. Man verweigerte dem Antragsteller nähere Angaben, sofern sie die „Aufklärungsaktivitäten und Analysemethoden der betroffenen Behörden“ näher beleuchten sollten. Fest steht: Derartige Geräte wurden und werden ohne Zweifel mit steigender Tendenz eingesetzt.

IMSI-Catcher sind unter anderem dazu in der Lage, Handys im Umkreis von etwa 100 Metern zu lokalisieren. Dafür fragt man bei jeder SIM-Karte eine einmalige Kennziffer ab, die sogenannte „International Mobile Subscriber Identity“ (IMSI). Anhand dieser Kennziffer können die Ermittler die Telefonnummer und weitere Daten beim Mobilfunkbetreiber abfragen. Die Verwendung von anonymen SIM-Karten nutzt nichts, sofern die Beamten einen IMSI-Catcher einsetzen. Dieser liest auch die weltweit einmalige Gerätenummer des Handys aus. Selbst wenn man eine neue SIM-Karte verwendet, meldet sich das Gerät mit der gleichen IMEI-Nummer (International Mobile Equipment Identity) im Netz an.

Alle unverschlüsselten Daten kann man mitlesen

Doch das Gerät kann noch mehr. Es gaukelt dem Mobiltelefon vor, es sei eine Basisstation, in die sich unser Gerät automatisch einbucht. Bei Telefonaten oder dem Versand von Kurznachrichten landen die Daten zunächst beim IMSI-Catcher, der automatisch von den Gesprächen einen Mitschnitt erstellen kann. Da auch alle Daten für das mobile Browsen an die nächstgelegene Funkzelle verschickt werden, sind die Ermittler bei nicht verschlüsselten Übertragungen über alle Aktivitäten der Belauschten informiert. Die Mobilfunknetze verschlüsseln zwar standardmäßig die Nutzdaten, im 2G-Modus funkt ein Handy jedoch auf Anfrage der Basisstation auch unverschlüsselt.

Und das bei den meisten Geräten ohne Nachricht an den Nutzer. Selbst bei Einsatz der Verschlüsselung ist der Nutzer nicht gegen das Abhören geschützt. Die bei GSM verwendeten Verschlüsselungs-Algorithmen gelten mittlerweile als unsicher. UMTS schneidet hingegen in Puncto Sicherheit noch etwas besser ab. Leider wird lediglich in teuren Spezialanfertigungen eine abhörsichere Verschlüsselung der Telefongespräche angeboten. Gefahr droht aber nicht nur von offiziellen Stellen. Wie wir schon in einem gesonderten Bericht beschrieben haben, kann man IMSI-Catcher recht einfach zu einem bezahlbaren Preis selbst herstellen. Daneben gibt es noch weitere Bauanleitungen im Internet, wie jedermann mit einem überschaubaren Aufwand zu einem illegalen Überwacher werden kann. Handy-Spionage betreiben natürlich auch Kriminelle.

Leise, aber hochgradig effektiv: die „Stille SMS“

Die Behörden verwenden zur Bestimmung des Aufenthaltes von Verdächtigen die sogenannte Stille SMS. Diese bezeichnet man auch als Stealth SMS oder Ping. Das Gerät stellt die Nachricht nicht dar. Es ertönt auch kein akustisches Signal. Diese SMS verschicken Ermittler an eine ihnen bekannte Mobilfunknummer. Beim Mobilfunkbetreiber wird hierdurch ein Datensatz mit Verbindungsdaten erzeugt, so auch Angaben zur Funkzelle, in der sich das Handy zum Zeitpunkt des Empfangs der stillen SMS befindet. Beim Nachweis einer richterlichen Anordnung werden diese Daten vom betreffenden Mobilfunkbetreiber an die Ermittlungsbehörde übermittelt.

Wird der Ping in kurzen Abständen verschickt, kann man damit ein Bewegungsprofil erstellen und herausfinden, wo sich der Verdächtige aufgehalten hat. Im Vergleich zum Vorjahr hat sich die Anzahl von stillen SMS verdoppelt. Wie die Antwort der Bundesregierung auf eine Kleine Anfrage des Abgeordneten Andrej Hunko und der Bundestagsfraktion der Partei Die Linke zeigt. Alleine die Bundespolizei verschickte innerhalb Deutschlands von Januar bis Ende Juni 2013 mehr als 65 000 stille SMS. Der Zoll versendete zu Aufklärungszwecken im gleichen Zeitraum sogar 138 779 dieser Kurznachrichten. Der Einsatz nimmt stetig zu. So antwortete man auf eine Kleine Anfrage der Linksfraktion, dass alleine das Bundeskriminalamt (BKA) im zweiten Halbjahr 2015 116.948 „Stille SMS“ verschickt hat. Das war fünfmal mehr als im Halbjahr zuvor, Tendenz weiter steigend. Wie man sieht, gibt es viele Methoden für staatliche Handy-Spionage.

Wird der Ping in kurzen Abständen verschickt, kann man damit ein Bewegungsprofil erstellen und herausfinden, wo sich der Verdächtige aufgehalten hat. Im Vergleich zum Vorjahr hat sich die Anzahl von stillen SMS verdoppelt. Wie die Antwort der Bundesregierung auf eine Kleine Anfrage des Abgeordneten Andrej Hunko und der Bundestagsfraktion der Partei Die Linke zeigt. Alleine die Bundespolizei verschickte innerhalb Deutschlands von Januar bis Ende Juni 2013 mehr als 65 000 stille SMS. Der Zoll versendete zu Aufklärungszwecken im gleichen Zeitraum sogar 138 779 dieser Kurznachrichten. Der Einsatz nimmt stetig zu. So antwortete man auf eine Kleine Anfrage der Linksfraktion, dass alleine das Bundeskriminalamt (BKA) im zweiten Halbjahr 2015 116.948 „Stille SMS“ verschickt hat. Das war fünfmal mehr als im Halbjahr zuvor, Tendenz weiter steigend. Wie man sieht, gibt es viele Methoden für staatliche Handy-Spionage.

Düstere Aussichten

Apple reichte bereits am 26. Juni 2008 ein aufschlussreiches Patent ein. Damit könnte man künftig alle iDevices in einem bestimmten Umkreis stören oder sogar zeitgleich abschalten. Die Polizei könnte damit beispielsweise auf Knopfdruck die Aufnahme- oder Kommunikationsfähigkeit der Geräte deaktivieren oder dafür sorgen, dass diese herunterfahren. Apple schreibt selbst im Patentantrag, manche verdeckte Operationen der Geheimdienste oder Polizeien würden „Zustände erfordern, bei denen alle (zivilen) Geräte außer Gefecht gesetzt werden sollten„. Spätestens dann, wenn dieses Verfahren flächendeckend von allen Herstellern verwendet werden sollte, wären wir nicht mehr Herr unserer eigenen Geräte. Dann dürften wir zwar viel Geld für die mobilen Alleskönner bezahlen, die Kontrolle hätten aber notfalls Dritte.

Handy-Spionage ganz einfach unterbinden: Geräte daheim lassen!

Zumindest ist es sehr beruhigend zu wissen, dass man sich den ganzen Überwachungsmaßnahmen mit einfachsten Mitteln entziehen kann. Wenn alle Gesprächspartner entgegen ihrer Gewohnheiten alle elektronischen Geräte zuhause lassen, ist zumindest darüber keine Bespitzelung mehr möglich. In dem Fall müsste man andere Mittel einsetzen, um die Verdächtigen draußen oder innerhalb eines Hauses zu überwachen. Edward Snowden hat bei solchen Anlässen sein Smartphone in einen Kühlschrank gesteckt, damit die NSA daraus keine Wanze machen konnte. Freilich war dem Geheimdienst trotz der Kühlung der Aufenthaltsort des Whistleblowers bekannt.

Sicherheitsexperten bringen die Lösung dieser Problematik immer wieder auf den Punkt: Manchmal sei es bei bestimmten Anlässen schlichtweg das Beste, auf jegliche Technik zu verzichten. Dann ist auch keine Handy-Spionage möglich.

Was ist Eure Meinung zum Thema Handy-Spionage? Anonym diskutieren in der Telegram Gruppe.

Tarnkappe.info