Der Entwickler PixelMelt hat das Kindle DRM umgangen, indem er Amazons Web-Obfuskation (Verschleierung) offenlegt.

Ein Entwickler hatte genug von Amazons Einschränkungen und hat das Kindle-DRM kurzerhand umgangen. Dabei setzte er jedoch nicht auf dubiose Tools, sondern auf Code, Geduld und technischen Spürsinn. Sein Reverse-Engineering liefert entlarvende Einblicke in Amazons ausgeklügeltes Web-Verschleierungssystem.

PixelMelts Reverse-Engineering zeigt aber nicht nur technische Raffinesse, sondern auch, wie weit Amazon geht, um Nutzer daran zu hindern, ein gekauftes Buch frei zu verwenden. Die Analyse offenbart ein System, das Käufer vom Besitz ihrer eigenen Inhalte faktisch ausschließt. Es ermöglicht keine Downloads, keine Backups und keine Nutzung außerhalb der Kindle-App. Genau dadurch wird deutlich, dass digitale Käufe bei Amazon oft eher an Leihgaben erinnern. Damit stellt sich die alte Frage neu: Wem gehören E-Books wirklich?

Frust als Auslöser für Projektidee

Alles begann mit einem banalen Leseversuch und endete schließlich in einem digitalen Gegenangriff. Der Entwickler PixelMelt wollte ein legales, bei Amazon gekauftes E-Book einfach nur lesen. Doch die Kindle-App auf Android stürzte ständig ab, der Web-Reader bot keinen Offline-Modus, und der Export nach Calibre war ohnehin durch Amazons DRM blockiert. Die Erkenntnis kam schnell:

„Ich habe für dieses Buch bezahlt. Ich kann es nur in Amazons kaputter App lesen. Ich kann es nicht herunterladen. Ich kann es nicht sichern. Ich besitze es eigentlich gar nicht. Amazon kann es jederzeit löschen. Das ist eine Miete, kein Kauf.“

Also beschloss PixelMelt, der Blogger hinter der Analyse, Amazons technische Schutzschicht genauer unter die Lupe zu nehmen und damit das Kindle-DRM im Web zu umgehen, um seinen gekauften Titel endlich ungestört lesen zu können. So wurde aus Nutzerfrust ein Reverse-Engineering-Projekt.

PixelMelt sezierte daraufhin die Kindle-Webpipeline und stieß auf ein System verschachtelter Schutzmechanismen, von zufälligen Glyph-Zuordnungen aller paar Seiten bis hin zu Anti-Scraping-Manövern in den SVG-Pfaden. Seine Analyse zeigte eindrucksvoll, wie sehr Amazons Web-DRM heute auf Rendering-Tricks statt auf echten Textfluss setzt.

Amazons Web-Verschleierung: Ein DRM aus Glyphen und Täuschungen

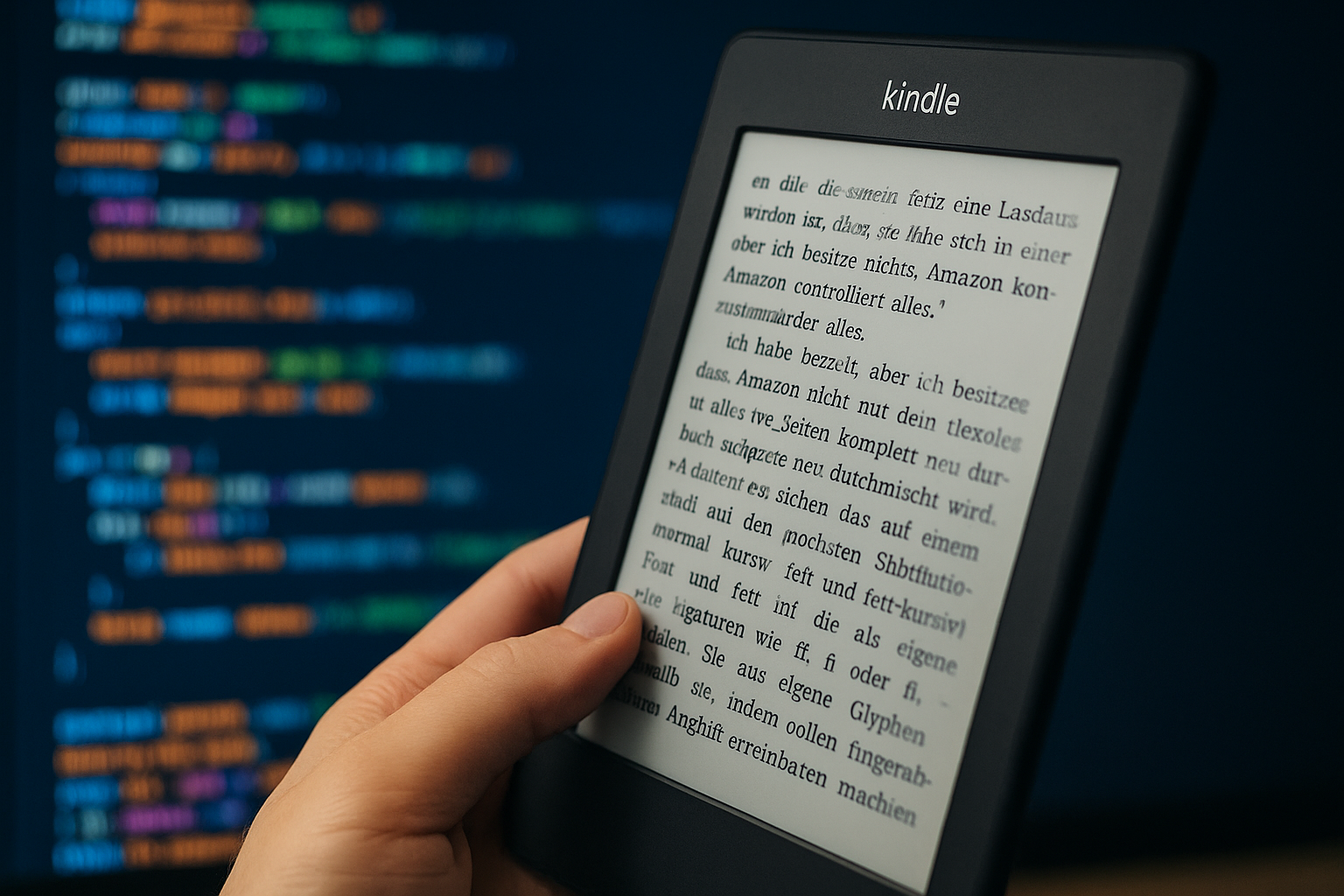

Statt klassischer Verschlüsselung setzt Amazon beim Kindle-Web-Reader auf ein komplexes Verschleierungssystem. Ein zunächst gewöhnlicher Text entpuppte sich bei näherer Analyse als ein Puzzle aus Datenstrukturen und Bildinformationen. Beim Abruf einer Seite lädt der Browser keine Buchstaben, sondern eine TAR-Datei, gefüllt mit mehreren JSON-Dateien, darunter page_data_0_4.json für das Layout und glyphs.json mit den SVG-Pfaden jedes einzelnen Zeichens.

Anstatt Buchstaben zu übertragen, schickt Amazon lediglich Verweise auf Glyph-IDs. Das sind durchnummerierte Bildformen, die den eigentlichen Text symbolisch ersetzen. Es fiel dabei zudem auf, dass das „Alphabet“ alle fünf Seiten komplett neu durchmischt wird. Das heißt, das Zeichen, das auf einer Seite einem „T“ entspricht, steht auf der nächsten Seite vielleicht schon für ein „K“. Eine Art permanentes Substitutionsalphabet, das jede automatisierte Texterkennung aushebelt.

Damit aber nicht genug. In die SVG-Pfade baut Amazon zusätzlich winzige „Micro-Move“-Befehle ein als minimale Koordinatenverschiebungen, die für Browser unsichtbar bleiben, Parser und Konvertierungsprogramme aber aus dem Tritt bringen. Hinzu kommen verschiedene Schriftvarianten der Bookerly-Familie (normal, kursiv, fett und fett-kursiv) sowie Ligaturen wie ff, fi oder fl, die als eigene Glyphen codiert sind.

Als Ergebnis bekommt selbst jemand, der technisch versiert genug ist, um die Dateien zu extrahieren, kein lesbares E-Book, sondern nur tausende scheinbar willkürliche Zeichenbilder, die sich erst nach mühsamer Analyse und Zuordnung wieder zu sinnvollem Text zusammensetzen lassen.

Kindle DRM umgangen – Technische Lösung: Vom Bild zum Buchstaben

Nachdem klar war, wie Amazons Obfuskation (Verschleierung) funktioniert, begann PixelMelt mit der eigentlichen Entschlüsselung. Sein Ziel war es, aus den unlesbaren Glyph-Zeichen wieder echten Text zu rekonstruieren.

Er probierte zunächst den naheliegenden Weg mit klassischer OCR (Texterkennung). Doch die Ergebnisse waren miserabel. Er erhielt zu viele verwechselte Buchstaben, fehlerhafte Satzzeichen und unklare Ligaturen. Die Obfuskation funktionierte folglich genau so, wie Amazon es geplant hatte.

Also ging PixelMelt einen Schritt weiter. Statt die Buchstaben als Text zu lesen, behandelte er sie als Bilder. Jedes einzelne SVG wurde mit hoher Auflösung gerendert und anschließend perceptual gehasht, ein Verfahren, das aus einem Bild einen eindeutigen Fingerabdruck erstellt. Zwei Glyphen mit identischer Form, egal unter welcher ID, liefern denselben Hash.

Mit dieser Methode konnte PixelMelt alle zufällig vergebenen Glyph-IDs über Hunderte Seiten hinweg normalisieren. Der nächste Schritt war der Abgleich. Er rendert sämtliche Zeichen der Bookerly-Schrift (normal, kursiv, fett, fett-kursiv) und vergleicht sie per Structural Similarity Index (SSIM) mit den zuvor erzeugten Hashes. So ließ sich jedes Symbol zweifelsfrei einem echten Buchstaben zuordnen, unabhängig davon, wie Amazon die IDs durcheinanderwürfelte.

Im Resultat erhielt PixelMelt 361 eindeutige Glyphen, 1.051.745 Zeichen mit einer 100 Prozent Trefferquote sowie einen vollständig rekonstruierten Text. Damit war bewiesen, dass Amazons Web-DRM nicht auf Verschlüsselung basiert, sondern auf gezielter Verschleierung setzt. Der Text bleibt für den Browser sichtbar, für Computer aber unlesbar. Ein Schutzmechanismus, der Inhalte absichtlich unlesbar macht, als eine Art optische Täuschung auf Code-Ebene.

„Kindle DRM umgangen“ – Community-Update: Seitenweise statt Zeichenweise

Wenige Tage nach PixelMelts Veröffentlichung meldete sich der Entwickler Terence Eden mit einem eigenen Ansatz zu Wort, der das Verfahren weiter verfeinerte. Eden griff die Grundidee auf, wollte aber die Schwächen der Zeichen-basierten Texterkennung ausbügeln.

Er kam zu der Überlegung, wenn einzelne Buchstaben durch Amazon permanent neu gemischt werden, warum dann nicht gleich ganze Seiten analysieren? Statt jedes Zeichen einzeln per Hash oder OCR zu erkennen, rekonstruierte Eden komplette Seitenbilder aus den JSON-Daten und ließ sie anschließend mit Tesseract 5, einer modernen OCR-Engine, durchlaufen.

Dieses Vorgehen hatte mehrere Vorteile:

- Bessere Zeichenerkennung: Punkt, Komma, Apostroph und andere feine Details wurden präziser erkannt.

- Kontext durch Zeilenlayout: Wörter liefen seltener zusammen, weil die OCR ganze Satzstrukturen erfassen konnte.

- Erhalt von Formatierungen: Fett und Kursiv wurden zumindest visuell beibehalten, auch wenn die Textausgabe alles in Plaintext zurückgab.

Trotzdem blieb der Ansatz nicht ohne Grenzen. Kapitelüberschriften und Fußnoten wurden oft gleich behandelt, die Semantik des Textes ging verloren. Bilder fehlten vollständig, da Amazon sie in verschlüsselten Blob-Dateien ablegt. Eden kommt zu dem Schluss, dass sein Verfahren weit von einem perfekten Ergebnis entfernt ist, aber zeigt, dass sich Amazons Web-Verschleierung mit genügend Geduld durchaus rekonstruieren lässt.

Und genau darin liegt auch der Widerspruch. Je stärker Amazon die Kontrolle ausbaut, desto größer wird der Anreiz für Nutzer, die technischen Barrieren zu verstehen oder zu umgehen. PixelMelts Arbeit war insofern keine Anleitung zum Umgehen von DRM, sondern dient als Beispiel über digitale Kontrolle und Transparenz.

Wenn DRM zum Bumerang wird

Amazons DRM-Strategie zeigt, wie viel Aufwand Konzerne betreiben, um digitale Inhalte unter Kontrolle zu halten, selbst gegenüber ihren eigenen Kunden. Das Kindle-System ist technisch ausgefeilt, aber zugleich ein Symbol dafür, wie sehr Besitz im Digitalen zur Illusion geworden ist.

PixelMelts Reverse-Engineering „Kindle DRM umgangen“ beweist, dass Amazons Web-Verschleierung keine unüberwindbare Festung ist. Vielmehr ist sie ein komplexes Spiel aus Zufall, Rendering und Obfuskation. Doch sein Projekt ist weniger ein Angriff als eine Mahnung. Wenn zahlende Kunden schon gezwungen sind, DRM-Systeme zu analysieren, nur um ihre Bücher lesen zu können, läuft etwas grundsätzlich schief. Wer loyal kauft, erwartet Lesefreiheit, Backups, Export. Stattdessen bekommt er oft App-Zwang und „Random-Alphabet“.

Der Fall Kindle-DRM zeigt, dass Schutzmechanismen, die Nutzungsfreiheit unterdrücken, langfristig das Gegenteil bewirken. Sie fördern Misstrauen, nicht Loyalität. Am Ende bleibt die Frage offen: Wenn wir unsere gekauften E-Books nur lesen dürfen, solange der Anbieter es erlaubt, besitzen wir sie dann überhaupt, von erworbenem Eigentum gar nicht erst zu sprechen?