LKA-Ermittlern ist es aktuell gelungen, einen mutmaßlichen Ransomware-Erpresser, der hinter der REvil-Gruppe stecken soll, zu enttarnen.

Beamte des baden-württembergischen LKA haben ein mutmaßliches Kernmitglied der REvil-Ransomware-Gruppe identifiziert. Die Gruppe steckte hinter zahlreichen Ransomware-Erpressungen von Firmen und Behörden. Der Cyberkriminelle lebt in Russland. Eine Festnahme erscheint derzeit noch unwahrscheinlich. Davon berichteten der Bayerische Rundfunk (BR) und Zeit Online.

Sowohl LKA- als auch BKA-Ermittler sind dem Verdächtigen Nikolay K. (Name geändert) bereits seit dem Jahr 2019 auf der Spur. REvil startete damals noch seine Aktionen unter der Bezeichnung Gandcrab. Als solche hatten sie u.a. das Stuttgarter Staatstheater um 15.000 Euro erpresst. Nach einer Anzeige des für die angegriffenen Systeme verantwortlichen System-Administrators nahmen die Ermittlungen dann ihren Anfang. Das LKA gründete die Ermittlungsgruppe Krabbe.

REvil erpresste Lösegeld in Millionenhöhe

Neben dem Staatstheater waren in Deutschland noch mehrere mittelständische Unternehmen und auch Krankenhäuser von den Erpressungen der Gruppe betroffen. Erst Ende März machte REvil mit einer Lösegeld-Forderung an Acer über 50 Mio US-Dollar als größte Lösegeld-Forderung nach einem Cyberangriff, die je gestellt wurde, auf sich aufmerksam. Kurz danach, Anfang Juli, ist es still geworden um REvil. Deren Ransomware-Group-Website ging plötzlich offline. Bis dahin sagte man der Ransomware-Gang nach, sie hätte mehr als 360 US-Ziele gehackt. Satte 42 Prozent aller Ransomware-Angriffe der letzten Zeit würden auf REvil zurückzuführen sein.

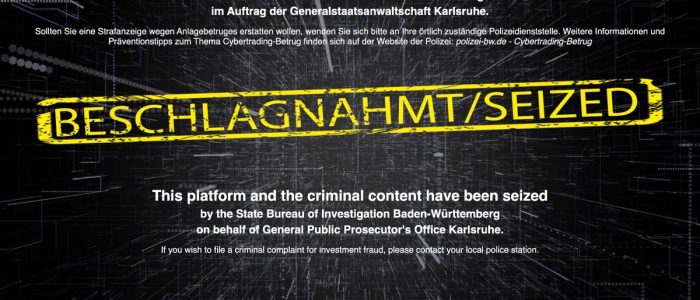

Bereits Anfang September hieß es, dass die russischsprachige Gruppe von Cyberkriminellen REvil einen Teil ihrer Infrastruktur wieder online gebracht hat. Offensichtlich wollten sie nach der kurzen Pause ihre Geschäfte weiter fortführen. Allerdings berichtete Reuters Ende Oktober, dass die REvil-Site erneut offline wäre. Strafverfolgungsbehörden bekamen Zugriff auf deren Systeme. „Ironischerweise hat sich die bevorzugte Taktik der Bande, die Backups zu kompromittieren, gegen sie selbst gerichtet“, zitierte Reuters dabei einen Security-Experten.

Nikolay K. tritt in den sozialen Netzwerken als Händler von Kryptowährungen auf. Hier präsentiert er auch sein Motto „In Crypto we trust“. Auffällig wäre weiterhin sein prunkvoller Lebensstil. Auf Instagram ist er mit Luxusauto und teurer Uhr zu sehen. Er lebt in einem Haus mit Pool in der Nähe einer südrussischen Großstadt. Seine Urlaubsziele sind Dubai, die Malediven oder die türkische Mittelmeerküste. Eine von ihm gecharterte Yacht kostet 1.300 Euro pro Tag. Offenbar finanziert K. seinen Lebensstil durch Erpressergeld. Ermittlerkreise gaben bekannt, dass K. „zweifelsfrei“ der Kerngruppe von REvil angehören soll und damit auch bei jedem Hackerangriff mitverdiente.

REvil als Franchise-Unternehmen

REvil vermietet seine Erpressersoftware dabei auch an andere Kriminelle. Dafür kassiert sie dann Gebühren. Das Geschäftsmodell bezeichnet man als »Ransomware as a service«. Das Ransomware-as-a-Service (RaaS)-Angebot wird als Affiliate-Service betrieben. Die Affiliates verbreiten die Malware durch ständig neue Opfer und die REvil-Betreiber warten die Malware- und Zahlungsinfrastruktur. REvil ist maximal konfigurierbar und ermöglicht es den Bedienern, das Verhalten auf dem infizierten Host anzupassen. Partner erhalten 60% bis 70% der Lösegeldzahlung. REvil ist ein RaaS in dem Sinne, dass eine einzelne Gruppe die Entwicklung der Ransomware betreibt und verwaltet. Den Zugriff verkaufen sie an verbundene Unternehmen.

Fahnder folgten der Spur des Geldes

Offensichtlich sind die Beamten Nikolay K. durch eine Nachverfolgung von Bitcoin-Zahlungen auf die Spur gekommen. Gemäß Bericht konnten die Ermittler dabei einen Telegram-Account K.s mit Überweisungen von sechstelligen Geldbeträgen in Verbindung bringen, die aus Ransomware-Erpressungen stammten.

Andererseits fanden aber auch die Reporter des BR und von »Zeit Online« Anhaltspunkte dafür, dass der Verdächtige aus Ransomware-Fällen stammendes Geld erhalten haben soll. Für die Recherche gaben sie seinen Instagram-Usernamen in Suchmaschinen ein. Sie erhielten daraufhin eine E-Mailadresse, auf die mit teilweise identischen Kontaktinformationen, wie Handynummern, gleich über 60 Websites angemeldet waren. Für diese Informationen nutzten sie eine Datenbank der IT-Sicherheitsfirma Domaintools. Eine dieser Handynummern führte zu einem Telegram-Account, auf dem man mit Kryptowährungen handelt. Auf eine dort angegebene Bitcoin-Adresse sind Zahlungen im Wert von knapp 400.000 Euro eingegangen. Wie ein Experte infolge erklärt, würde es sich bei der Einzahlung um Geld handeln, das wahrscheinlich aus Ransomware-Vorfällen stamme.

Haftbefehl ist in Vorbereitung

Gemäß dem Bericht sei ein Haftbefehl gegen K. bereits vorbereitet. Allerdings ist eine Festnahme vorerst nicht in Aussicht, da der Verdächtige in Russland lebt. Eine Verhaftung kann erst dann erfolgen, sobald K. das Land verlässt und sich infolge in einem Land aufhält, das auch an Deutschland ausliefert.

Tarnkappe.info