Das international agierende Hacker-Netzwerk DoppelPaymer soll mindestens 601 Unternehmen, Institutionen und Privatpersonen geschädigt haben.

Ermittlern aus NRW ist in Zusammenarbeit mit Europol, dem Federal Bureau of Investigation (FBI), der niederländischen und der ukrainischen Polizei ein Schlag gegen ein international agierendes Hacker-Netzwerk gelungen. Der eigens eingerichteten Ermittlungskommission Parker gelang es, die Drahtzieher sowie weitere Mitglieder der Ransomware-Group „DoppelSpider“/“DoppelPaymer“ zu identifizieren.

Wie das Landeskriminalamt Nordrhein-Westfalen mitteilte, wirft man den Mitgliedern von DoppelPaymer gewerbsmäßige, digitale Erpressung und Computersabotage vor. Unter Nutzung von Ransomware (BitPaymer, DoppelPaymer, PayOrGrief, Entropy) „verschafften sich die Täter digitalen Zugang zu den Rechnern der betroffenen Unternehmen, griffen Daten ab und drohten anschließend mit der missbräuchlichen Nutzung, verbunden mit Geldforderungen“.

DoppelPaymer erpresste dabei über 600 Geschädigte weltweit. Zusammengefunden habe sich die Gruppe schon 2010. Zunächst sei sie mit einer Erpressungssoftware in der Gamingszene eingestiegen. Ihr erster bekannt gewordener Angriff richtete sich im Mai 2017 gegen das Gesundheitswesen des Vereinigten Königreiches (UK).

DoppelPaymer Ransomware-Group erpresste auch Krankenhäuser

In Deutschland war DoppelPaymer „für die Erpressung der Universitätsklinik Düsseldorf, die Cyberattacken gegen die Funke Mediengruppe und weiterer namhafter Unternehmen im Jahr 2020 verantwortlich“.

Der Angriff auf die Uni-Klinik Düsseldorf 2020 legte den Klinik-Betrieb damals weitgehend lahm. Neben der Schließung der Notaufnahme musste eine Notfallpatientin in ein weiter entfernte Krankenhaus nach Wuppertal gebracht werden, wo sie später verstarb. Ermittlungen wegen fahrlässiger Tötung stellte man allerdings ein.

Ein Europol-Sprecher hob in dem Zusammenhang hervor:

„Die Angriffe auf die kritische Infrastruktur sind ein Spiel auf Leben und Tod“.

Laut Europol sind den deutschen Behörden 37 Opfer dieser Ransomware-Gruppe bekannt, darunter zudem der Landkreis Anhalt-Bitterfeld in Sachsen-Anhalt. Der Landkreis rief daraufhin den Katastrophenfall aus. Weiterhin gebe es ein „sehr, sehr großes Dunkelfeld“.

Hacker kassierten exorbitante Lösegeldsummen

Sicherheitsforscher von TrendMicro gaben damals bekannt, dass die Hacker-Group von den Opfern hohe Summen zwischen 25.000 und 1,2 Millionen US-Dollar für ihre Dateientschlüsselungssoftware verlangt habe. In den USA zahlten die Opfer zwischen Mai 2019 und März 2021 mindestens 40 Millionen Euro. Bei Nichtbezahlung des Lösegeldes drohte DoppelPaymer, die Daten öffentlich ins Netz zu stellen.

Die Hacker-Group hinter dieser Ransomware stützte sich auf ein doppeltes Erpressungssystem. Zudem nahmen sie Anfang 2020 eine Leak-Website in Betrieb. Die Ransomware haben die Hacker über verschiedene Kanäle verbreitet. Darunter Phishing- und Spam-E-Mails mit angehängten Dokumenten, die schädlichen Code – entweder JavaScript oder VBScript – enthielten.

Ermittlungen gegen DoppelPaymer liefen bereits seit Juni 2020. Schließlich gelang es der Ermittlungskommission (EK) „Parker“ aus den Reihen der Cybercrime-Spezialisten des LKA NRW, Cybercrime-Spezialisten des LKA NRW, Mitglieder der Ransomware-Group „DoppelSpider“ / „DoppelPaymer“ zu identifizieren.

Durchsuchungen erfolgten in Düsseldorf und der Ukraine

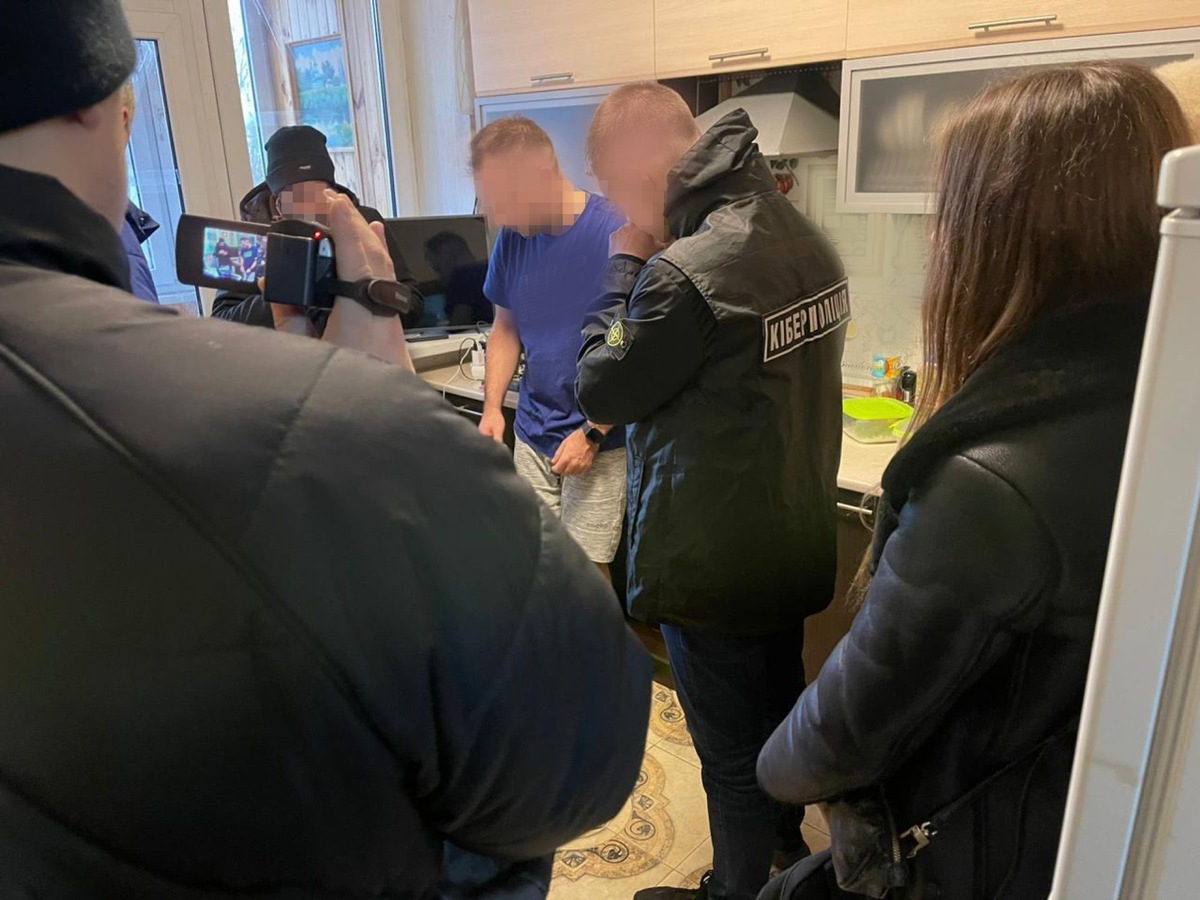

Im Rahmen einer gezielten Aktion am Dienstag, 28.02.2023, durchsuchte die EK „Parker“ mehrere Objekte in NRW. Zeitgleich gingen Ermittler in der Ukraine gegen die identifizierten Angehörigen des Netzwerkes vor.

Nach Angaben von tagesschau.de hat man konkret 11 Mitglieder identifiziert, die unterschiedliche Beträge zu den Taten geleistet hätten. Davon habe man acht bei den Hausdurchsuchungen angetroffen, aber nicht festgenommen. Europol berichtete:

„Während der gleichzeitigen Aktionen durchsuchten deutsche Beamte das Haus eines deutschen Staatsangehörigen, der vermutlich eine wichtige Rolle in der DoppelPaymer-Ransomware-Gruppe gespielt hat. Die Ermittler analysieren derzeit die beschlagnahmten Geräte, um die genaue Rolle des Verdächtigen in der Struktur der Ransomware-Gruppe zu ermitteln.

Gleichzeitig und trotz der derzeit äußerst schwierigen Sicherheitslage, in der sich die Ukraine aufgrund der russischen Invasion befindet, verhörten ukrainische Polizeibeamte einen ukrainischen Staatsangehörigen, der ebenfalls als Mitglied der DoppelPaymer-Kerngruppe vermutet wird.

Die ukrainischen Beamten durchsuchten zwei Orte, einen in Kiew und einen in Charkiw. Bei den Durchsuchungen beschlagnahmten sie elektronische Geräte, die derzeit forensisch untersucht werden.“

Ferner erließ die ZAC NRW Haftbefehle gegen die mutmaßlichen Drahtzieher der Hacker-Group DoppelPaymer mit Bezügen nach Russland. Diese hätten jedoch nicht vollstreckt werden können. Die Verdächtigen hielten sich nicht im Zugriffsgebiet der europäischen Justizbehörden auf.

Die Täter seien zwischen 32 und 41 Jahre alt. Einer der Verdächtigen, ein 41-jähriger Russe, werde auch vom FBI gesucht. Die Behörde setzte dabei fünf Millionen US-Dollar Belohnung auf ihn aus.

Verdächtigte landeten auf „Europe’s most wanted“-Liste

Strafverfolgungsbehörden suchen aktuell weltweit mit Haftbefehlen nach zunächst drei Verdächtigen. Diese stehen zudem auf der Liste der meistgesuchten Tatverdächtigen „Europe’s most wanted“ von Europol:

„lgor Olegovich Turashev steht im Verdacht, eine wesentliche Rolle, bei Cyberattacken auf deutsche Unternehmen gespielt zu haben. Der Gesuchte fungierte als Administrator der für die Angriffe genutzten IT-Infrastruktur und Malware.

Irina Zemlianikina zeichnet nach derzeitigen Ermittlungen ebenfalls mitverantwortlich für mehreren Cyberattacken auf deutsche Unternehmen. Sie administrierte insbesondere die genutzten Chat- und Leakingseiten, die für die Kommunikation der Täter mit ihren Opfern und zur Veröffentlichung gestohlener Daten dienten. Sie versendete auch E-Mails mit Malware im Anhang, um so Systeme mit Verschlüsselungssoftware zu infizieren.

Igor Garshin (alternativ: Garschin) steht im Verdacht, durch Ausspähen, Infiltrieren sowie die finale Verschlüsselung von Daten, einer der Hauptverantwortlichen für die Cyber-Angriffe nicht zuletzt auch auf deutsche Unternehmen zu sein.zeitgleich Durchsuchungsbeschlüsse in Deutschland und der Ukraine vollstrecken.“

Markus Hartmann, Leiter der ZAC NRW, betont:

„Das Verfahren zeigt, dass Cybercrime internationale Kriminalität ist – und zwar auf Seiten der Täter wie der Opfer. Täter greifen weltweit Infrastrukturen an, um Lösegelder für Daten zu erpressen. Der jetzige Ermittlungserfolg zeigt aber auch, dass wir als Strafverfolger international handlungsfähig sind.“ […]

„Der Begriff Hacker-Angriff ist eigentlich eine Verharmlosung des Geschehens.“ Man habe es mit strukturierter Organisierter Kriminalität zu tun.

Ingo Wünsch, Direktor des LKA, hebt die Notwendigkeit des Schutzes vor Cyberangriffen hervor:

„Täter können sich sicher sein, dass die Bekämpfung dieser Kriminalität nicht an den Grenzen aufhört, sondern grenzüberschreitend – eben – international erfolgt. Firmen, Institutionen und Behörden müssen ihre digitale Welt schützen, das bedeutet nicht nur faktisch begreif- und angreifbare Zugangstore und -türen sichern, sondern auch digitale Tore und Türen!“

Kriminaldirektor Dirk Kunze, Leiter des Dezernats 42 der Abteilung für „Cybercrime“-Ermittlungen, rät Opfern zur Strafanzeige:

„Wir helfen den Unternehmen im Rahmen unserer Aufgaben und der Gefahrenabwehr bei der Bewältigung der Angriffe und unterstützen dabei, die Ausbreitung der Schäden zu verringern. Eine nicht angezeigte Straftat schützt jedoch die Täter und hat in der Wahrnehmung nicht stattgefunden.“

Verbindungen von DoppelPaymer zum russischen Inlandsgeheimdienst FSB und der Söldnergruppe Wagner

Gemäß der Tagesschau verwies NRW-Innenminister Reul auf Beziehungen der Hacker-Group DoppelPaymer zum russischen Inlandsgeheimdienst FSB und der paramilitärischen Söldnergruppe Wagner:

„Wir sehen bei einzelnen Personen dieser Tätergruppe auch Beziehungen zum russischen Inlandsgeheimdienst FSB und der paramilitärischen Söldnergruppe Wagner.“ Das ergebe sich aus öffentlich zugänglichen Quellen. Konkret sei das ein von der Wagner Gruppe ausgerichteter Hacker-Wettbewerb, an dem einer der Hauptverdächtigen teilgenommen habe.

Bei einem anderen Beteiligten gebe es „familiäre Kontakte zu einem ehemaligen, hochrangigen Mitarbeiter des russischen Inlandsgeheimdienstes.“ Der CDU-Politiker zieht daraus den Schluss, es verdichteten sich die Hinweise auf „eine Auseinandersetzung, wo staatliche Institutionen eine Rolle spielen“. Das sei „nicht brandneu, aber relativ klar jetzt mit Händen zu greifen“.