FBI, Europol, deutsche und niederländische Behörden haben gemeinsam die Hive Ransomware-Group-Infrastruktur ausgeschaltet.

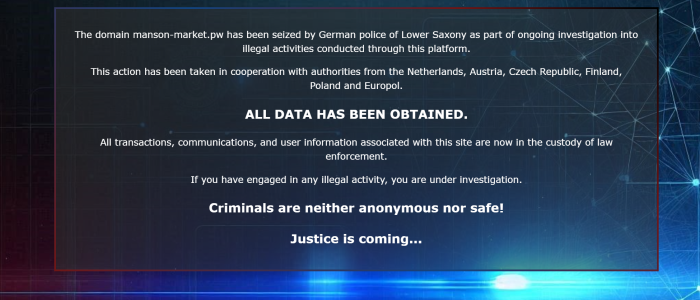

Wie das US-Justizministerium (DOJ) heute bekannt gab, hat das FBI in Abstimmung mit deutschen Strafverfolgungsbehörden (dem deutschen Bundeskriminalamt und dem Polizeipräsidium Reutlingen – CID Esslingen) und der niederländischen National High Tech Crime Unit die Kontrolle über die Server und Darknet-Websites von Hive-Ransomware-Group übernommen.

Wie die EU-Polizeibehörde Europol unterrichtete, waren an dieser internationalen Operation Behörden aus insgesamt 13 Ländern beteiligt.

Das FBI hatte bereits im vergangenen Juli Hive-Server bei einem Hosting-Provider in Kalifornien infiltriert und die Operation sechs Monate lang heimlich überwacht. Die niederländische Polizei erhielt Zugriff auf Backup-Server, die in den Niederlanden gehostet waren.

Infolgedessen konnte das FBI Ziele warnen, wenn es von Angriffen erfuhr, bevor sie stattfanden. Zudem identifizierten die Strafverfolgungsbehörden die Decodierschlüssel. Sie teilten diese mit vielen der Opfer, damit sie wieder Zugang zu ihren Daten erhielten, ohne die Cyberkriminellen zu bezahlen. Diese Bemühungen haben die Zahlung von mehr als 130 Millionen US-Dollar an Lösegeldzahlungen verhindert.

Hive-Ransomware-Group verschuldete 1500 schwere Ransomware-Angriffe

Wie das DOJ mitteilte, hat man mit der Maßnahme die Hive-Ransomware-Group zunächst der Grundlage beraubt, weiterhin Opfer mit Ransomware anzugreifen und zu erpressen.

Hive startete offenbar bisher seit Juni 2021 weltweit über 1500 schwere Ransomware-Cyberangriffe auf Unternehmen aus über 80 Ländern. Darunter 70 in Deutschland, speziell drei davon in Baden-Württemberg. Dabei erbeuteten die Hacker gemäß DOJ rund 130 Millionen Dollar an Lösegeldern. Die Hive-Ransomware-Group hat zudem kritische Infrastruktur im Gesundheits- und IT-Bereich angegriffen, darunter Krankenhäuser, Telefonanbieter und Fabriken.

DOJ legte dar:

„Hive verwendete ein Ransomware-as-a-Service (RaaS)-Modell mit Administratoren, auch Entwickler genannt und verbundenen Unternehmen. RaaS ist ein abonnementbasiertes Modell, bei dem die Entwickler oder Administratoren einen Ransomware-Stamm entwickeln und eine benutzerfreundliche Oberfläche erstellen, mit der sie betrieben werden können, und dann Partner rekrutieren, um die Ransomware gegen Opfer einzusetzen. Partner identifizierten Ziele und setzten diese vorgefertigte bösartige Software ein, um Opfer anzugreifen, und verdienten dann einen Prozentsatz jeder erfolgreichen Lösegeldzahlung.

Laut der US-Behörde für Cybersicherheit und Infrastruktursicherheit (CISA) haben sich Hive-Tochtergesellschaften durch eine Reihe von Methoden Zugang zu Opfernetzwerken verschafft, darunter: Single-Factor-Logins über Remote Desktop Protocol (RDP), Virtual Private Networks (VPNs) und andere Remote-Netzwerkverbindungsprotokolle; Ausnutzen von FortiToken-Schwachstellen; und das Versenden von Phishing-E-Mails mit bösartigen Anhängen.“

Europol ergänzte diesbezüglich:

„Partner führten die Cyberangriffe durch, aber die HIVE-Ransomware wurde von Entwicklern erstellt, gepflegt und aktualisiert. Partner nutzten das Modell der doppelten Erpressung von „Ransomware-as-a-Service“. Zuerst kopierten sie Daten und verschlüsselten sie dann. Im Anschluss forderten sie ein Lösegeld zur Datenentschlüsselung. Hive veröffentlichte die Daten von Opfern, die nicht zahlten auf der Hive Leak Site. Lösegeldzahlungen teilte man zwischen Affiliates (die 80 % erhielten) und Entwicklern (die 20 % erhielten) auf“.

Der Kriminalpolizeidirektion Esslingen gelang es im Laufe des vergangenen Jahres, dem Netzwerk auf die Spur zu kommen. Die Beamten nahmen diesbezügliche Ermittlungen zu einem dort ansässigen, betroffenen Unternehmen auf. Infolge gelang es ihnen, „in die kriminelle IT-Infrastruktur der Täter einzudringen, die Spur zu dem bis dahin nicht bekannten, weltweit agierenden Netzwerk „HIVE“ zurückzuverfolgen und den internationalen Partnern den entscheidenden Hinweis zu geben“.

Polizeipräsident Udo Vogel hob die gute Zusammenarbeit als Schüssel zum Erfolg hervor:

„Es hat sich wieder einmal gezeigt, dass eine intensive und von gegenseitigem Vertrauen geprägte Zusammenarbeit über Landesgrenzen und Kontinente hinweg der Schlüssel zur schlagkräftigen Bekämpfung der schweren Cyberkriminalität ist. Wir sind dankbar, Teil dieses außergewöhnlichen Netzwerks mit hochprofessionellen Partnern zu sein und unseren Beitrag zu solchen Erfolgen leisten zu können.“

Die Staatsanwaltschaft Stuttgart und das Polizeipräsidium Reutlingen informierten: „Eine Vielzahl von Servern wurden beschlagnahmt, Daten und Accounts des Netzwerks und seiner Nutzer gesichert. […] Die Auswertung des im Rahmen der Zerschlagung des Netzwerks und der Beschlagnahme der Server sichergestellten Datenmaterials und die internationalen Ermittlungen zu den Tatverdächtigen, Verantwortlichen der Gruppierung und Nutzern des kriminellen Netzwerks dauern weiter an“.

Der stellvertretende Generalstaatsanwalt Kenneth A. Polite, Jr. von der Kriminalabteilung des Justizministeriums verkündete:

„Diese Aktion zeigt das Engagement des Justizministeriums, unsere Gemeinschaften vor böswilligen Hackern zu schützen und sicherzustellen, dass die Opfer von Verbrechen geschützt werden. Darüber hinaus werden wir unsere Ermittlungen fortsetzen und die Akteure hinter Hive verfolgen, bis sie vor Gericht gestellt werden.“