Mehr als 350.000 quelloffene Python-Projekte sind durch eine Sicherheitslücke gefährdet, die bereits seit 15 Jahren bekannt ist.

Durch eine 15 Jahre alte Sicherheitslücke im Python-Paket „tarfile“ können Angreifer in mehr als 350.000 quelloffenen Projekten Dateien überschreiben. Infolgedessen sind jedoch auch zahlreiche Closed-Source-Projekte betroffen. Sicherheitsforscher von Trellix empfehlen Entwicklern, die Lücke zeitnah zu patchen.

15 Jahre alte Python Sicherheitslücke lässt Angreifer Dateien überschreiben

Eine 15 Jahre alte Sicherheitslücke in Python macht derzeit mehr als 350.000 quelloffene sowie unzählige weitere Closed-Source-Projekte angreifbar. Die bereits seit 2007 bekannte Schwachstelle CVE-2007-4559 erlaubt Angreifern die Ausführung von schadhaftem Code durch das Überschreiben von Dateien. Die einzige Entschärfung bestand ursprünglich in einer aktualisierten Dokumentation, die Entwickler vor dem Risiko warnen sollte, „Archive aus nicht vertrauenswürdigen Quellen zu extrahieren„.

Bei der Untersuchung eines anderen Sicherheitsproblems haben Forscher des IT-Security-Unternehmens Trellix, das aus der Fusion von McAfee Enterprise und FireEye hervorgegangen ist, die eingestaubte Schwachstelle wiederentdeckt. Eine aktive Ausnutzung der Sicherheitslücke in Python sei laut BleepingComputer zwar derzeit nicht bekannt. Doch die Tatsache, dass diese bereits seit 15 Jahren dokumentiert ist, macht den Vorfall nicht weniger brisant und stellt ein großes Risiko in der Software-Lieferkette dar.

Das Python-Paket „tarfile“ steht im Zentrum der Sicherheitslücke

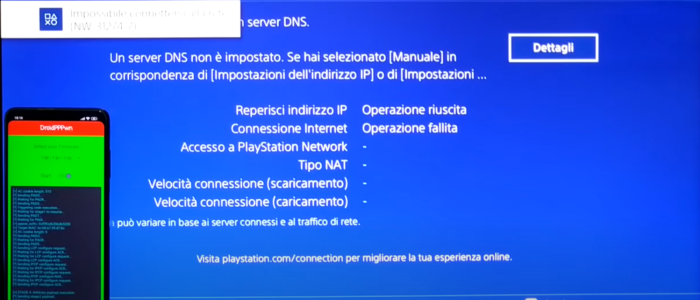

Durch einen im Paket „tarfile“ enthaltenen Fehler lassen sich beliebige Dateien von einer unbefugten Person überschreiben. Genauere Details zur Ausnutzung der Python Sicherheitslücke teilte der Trellix-Forscher Kasimir Schulz in einem Blog-Beitrag. Er zeigt auch anhand eines Videos, wie sich CVE-2007-4559 in der Windows-Version der Spyder IDE ausnutzen lässt.

Doch auch für alle Linux-Freunde gibt es ein entsprechendes Video, in dem der Forscher Polemarch, einen IT-Infrastrukturverwaltungsdienst, der auf Linux und Docker läuft, ins Visier nimmt.

Über 350.000 quelloffene und viele weitere Projekte sind betroffen

Zahlreiche Open- sowie auch Closed-Source-Projekte auf Python-Basis sind von der Sicherheitslücke betroffen. Bei einer stichprobenartigen Analyse von 257 Repositorys stellten die Sicherheitsforscher von Trellix fest, dass 61% von ihnen durch die Schwachstelle verwundbar waren. In Zusammenarbeit mit GitHub konnte das Team außerdem 588.840 einzigartige Repositorys finden, die die Anweisung „import tarfile“ enthalten. Kombiniert mit der ermittelten Schwachstellenquote von 61% schließen die Forscher darauf, dass über 350.000 dieser Projekte potenziell angreifbar sind.

Insbesondere hochautomatisierte Tools für maschinelles Lernen sollen besonders gefährdet sein, da diese oftmals auf Quellcode von Tausenden von anderen Repositorys angewiesen sind. Ist nur eines davon betroffen, zieht sich das Problem schließlich durch unzählige weitere Projekte.

Für mehr als 11.000 Python-Projekte hat Trellix bereits Patches für die Sicherheitslücke im Rahmen eines Forks der betroffenen Repositorys bereitgestellt. Die Forscher erwarten in den kommenden Wochen Korrekturen für mehr als 70.000 Softwareprojekte. Doch laut BleepingComputer dürfte es schwer werden, die 100 %-Marke zu erreichen. Denn die Maintainer müssen schließlich auch die zugehörigen Merge Requests akzeptieren.