Das Projekt "DDOSIA" lockt Freiwillige via Telegram mit finanziellen Anreizen zur Beteiligung an DDoS-Angriffen auf ukrainische Ziele.

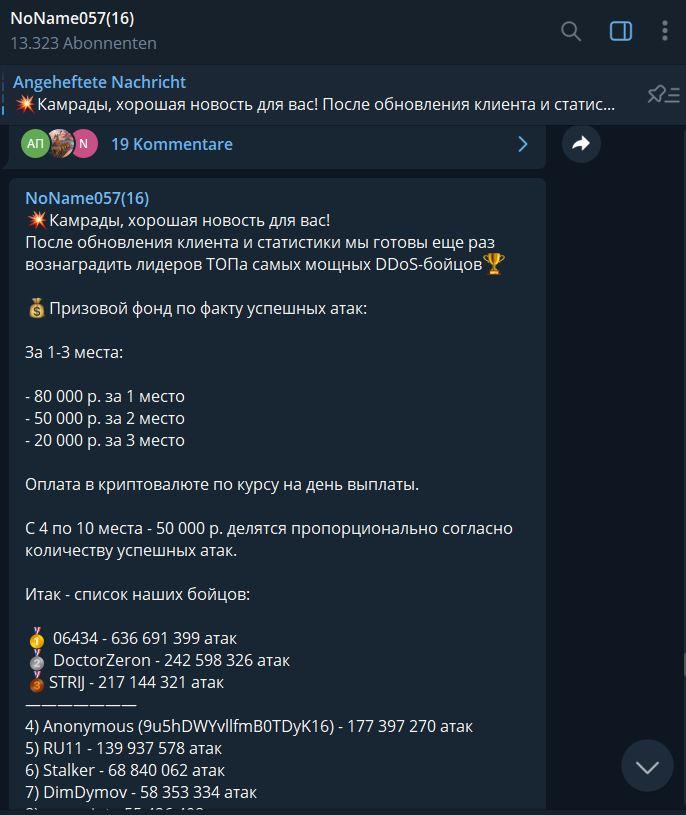

Über ein Projekt unter dem Namen „DDOSIA“ bezahlen pro-russische Hacker Unterstützer ihrer DDoS-Angriffe auf vorrangig ukrainische Ziele. Via Telegram kann sich jeder Interessent registrieren und erhält abhängig von seiner bereitgestellten Feuerkraft eine Entlohnung. Zumindest wenn er es in die Top 10 schafft.

Mehr Feuerkraft gegen ukrainische Ziele durch finanzielle Anreize

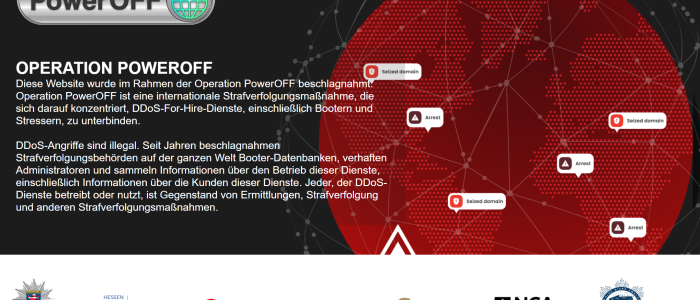

DDoS-Angriffe (Distributed Denial of Service) sind heutzutage relativ leicht zu organisieren. Zwar sind ihre Sicherheitsauswirkungen für das Opfer zumeist gering, doch einen finanziellen Schaden durch den Ausfall betroffener Systeme erleiden sie allemal. Und dieser kann, je nach Szenario, beträchtliche Ausmaße annehmen. Aus diesem Grund kommen derartige Angriffe auch in Kriegsszenarien immer häufiger zum Einsatz.

Ein aktuelles Beispiel dafür ist das Projekt „DDOSIA„, das eine auf Telegram vertretene Gruppe namens „NoName057(16)“ Mitte August ins Leben rief. Die erstmals im vergangenen Monat in einem Bericht des Cybersecurity-Unternehmens Avast dokumentierte Hackergruppe hatte es zwischen Juni und September vorrangig auf ukrainische Organisationen abgesehen.

Durch DDOSIA wollen die Hacker nun finanzielle Anreize schaffen, um weitere Angreifer dafür zu gewinnen, ihre Angriffsziele ins Visier zu nehmen. Das auf Telegram gestartete Projekt verbucht auf seinem Kanal mittlerweile über 13.000 Mitglieder und stellt Anweisungen für potenzielle Unterstützer auf einer GitHub-Seite bereit. Wie BleepingComputer berichtet, orientiert sich die Hackergruppe bei ihrer Zielsetzung an der pro-russischen Bande „KillNet“ und war auch kürzlich an DDoS-Angriffen auf große Flughäfen in den USA beteiligt.

DDOSIA organisiert Teilnahme über Telegram

Um sich an derartigen Angriffen zu beteiligen, können sich Freiwillige über den Telegram-Bot „@DDosiabot“ registrieren. Infolgedessen erhalten sie ein ZIP-Archiv mit der erforderlichen Malware. Das bedeutet nicht zwangsläufig, dass sie freiwillig ihr eigenes Betriebssystem mit einer unkontrollierbaren Schadsoftware infizieren. Gemeint sind wahrscheinlich Botnetze, deren Teilnehmer mit der DDOSIA-Malware verseucht werden. Allerdings könnte die „dosia.exe“ rein theoretisch auch eine Hintertür beinhalten, um die Botnetze der Unterstützer dauerhaft zu übernehmen.

Durch eine eindeutige ID, die mit einer Krypto-Wallet verknüpft werden kann, erfolgt schließlich die Entlohnung. Dabei richtet sich die Höhe der Bezahlung nach der im Rahmen eines DDoS-Angriffs bereitgestellten Feuerkraft. Wobei lediglich die zehn stärksten Teilnehmer tatsächlich eine Entlohnung erhalten. Wer die größte Datenflut in einer Angriffswelle bereitstellt, kassiert bis zu 80.000 Rubel (1.250 US-Dollar).

Die halb geschlossene und nur auf Einladung zugängliche interne Gruppe zählt derzeit rund 400 Mitglieder. Damit befeuert DDOSIA regelmäßig 60 Militär- und Bildungseinrichtungen in der Ukraine. Durch das neue Belohnungssystem ziehen die Hacker vermehrt Unterstützer an, die sich für den Kriegsschauplatz an sich gar nicht wirklich interessieren. Es ist durchaus denkbar, dass sich auch andere DDoS-Akteure in Zukunft ein Beispiel daran nehmen. Womöglich ja sogar von denjenigen Hackern, die genau in die entgegengesetzte Richtung feuern.