Crimeware-as-a-service (CaaS) hat illegale Aktivitäten professionalisiert. Wir zeigen, was Krypto-Nutzer wissen müssen, um sich zu schützen.

Der Krypto-Space als solcher bietet Betrügern leider einen reich gedeckten Tisch. Neben zahlreichen seriösen Coins, Token und regulierten Börsen lauern an vielen Ecken sogenannte Scams und kriminelle Akteure. Deren Treiben wird mit Crimeware-as-a-Service (CaaS) auf ein neues Level gebracht.

Was ist Crimeware-as-a-Service (CaaS)?

CaaS ist ein Softwareangebot von technisch versierten Kriminellen an Betrüger, die nicht die entsprechenden Programmierfähigkeiten besitzen. Dafür bezahlen sie für die als „Service“ bereitgestellte Software. Dieses illegale Geschäftsmodell orientiert sich an der legalen Variante Software-as-a-Service (SaaS).

Damit fand eine gewisse Professionalisierung der Cybercrime-Branche statt. Denn vorher mussten sich Angreifer auf einzelne Techniken spezialisieren oder sich eine breite Palette an Fähigkeiten aneignen. Dazu gehören unter anderem die Fähigkeiten, Einfallstore in Smart Contracts zu entdecken, Schadsoftware zu entwickeln oder betrügerische Anrufe durchzuführen. CaaS hat hier eine unrühmliche Marktlücke entdeckt und den Prozess vereinfacht. Betrüger können die gewünschten Angriffswerkzeuge jetzt einfach gegen Geld buchen.

Kriminelle können dadurch simultan eine ganze Palette an unschönen Aktivitäten nutzen: Erpressung, Identitätsdiebstahl, Firewalls überwinden, Dokumente stehlen oder ganze Systeme zum Zusammenbruch bringen.

In der Regel wird die Crimeware-as-a-Service im Darknet erworben. Dafür wird die bekannte Tor-Software (The Onion Router) oder I2P (Invisible Internet Project) genutzt. Über den regulären Chrome-Browser findet man sie nicht. Das „Onion Routing“ ist je nach Nutzerabsicht allerdings auch eine wichtige Maßnahme gegen Zensur und Überwachung.

Wie kann Crimeware aussehen?

Um die unterschiedlichen Arten von Angriffen auszuführen, können sich die Kriminellen aus einer im negativen Sinne gut diversifizierten Werkzeugkisten an CaaS bedienen. Ein paar Beispiele:

- Keylogger: Sie nehmen unbemerkt alles auf, was über die Tastatur eingegeben wird. Dazu gehören natürlich Passwörter. Es gibt sie sowohl in der Software- als auch der Hardware-Variante. Beispiele sind der, durchaus legal angebotene und einsetzbare Spyrix Free Keylogger oder das HawkEye. Erstere Software dient dazu, die PCs von Minderjährigen oder Mitarbeitern zu überwachen.

- Trojanische Pferde: Sie sind als nicht-schädliche Software getarnt. Mit ihr können Angreifer unerlaubten Zugang zu Systemen erhalten und weitere Malware installieren. Beispiele sind Zeus Trojan und Emotet.

- Ransomware: Diese Programme verschlüsseln Dateien und den Zugang zu Systemen. Anschließend verlangen die Täter ein Lösegeld, um die Verschlüsselung wieder aufzuheben. Sie verbreiten sich beispielsweise über infizierte Downloads. Zweifelhafte Berühmtheit erlangten die Ransomwares WannaCry und LockBit.

- Adware: Sie spielt unerwünschte Werbung aus, sammelt Nutzerdaten oder bewirbt andere Schadsoftware. Vertreter ihrer räudigen Art sind Fireball und Gator.

- Botnets: Ferngesteuert greifen diese Netzwerke auf befallenen Geräte zu und fahren dann koordinierte Angriffe, wie zum Beispiel die bekannten DDos-Attacken. GameOver Zeus und Mirai zählen zu dieser Kategorie der Crimeware.

- Phishing Kits: Die meisten der Leser dürften schon einmal Phishing Mails im Postfach gehabt haben. Mit dieser CaaS können aber auch ganze Fake-Websites erstellt werden, um Zugangsdaten abzugreifen. Dazu gehören unter anderem LogoKit und 16Shop.

Wie werden Krypto-Nutzer mit CaaS angegriffen?

Viele der Crimewares-as-a-Service sind extra auf den Krypto-Sektor zugeschnitten. Denn wenn einmal eine Transaktion durchgeführt und in der Blockchain festgeschrieben ist, dann ist sie nicht mehr rückgängig zu machen – ein Fluch und Segen zugleich. Auch gibt es für Opfer keine Möglichkeit sich an einen Mittelsmann wie eine Bank zu wenden, um Hilfe oder Schadensersatz zu erhalten.

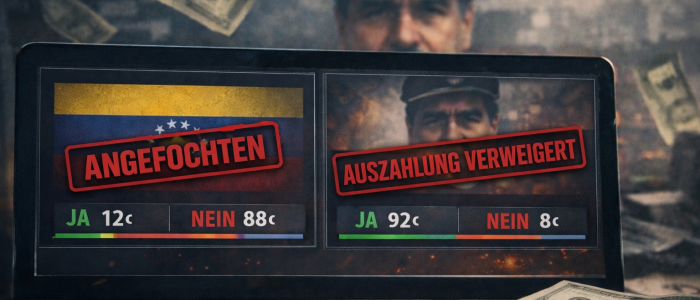

Die schädlichen Anwendungen zielen dabei auf mehrere Einfallstore. Dazu gehören zum Beispiel der Diebstahl der Private Keys und Phishing-Angriffe, bei denen sich die Betroffenen im Glauben wähnen, dass sie es mit ihrer tatsächlichen Krypto-Börse oder ihrer Hardware Wallet zu tun haben. Oft geschieht das über entsprechende Phishing-E-Mails. Oder es werden gefälschte Websites bekannter Krypto-Börsen erstellt. Gibt der User hier seine Zugangsdaten ein, landen sie in den Händen der Verbrecher. Einmal erlangte Passwörter und dazugehörige E-Mail-Adressen werden auf dem illegalen Schwarzmarkt in Paketen rege gehandelt. Beim sogenannten Clipboard Hijacking wird sogar während einer Transaktion unbemerkt die Empfängeradresse verändert – und weg sind die Coins!

Wie können sich Krypto-Investoren schützen?

- Hardware Wallets nutzen: Hardware Wallets sind die derzeit sicherste Variante zur Aufbewahrung von Kryptowährungen. Sie bewahren die Private Keys offline und damit abseits des Zugriffs von Schadsoftware auf. Sehr bekannt sind die Wallets von Ledger, die BitBox02 oder Trezor.

- Multi-Faktor-Authentifizierung nutzen: Varianten von MFA (oder auch 2FA für Zweifaktorauthentifizierung) sind zeitlich begrenzte Einmalpasswörter, wie sie der Google Authenticator oder die App Authy erstellen. Sehr sicher sind Hardware-Token. Ein prominenter Vertreter ist der YubiKey. Weniger sicher ist die Authentifizierung per SMS und E-Mail, man kann sie beide aber theoretisch auch dafür nutzen.

- Anti-Phishing-Phrase einrichten: Einige Anbieter, darunter Krypto-Börsen, bieten eine Anti-Phishing-Phrase an. Das ist ein Begriff, den der Nutzer frei eingeben kann. E-Mails, die diesen Begriff nicht enthalten, sind damit auf jeden Fall suspekt und wahrscheinlich schädlich.

- Adressen whitelisten: Nur vorher freigegebene Krypto-Adressen können für Abhebungen verwendet werden.

- Ein VPN verwenden: Über ein Virtual Private Network wird ein verschlüsselter Kommunikationstunnel errichtet. Dieser schirmt anschließend im Freifunk die Kommunikation gegenüber Cyberattaken ab.

- Starke Passwörter erstellen: Klingt banal, ist aber die Basis aller Sicherheitsmaßnahmen. Und wie das geht, lest ihr in diesem Artikel.

Wenn ihr diese Maßnahmen beherzigt, dann steht das Sicherheitskonzept für eure Coins und Token auf einem soliden Fundament.