Der neue Rapid Reset DDoS-Angriff nutzt eine Schwäche im HTTP/2-Protokoll. Das fiese daran ist, dass den Angreifern kaum Kosten entstehen.

Im August dieses Jahres waren viele Google-Dienste und Cloud-Kunden einem DDoS-Angriff ausgesetzt. Aber dieser Angriff unterschied sich erheblich von den herkömmlichen Attacken, die wir gewohnt sind. Die Angreifer operierten auf Basis des HTTP/2-Protokolls und erreichten eine Anfragerate von 398 Millionen pro Sekunde. Was hat sich genau geändert und wie können wir uns vor dieser neuen Bedrohung schützen?

Was ist HTTP/2 und wie funktioniert es für Angriffe?

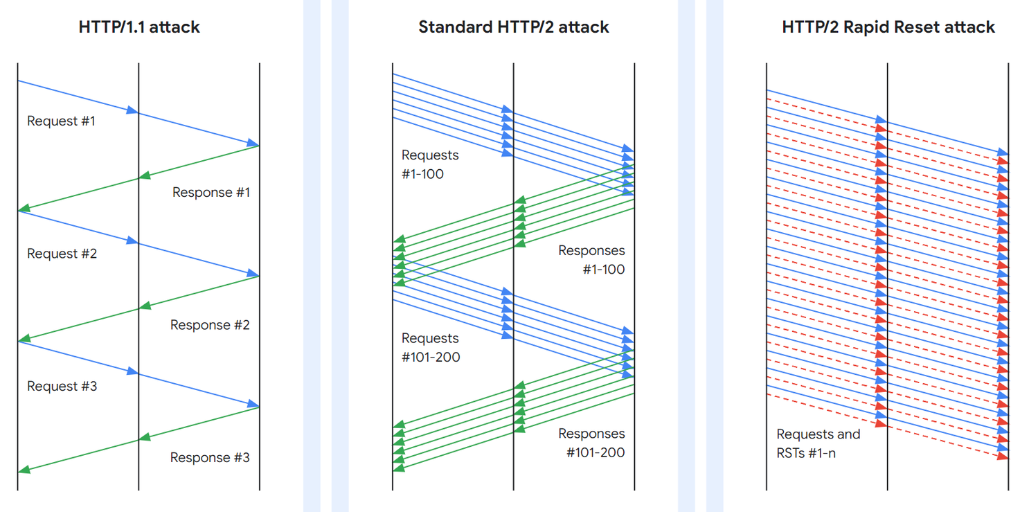

HTTP/2, das seit Ende 2021 weit verbreitet ist, ermöglicht eine effektivere Übertragung von Daten im Internet. Es beruht auf dem Konzept des Stream-Multiplexings, das es Clients erlaubt, mehrere Anfragen zugleich über eine einzige TCP-Verbindung zu senden. Normalerweise begrenzen Server die Anzahl solcher gleichzeitiger Anfragen.

Der neue Rapid Reset DDoS-Angriff nutzt jedoch eine Schwäche im Protokoll aus. Der Angreifer sendet viele Anfragen und bricht sie sofort ab. Dadurch werden die Server überlastet, ohne dass die Verbindung geschlossen wird.

Der Rapid Reset DDoS-Angriff im Detail

Beim Rapid Reset DDoS-Angriff sendet der Angreifer also viele Anfragen und bricht diese sofort ab. Die Server müssen aber trotzdem arbeiten, um diese Requests zu bearbeiten. Das Hauptproblem hierbei ist, dass die Hacker die Kosten für die Übermittlung der Anfrage nicht tragen, während der Server erhebliche Ressourcen für die Verarbeitung aufbringen muss. Bei diesem DDoS-Angriff kommt es demnach zu einer deutlichen Kostenasymmetrie zwischen dem Angreifer und dem Server.

Es gibt auch verschiedene Varianten dieses DDos-Angriffs, die beobachtet wurden. In einer Version öffnet der Angreifer mehrere Datenströme, wartet eine Weile und bricht dann ab, um sofort einen neuen Datenstrom zu öffnen. In einer anderen Variation versucht der Eindringling optimistisch, mehr Streams zu öffnen, als der Server zulässt. Beide Varianten ermöglichen effektivere Angriffe als herkömmliche Methoden. Dies berichtet der Google-Cloud-Blog in einem aktuellen Beitrag.

Und wie können wir uns schützen?

Eine einfache Blockierung von Anfragen reicht bei diesem DDoS-Angriff nicht aus. Wenn ein Angriff erkannt wird, muss die gesamte TCP-Verbindung geschlossen werden. Im HTTP/2-Protokoll gibt es Mechanismen wie z. B. das GOAWAY-Frame, um Verbindungen zu schließen. Diese sollten jedoch so eingestellt werden, dass die Erstellung von Streams eingeschränkt wird, um Angriffe zu stoppen.

Google arbeitet momentan aktiv daran (CVE-2023-44487), Gegenmaßnahmen gegen diese Bedrohung zu ergreifen. Sobald die entsprechenden Patches verfügbar sind, ist es wichtig, dass alle HTTP/2-Dienstanbieter ihre Systeme aktualisieren und Abwehrmaßnahmen implementieren.