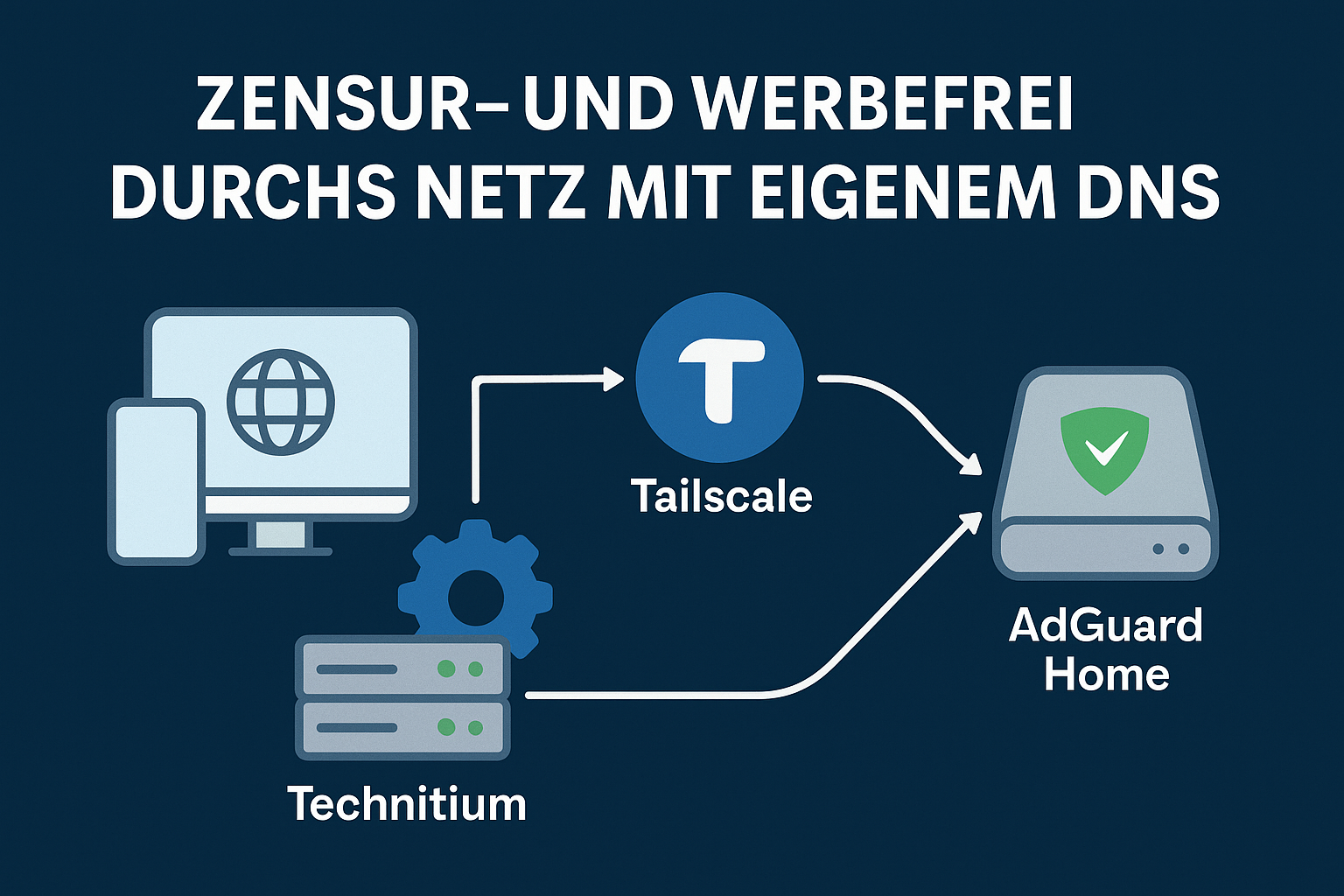

Zensur- und werbefrei durchs Netz mit eigenem DNS-Server mit Technitium, AdGuard und Tailscale. Wir erklären, wie man den Server aufsetzt.

Wer seine Infrastruktur wirklich selbst kontrollieren möchte, sollte sich nicht länger auf öffentliche DNS Dienste verlassen. Mit Technitium DNS lässt sich ein eigener Resolver betreiben, der jede Anfrage lokal verarbeitet und keine Daten an Dritte weitergibt. In Kombination mit Tailscale und AdGuard Home entsteht ein geschlossenes, sicheres System, das im Heimnetz ebenso zuverlässig funktioniert wie unterwegs. Zensur- und werbefrei durchs Netz? Wir zeigen euch, wie das geht!

Warum ein eigener DNS sinnvoll ist

Das Domain Name System (DNS) ist das Fundament des Internets. Jede Verbindung beginnt mit einer DNS-Anfrage. Wer dafür Google, Cloudflare oder die vom Internetanbieter automatisch zugewiesenen Resolver nutzt, gibt damit nicht nur Informationen über das eigene Surfverhalten weiter, sondern überlässt anderen auch die Kontrolle darüber, welche Domains erreichbar sind. Das gilt insbesondere, wenn die EU den DNS-Server betreibt. Problematisch wird es auch, wenn der Betreiber den Dienst einfach ohne Vorwarnung vom Netz nimmt.

In Deutschland zeigt sich das seit einiger Zeit besonders deutlich. Mehrere Internetanbieter setzen DNS Sperren um, die auf Entscheidungen der sogenannten CUII zurückgehen. Diese freiwilligen Sperren der ISPs führen dazu, dass bestimmte Domains schlichtweg nicht mehr aufgelöst werden, auch wenn die Webserver selbst weiterhin erreichbar wären. Stattdessen landet man bei der Infoseite der CUII. Frisch eingerichtete Backup-Domains der illegalen Webseiten sind dann auch nach kurzer Zeit nicht mehr erreichbar.

Zensur- und werbefrei durchs Netz

Ein eigener rekursiver DNS Server wie Technitium DNS löst dieses Problem elegant. Er fragt die Root Server direkt ab und führt die Auflösung vollständig selbstständig durch, ohne externe Resolver oder Providerfilter zu verwenden. Dadurch greifen keine Zensurmechanismen, keine Umleitungen und keine DNS Blockaden. In Kombination mit Tailscale läuft der gesamte DNS Verkehr verschlüsselt über das eigene Tailnet. Damit bleiben alle Anfragen privat, unabhängig und frei von Manipulationen durch Dritte, so wie DNS ursprünglich gedacht war.

Technitium DNS auf einem VPS installieren

Für den Dauerbetrieb eignet sich ein VPS besonders gut. Die Installation von Technitium DNS ist unkompliziert und auf einem Ubuntu oder Debian Server in wenigen Minuten abgeschlossen.

Installationsbefehl:

curl -sSL https://download.technitium.com/dns/install.sh | sudo bash

Nach der Installation wird die Weboberfläche über Port 5380 geöffnet. Beim ersten Start legt man ein sicheres Passwort fest und wählt die Netzwerkschnittstelle, über die der Dienst erreichbar sein soll. In den Einstellungen lässt sich bestimmen, ob der Server eigenständig rekursiv auflöst oder externe Resolver nutzt. Wer volle Kontrolle will, lässt die Forwarder leer.

HTTPS aktivieren und Admin Zugang absichern

Technitium kann man wahlweise über HTTP oder HTTPS betreiben. In der Konfiguration lässt sich die Admin-Oberfläche mit einem selbst signierten Zertifikat absichern. Nach der Aktivierung läuft sie standardmäßig über Port 53443, wodurch die Verbindung verschlüsselt bleibt, auch ohne ein offizielles Zertifikat. Den Port kann man bei Bedarf anpassen, etwa wenn der Server über Tailscale oder intern verwaltet wird. Da es sich um ein selbst signiertes Zertifikat handelt, muss man dem Zertifikat im Browser einmalig vertrauen, um später ohne Warnhinweise auf die Oberfläche zugreifen zu können. In der Praxis empfiehlt es sich jedoch, die voreingestellten Ports beizubehalten, da Technitium so direkt nach der Installation ohne weitere Anpassungen mit AdGuard Home und Tailscale zusammenarbeitet. So bleibt die gesamte Verwaltung geschützt, stabil und sofort einsatzbereit. Der eigentliche DNS-Dienst bleibt unabhängig davon standardmäßig auf Port 53 aktiv und verarbeitet dort alle eingehenden DNS Anfragen.

DNS over TLS und DNS over HTTPS kann man ebenso aktivieren wie eigene lokale Zonen, beispielsweise um selbst gehostete Dienste unter festen Namen erreichbar zu machen. Unter Einstellungen lassen sich außerdem DoT und DoH Ports und Zertifikate getrennt von der Administrationsoberfläche konfigurieren.

Technitium DNS unterstützt zudem das Hinzufügen externer Blocklisten, ähnlich wie AdGuard Home. In den Einstellungen lassen sich beliebte Listen wie OISD Full, HaGeZi Pro oder AdGuard Base direkt per URL einbinden. Das System aktualisiert diese Listen automatisch über HTTPS und filtert unerwünschte Domains bereits auf Resolver-Ebene, bevor sie AdGuard überhaupt erreichen. Damit entsteht eine doppelte Schutzschicht, die Werbung, Tracking und Schadseiten zuverlässig ausfiltert.

Warum der Umweg über Tailscale und AdGuard sinnvoller ist als Zertifikate

Viele Nutzer versuchen, ihren DNS Server über klassische HTTPS Zugriffe und selbstsignierte Zertifikate zu sichern. In der Praxis ist das jedoch oft fehleranfällig, insbesondere wenn Geräte außerhalb des Heimnetzes auf den Server zugreifen sollen. Jedes System muss dem Zertifikat manuell vertrauen, und schon kleine Ablauf- oder Namensfehler führen zu Problemen.

Mit Tailscale entfällt dieser Aufwand vollständig. Der gesamte Verkehr zwischen Client und Server läuft automatisch verschlüsselt und authentifiziert, ohne dass ein Zertifikat manuell ausgestellt oder installiert werden muss. Die Geräte erkennen sich gegenseitig über ihre Tailscale Identitäten, und der DNS Verkehr bleibt innerhalb des verschlüsselten Tailnets.

Der Einsatz von AdGuard Home* auf einem Raspberry oder Router bringt dabei einen klaren Vorteil. Er fungiert als lokale Filterinstanz, während Technitium auf dem VPS die rekursive Auflösung übernimmt. Damit erhält man dieselbe Filterqualität wie bei einer HTTPS Installation mit Zertifikat, nur ohne Verwaltungsaufwand und ohne die typischen Fehlerquellen. AdGuard Home lauscht im Heimnetz auf Port 53, leitet die DNS Anfragen verschlüsselt an Technitium weiter und übernimmt lokal den Cache für wiederkehrende Ziele.

VPS mit Tailscale absichern

Ein offener DNS Server im Internet ist ein Sicherheitsrisiko. Der VPS sollte daher nur über Tailscale erreichbar sein. Nach der Installation wird der Server Teil des privaten Tailnets.

Installation:

curl -fsSL https://tailscale.com/install.sh | sh

sudo tailscale upFirewall und Zugriffsschutz für den VPS

Um unbefugte Zugriffe und möglichen DNS Missbrauch zu verhindern, sollte der Server ausschließlich über Tailscale erreichbar sein. Alle anderen Netzwerkzugriffe werden blockiert. Viele VPS Images bringen die Firewall UFW nicht automatisch mit. In diesem Fall muss sie manuell installiert werden, bevor die Regeln gesetzt werden. Das geschieht mit:

sudo apt install ufw -yMit der folgenden einfachen Konfiguration lässt sich der Zugriff zuverlässig absichern:

sudo ufw default deny incoming

sudo ufw allow in on tailscale0

sudo ufw allow out on tailscale0

sudo ufw enableDiese Absicherung ist nicht nur ein zusätzlicher Schutz, sondern essenziell für den stabilen Betrieb. Offene DNS Ports im Internet werden regelmäßig automatisiert nach sogenannten Open Resolvers durchsucht, um sie für DDoS Angriffe zu missbrauchen. Ein ungeschützter Server könnte so ungewollt Teil eines Angriffs werden oder von Providern wegen Abuse Traffic gesperrt werden.

Tailscale löst dieses Problem auf elegante Weise, indem es den Zugriff vollständig in ein verschlüsseltes, privates Netzwerk verlagert. Nur Geräte, die zum Tailnet gehören und autorisiert sind, können den DNS Dienst erreichen. Dadurch ist der Server von außen unsichtbar, während er intern uneingeschränkt funktioniert.

Ab diesem Moment ist der Server gegen unberechtigte Anfragen abgesichert, egal aus welchem Land oder Netzwerk der Angriff kommt. Zugriff über SSH, die Weboberfläche oder DNS erfolgt nur noch über Tailscale. Technitium DNS lauscht auf der Tailnet Adresse und akzeptiert ausschließlich Anfragen aus dem eigenen privaten Netzwerk. So bleibt der Resolver sicher hinter einer verschlüsselten Verbindung und ist gleichzeitig weltweit erreichbar. Dadurch entfällt auch die Notwendigkeit, Verwaltungsports wie 22 oder 5380 öffentlich erreichbar zu halten, da sämtliche Verbindungen nur innerhalb des Tailnets stattfinden.

VPS anonym mieten – Beispiel DeluxHost

Wer bei der Wahl seines Servers besonderen Wert auf Privatsphäre legt, kann einen VPS auch ohne klassische Registrierung oder Ausweisprüfung betreiben. Anbieter wie DeluxHost* ermöglichen die Buchung ohne KYC und akzeptieren Zahlungen direkt in Monero. Damit lässt sich ein vollständig eigenständiger DNS Server betreiben, ohne dass persönliche Daten im Buchungsprozess hinterlegt werden müssen.

Gerade für Leser der Tarnkappe, die ihre Systeme gern selbst in der Hand behalten und ungern persönliche Daten preisgeben, ist das eine interessante Alternative. Wichtig ist nur, die Verantwortung nicht aus den Augen zu verlieren. Datenschutz und Anonymität leben davon, dass man sie sinnvoll nutzt, und wer seine Systeme sauber betreibt, trägt dazu bei, dass solche privacyfreundlichen Angebote auch in Zukunft bestehen bleiben.

Erweiterte Sicherheit mit Mullvad oder Tor Snowflake

Wer zusätzlich Anonymität wünscht, kann auf dem VPS das Mullvad Tailscale Addon aktivieren. Damit laufen alle DNS Anfragen über die Mullvad Infrastruktur, während Tailscale die interne Verschlüsselung übernimmt. So kombiniert man die Vorteile eines privaten Tailnets mit der zusätzlichen Tarnung über einen unabhängigen VPN Anbieter.

Alternativ lässt sich auch ein Tor Snowflake Relay installieren. Dadurch entsteht legitimer Hintergrundverkehr, der den VPS nach außen hin neutraler wirken lässt und denselben Zweck erfüllt, jedoch über das Tor Netzwerk. Beide Varianten verfolgen das gleiche Ziel, sollten aber nicht gleichzeitig aktiv sein, da sie sich gegenseitig beeinflussen und die Verbindung unnötig verlangsamen würden. Es empfiehlt sich, je nach Einsatzzweck eine der beiden Optionen zu wählen.

Nutzung auf dem Smartphone

Das gesamte Setup funktioniert nicht nur im Heimnetz, sondern auch unterwegs. Über die Tailscale App kann sich jedes Smartphone direkt mit dem eigenen Tailnet verbinden und so denselben DNS Weg nutzen wie zu Hause. AdGuard Home filtert weiterhin Werbung und Tracker, Technitium löst alle Domains rekursiv auf, und der gesamte Verkehr bleibt verschlüsselt.

Dabei spielt es keine Rolle, welches mobile System verwendet wird. Tailscale läuft auf iOS, Android und Sailfish OS und ermöglicht auf allen Plattformen denselben sicheren Zugriff auf das eigene Tailnet. Damit funktioniert die private DNS Infrastruktur zuverlässig auf jedem Smartphone, ganz ohne zusätzliche Konfiguration.

Gerade auf Mobilgeräten ist das ein enormer Vorteil, da man unabhängig von den DNS Servern öffentlicher WLANs oder Mobilfunkanbieter bleibt. Mit dem aktiven Mullvad Addon innerhalb von Tailscale kann zusätzlich der gesamte Datenverkehr anonymisiert werden, ohne dass dabei die Verbindung zum eigenen DNS verloren geht. Damit kombiniert man Datenschutz, Adblock und VPN auf einer einzigen stabilen Grundlage, ohne externe Anbieter oder zusätzliche Apps.

AdGuard Home auf dem Raspberry installieren

Als zweite Ebene kommt AdGuard Home ins Spiel. Das System filtert Werbung, Tracking und Schadsoftware bereits auf DNS Ebene. Auf einem Raspberry lässt es sich mit wenigen Befehlen installieren und läuft selbst auf älteren Modellen stabil. Nach der Installation wird die Oberfläche in der Regel über Port 3000 geöffnet, wo Benutzer, Filterlisten und Upstream Server eingerichtet werden.

Verbindung zwischen AdGuard Home und Technitium DNS

Eine feste IP im Heimnetz ist für den Raspberry immer sinnvoll, weil der Router und alle Geräte im Netzwerk ihn direkt als DNS Server ansprechen müssen. Nur so kann der gesamte Datenverkehr vollständig über AdGuard Home laufen.

Der Raspberry selbst ist über Tailscale mit dem Technitium Server im Tailnet verbunden. Er leitet alle eingehenden DNS Anfragen verschlüsselt weiter, während er im lokalen Netzwerk als klassischer DNS Filter fungiert.

Tailscale sorgt dabei lediglich für die Verbindung zwischen Raspberry und Technitium im eigenen privaten Netzwerk. Der Router selbst bleibt außerhalb des Tailnets und sieht den Raspberry nur über dessen lokale IP Adresse. Damit funktioniert die Kombination aus lokalem DNS Filter und verschlüsseltem Upstream auch in normalen Heimnetzen, ganz ohne spezielle Router-Konfiguration.

AdGuard wird schließlich so konfiguriert, dass es als Upstream den Technitium Server auf dem VPS nutzt. Dazu wird in den DNS Einstellungen die Tailnet Adresse des VPS eingetragen, zum Beispiel:

100.65.139.6

Damit leitet AdGuard alle DNS Anfragen an Technitium weiter. Der Raspberry bleibt der sichtbare DNS Server im Heimnetz, während Technitium die eigentliche Auflösung übernimmt.

Warum ein rekursiver DNS im Heimnetz keine gute Idee ist

Viele Nutzer denken an dieser Stelle, sie könnten Technitium DNS auch direkt im Heimnetz auf dem Raspberry betreiben. Das funktioniert zwar, bringt aber technische und praktische Nachteile mit sich.

Ein rekursiver DNS Server kommuniziert ständig mit den Root Servern des Internets. Wenn dieser Verkehr aus einem privaten Anschluss kommt, sieht das nach außen so aus, als würde ein Heimnetz den gesamten DNS Verkehr für das Internet auflösen. Manche Provider stufen das als ungewöhnlich ein oder leiten DNS Anfragen über eigene Resolver um. Dadurch kann es passieren, dass Anfragen blockiert, manipuliert oder unvollständig beantwortet werden.

Hinzu kommt, dass Heimrouter mit NAT und sogenannten Stateful Firewalls arbeiten. Sie merken sich, welche Verbindungen aktiv sind, und blockieren alles, was nicht zu einem bestehenden Datenfluss gehört. Das schützt zwar das Heimnetz, kann bei einem rekursiven DNS Server jedoch zum Nachteil werden. Jede DNS Anfrage öffnet eine neue Verbindung, und wenn der Router diese zu früh schließt oder falsch zuordnet, kommt es zu Zeitüberschreitungen und unvollständigen Antworten. Besonders bei vielen gleichzeitigen Anfragen kann das zu einem instabilen Verhalten führen.

Zensur- und werbefrei durchs Netz mit eigenem DNS und das Thema Netzneutralität

Ein weiterer Punkt ist die Netzneutralität. Viele große Provider in Deutschland überwachen DNS Verkehr passiv, um eigene Caches zu befüllen oder Sperrlisten wie die der CUII durchzusetzen. Ein selbst betriebener rekursiver DNS im Heimnetz fällt in solchen Szenarien auf, weil er nicht in das typische Providerprofil passt und dennoch aus einer privaten IP heraus weltweit Domains anfragt. Das kann zwar legal sein, ist aber technisch unsauber und in einigen Fällen sogar instabil.

Ein VPS im Rechenzentrum löst diese Probleme elegant. Dort verfügt der Technitium Server über eine feste öffentliche IP, direkten Zugriff auf die Root Server und eine professionelle Netzumgebung ohne Providerfilter oder künstliche Sperren. Die DNS Auflösung erfolgt schnell, neutral und zuverlässig. Im Heimnetz bleibt nur der verschlüsselte Zugriff über Tailscale, während die eigentliche Arbeit sicher und unabhängig im Rechenzentrum passiert.

Technitium DNS besitzt zudem einen eigenen Cache, der alle erfolgreich aufgelösten Anfragen speichert und dadurch wiederkehrende Abfragen erheblich beschleunigt. Die Zwischenspeicherung erfolgt entsprechend der Time to Live Werte der jeweiligen Domains, wodurch besonders häufig besuchte Seiten sofort aus dem lokalen Speicher beantwortet werden können. Das reduziert nicht nur die Netzlast, sondern macht auch den Aufbau von Webseiten schneller und gleichmäßiger.

Fallback DNS in AdGuard für mehr Stabilität

Trotzdem sollte man in AdGuard Home immer ein bis zwei alternative DNS Server als Fallback konfigurieren. Diese Forwarder werden nur dann genutzt, wenn die Verbindung zum Technitium VPS unterbrochen ist oder Tailscale gerade nicht erreichbar ist. Empfehlenswert sind hier neutrale und datenschutzfreundliche Anbieter wie UncensoredDNS oder LibreDNS, die unabhängig betrieben werden und keine gerichtlichen DNS Sperren nach nationalen Vorgaben umsetzen. Damit bleibt das System auch im Störungsfall funktionsfähig, und kein Gerät im Netzwerk verliert die Verbindung zum Internet, falls der eigene Resolver ausfällt.

GL.iNet Flint als vollwertige Lösung mit AdGuard und Tailscale

Wer keinen zusätzlichen Raspberry einsetzen möchte, kann direkt einen GL.iNet Flint Router* nutzen. Dieses Modell vereint AdGuard Home* und Tailscale bereits in der Firmware und ist damit die einfachste Möglichkeit, das gesamte Netzwerk über eine einzige Oberfläche zu verwalten.

Nach der Einrichtung kann man über das Menü des Routers sowohl Tailscale aktivieren als auch AdGuard Home starten. Die DNS Anfragen aller Geräte im Heimnetz werden dann automatisch lokal gefiltert und gleichzeitig über das eigene Tailscale Netzwerk verschlüsselt an den Technitium Server weitergeleitet.

Der Vorteil liegt in der einfachen Handhabung. Der Flint übernimmt die komplette Rolle, die sonst ein Raspberry Pi ausfüllt. Damit braucht kein weiteres Gerät im Netzwerk laufen, und der gesamte Verkehr wird direkt über den Router gesteuert.

Mit der aktuellen Firmware hat GL.iNet die Integration von Tailscale weiter verbessert. Der Router kann sich automatisch mit dem eigenen Tailnet verbinden und im gleichen Schritt AdGuard Home aktivieren. Dadurch entsteht eine geschlossene Infrastruktur, die sich ohne Basteln konfigurieren lässt und sofort einsatzbereit ist.

Zensur- und werbefrei durchs Netz – Fazit

Das Zusammenspiel aus Technitium DNS, AdGuard Home* und Tailscale ist eine elegante Möglichkeit, die eigene Infrastruktur datenschutzfreundlich, schnell und unabhängig zu gestalten. Wer möchte, kann den Aufbau zusätzlich mit einem GL.iNet Flint Router, einem Mullvad Exit oder einem Snowflake Relay erweitern und so ein durchgehend verschlüsseltes, zensurfreies Netzwerk schaffen, das ganz ohne externe Dienste auskommt.

Dieses Setup ist klassischen DNS Konfigurationen überlegen, weil es die Auflösung, Verschlüsselung und Filterung konsequent trennt und gleichzeitig vereint, ohne Abhängigkeit von öffentlichen DNS Diensten oder externen Zertifikaten. Jetzt müsste klar sein, wie ihr zensur- und werbefrei durchs Netz kommt.

Dieser Artikel wurde nach bestem Wissen und Gewissen recherchiert und verfasst. Trotz größter Sorgfalt können sich jedoch Fehler oder technische Änderungen ergeben, die bestimmte Details beeinflussen. Ich freue mich über jede Anregung, Korrektur oder Ergänzung, um den Inhalt weiter zu verbessern und aktuell zu halten.

(*) Alle mit einem Stern gekennzeichneten Links sind Affiliate-Links. Wenn Du über diese Links Produkte oder Abonnements kaufst, erhält Tarnkappe.info eine kleine Provision. Dir entstehen keine zusätzlichen Kosten. Wenn Du die Redaktion anderweitig finanziell unterstützen möchtest, schau doch mal auf unserer Spendenseite oder in unserem Online-Shop vorbei.