Mullvad Obfuscation verschleiert die Datenströme aller Kunden. Wir stellen die neuen Tarnmethoden von Mullvad im direkten Vergleich vor.

Mullvad Obfuscation & mehr – Zwei unterschiedliche Ansätze im selben Jahr

Mullvad hat in diesem Jahr zwei Techniken vorgestellt, die den Datenverkehr von WireGuard besser verschleiern sollen. Zunächst wurde im September die QUIC-Obfuscation vorgestellt, im November folgte die Lightweight-WireGuard-Obfuscation. Beide sollen dabei helfen, Netzwerke zu umgehen, die VPN-Verbindungen erkennen und blockieren. Die Ansätze unterscheiden sich deutlich voneinander und sind für verschiedene Situationen gedacht.

QUIC-Tunnel über HTTP/3

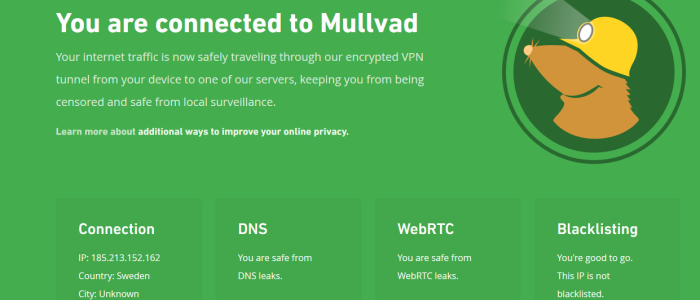

Die QUIC-Variante sorgt dafür, dass der WireGuard-Verkehr wie gewöhnlicher Webverkehr aussieht. Der Tunnel läuft über QUIC und tarnt sich somit als HTTP/3-Kommunikation. Diese Funktion steht seit Version 2025.9 der Desktop-Apps bereit. Auf Android wurde sie mit Version 2025.8 hinzugefügt, für iOS erfolgte die Implementierung wenig später. Mullvad orientiert sich am MASQUE-Standard nach RFC 9298, der HTTP/3 als Transportprotokoll nutzt und sich gut in den üblichen Datenfluss einfügt. Dadurch wird es für Systeme, die mit DPI arbeiten, erheblich schwerer, VPN-Verkehr herauszufiltern.

Lightweight WireGuard-Obfuscation

Im Gegensatz zur vollständigen Datenverschleierung verändert die Lightweight WireGuard Obfuscation nur die Header einzelner Pakete. Dadurch verschwimmt der typische Fingerabdruck klassischer WireGuard-Pakete und sie lassen sich schwerer zuordnen. LWO ist seit Version 2025.13 der Desktop-App und seit Version 2025.9 der Android-App verfügbar. Die Methode benötigt wenig Rechenleistung und bleibt dadurch schnell, was sie besonders für mobile oder leistungsschwächere Geräte attraktiv macht. Ein guter Schutz und minimaler Akkuverbrauch sind zwei ihrer Vorteile.

Wo QUIC sinnvoll ist

QUIC richtet sich an Länder und Netzwerke, in denen der Zugang zum offenen Netz stark eingeschränkt ist. In China arbeitet die „Great Firewall“ gezielt mit Verfahren, die VPN-Muster erkennen und blockieren. Auch Russland und der Iran stehen in den Hilfeseiten von Mullvad regelmäßig in dieser Kategorie. In Russland hat man WireGuard sogar zeitweise landesweit blockiert, was die Notwendigkeit solcher Verschleierungsmethoden verdeutlicht.

In solchen Umgebungen ist es wichtig, dass der Datenstrom wie normaler Webverkehr wirkt. HTTP/3 fügt sich unauffällig in den üblichen Datenfluss ein und erhöht die Chance, überhaupt eine gesicherte Verbindung aufbauen zu können. Weitere Infos siehe hier unter dem Titel „Restrictive Locations“.

Wo LWO besser passt

Die Lightweight-Variante eignet sich für Länder, in denen Einschränkungen bestehen, aber keine landesweite Deep-Packet-Inspection eingesetzt wird. Ein Beispiel dafür ist die Türkei. Mullvad listet sie ebenso wie die Vereinigten Arabischen Emirate unter den Standorten mit Einschränkungen. Dort werden Dienste zeitweise blockiert, doch der Aufwand bleibt überschaubar. In solchen Netzen reicht die Header-Verschleierung aus. Sie verhindert eine schnelle Erkennung und bleibt gleichzeitig schnell genug für Streaming oder Spiele, ohne den Zusatzaufwand von QUIC.

Warum nutzt das Tailscale-Add-on diese Tarnung nicht?

Immer wieder wird fälschlicherweise angenommen, dass man für die Nutzung von Tailscale und Mullvad das Tailscale-Add-on benötigt. Das stimmt nicht. Man bezahlt Mullvad wie gewohnt und verwendet den eigenen Client. Das Add-on stellt zwar Exit Nodes bereit, nutzt aber weder QUIC noch LWO. Wer die aktive Verschleierung benötigt, aktiviert sie weiterhin direkt in der Mullvad-App. Voraussetzung ist lediglich eine aktuelle Version, da die neuen Techniken erst seit den Versionen 2025.9 und 2025.13 vollständig integriert sind.

Dass VPN-Anbieter nicht immer datensparsam arbeiten, zeigte sich bereits in unserer Untersuchung kommerzieller VPN-Apps, die teils gleich mehrere Tracker enthielten.

Einsatz auf GL.iNet-Routern

Mullvad Obfuscation mit der Unterstützung von Routern? Kein Problem! Die Kombination aus Mullvad und Tailscale funktioniert nicht nur auf kleinen Reiseroutern wie dem Beryl AX. Auch die größeren GL.iNet-Geräte wie der Flint 1/2/3 bringen genug Leistung mit, um Mullvad als WireGuard-Client dauerhaft zu aktivieren und Tailscale parallel laufen zu lassen. Wichtig ist lediglich, dass die Tailscale-Schnittstelle in den Firewallregeln richtig erkannt wird. Erst dann läuft der Verkehr sauber und sicher über Mullvad. Im GL.iNet-Forum berichten Nutzer, dass dieses Setup stabil arbeitet, solange man den Router nicht gleichzeitig als Tailscale-Exit-Node verwendet. In diesem Fall würden sich die Routen verdoppeln und das System würde unnötig ausgebremst werden.

Flexibles Setup für Reisen und restriktive Netze

Mit der passenden Konfiguration entsteht ein Setup, das unterwegs ebenso stabil arbeitet wie zu Hause. Tailscale verbindet das eigene Netz, Mullvad schützt den Ausgang und wer zusätzliche Tarnung benötigt, aktiviert die Obfuskation direkt im Mullvad-Client. Wer sich fragt, wie viel ein VPN im Alltag überhaupt bringt und erst am Anfang steht, findet in unserem Grundlagenartikel einen guten Einstieg.

Mullvad Obfuscation – Fazit

Der Anbieter Mullvad hat die Tarnmöglichkeiten von WireGuard deutlich erweitert. Die neuen Techniken erschweren es, VPN-Verkehr zu erkennen oder zu blockieren. QUIC eignet sich für harte Zensur. LWO ist für Regionen geeignet, in denen Einschränkungen bestehen, aber keine landesweite Überwachung stattfindet. In Kombination mit Tailscale und einem geeigneten Router ergibt sich ein flexibles Setup, das sowohl auf Reisen als auch zu Hause überzeugt und das offene Netz trotz zunehmender Einschränkungen erreichbar hält.