Am Sonntag gelang es Hackern, bei Tarnkappe.info einzudringen, um einen Spaß-Artikel zu veröffentlichen. Wir haben den Angriff analysiert.

Vergangenen Sonntag, am 27. Oktober, erschien hier auf Tarnkappe.info ein Artikel mit den Titel „In eigener Sache: Drachenlord kauft tarnkappe.info auf“. Damit haben die Hacker lediglich den Erfolg ihrer Aktion demonstrieren wollen. Wir haben den Angriff ausführlich analysiert.

Tarnkappe.info gehackt, aber von wem und warum?

So ist das immer. Kaum ist der Betreiber längere Zeit nicht erreichbar, wird das erste Mal in der Geschichte des Blogs ein ernsthafter Versuch unternommen, sich mit allen Zugangsrechten bei WordPress einzuloggen. Natürlich hat Rainer Winkler aka Drachenlord die Tarnkappe nicht gekauft. Doch mit diesem spaßigen Titel wollten die Urheber des Hacks erreichen, dass auch Außenstehenden auffällt, dass hier etwas nicht in Ordnung sein kann.

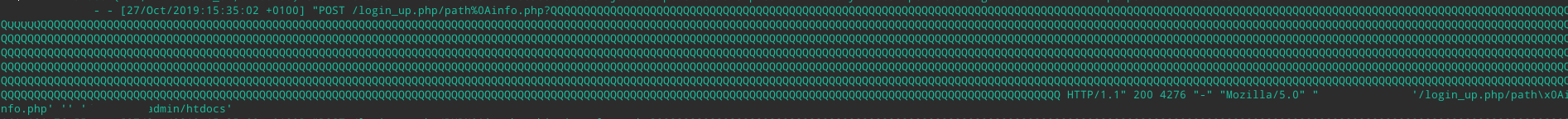

Nach intensiven Recherchen und der Sichtung der Logs wird klar, was am 27. 10. passiert ist.

Die IP-Adresse des Angreifers gibt es gar nicht!

Die IP-Adresse ist offiziell zur künftigen Nutzung vorgesehen und momentan gar nicht vergeben. Es handelt sich dabei um das Netz 248/8. Der Angreifer hat keine Mühe gescheut, um seine Herkunft erfolgreich zu verschleiern. Das lässt den Hack von Tarnkappe.info schon mal in einem sehr professionellen Licht erscheinen. Kriminelle haben keinen Grund, uns hacken zu wollen. Wer gegen Bezahlung in Webseiten Dritter einbricht, will damit Geld verdienen. Bei einem Blog gibt es kein Guthaben oder ein Wallet, was man ausrauben könnte. Es gibt auch keine wertvollen Dateien oder sonstiges geistiges Eigentum, was man kopieren könnte. Die wenigen Entwürfe, die noch nicht veröffentlicht wurden, kann man an einer Hand abzählen. Klar haben wir auch unsere Hater. Aber die investieren wohl kaum so viel Geld in einen derart hochkarätigen Hack.

Die IP-Adresse ist offiziell zur künftigen Nutzung vorgesehen und momentan gar nicht vergeben. Es handelt sich dabei um das Netz 248/8. Der Angreifer hat keine Mühe gescheut, um seine Herkunft erfolgreich zu verschleiern. Das lässt den Hack von Tarnkappe.info schon mal in einem sehr professionellen Licht erscheinen. Kriminelle haben keinen Grund, uns hacken zu wollen. Wer gegen Bezahlung in Webseiten Dritter einbricht, will damit Geld verdienen. Bei einem Blog gibt es kein Guthaben oder ein Wallet, was man ausrauben könnte. Es gibt auch keine wertvollen Dateien oder sonstiges geistiges Eigentum, was man kopieren könnte. Die wenigen Entwürfe, die noch nicht veröffentlicht wurden, kann man an einer Hand abzählen. Klar haben wir auch unsere Hater. Aber die investieren wohl kaum so viel Geld in einen derart hochkarätigen Hack.

Doch wer soll es sonst sein? Die Behörden auf der Suche nach Drogen oder anderen Zufallsfunden? Theoretisch möglich, doch in dem Fall hätte man es wohl vorgezogen, den Blog dauerhaft unbemerkt zu überwachen. Beispielsweise um IP-Adressen von Autoren oder Kommentatoren zu erhalten. Doch der Angreifer hat es direkt nach dem Einbruch darauf angelegt, bemerkt zu werden.

Die genaue Aufbereitung des Hacks von Tarnkappe.info

Im ersten Schritt ging der Hacker über das Konfigurationstool für Webhosting, namens Plesk. Erste Angriffsstelle war also der Hoster. Bereits über mehrere Tage hinweg gab es bei Plesk immer wieder Versuche, sich dort mit Admin-Zugang einzuloggen. Nachdem man sich am Sonntag mit den höchsten Zugriffsrechten einloggen konnte, loggte sich die Person im Tarnkappe Benutzer ein und hinterlegte ein SSH key. Im nächsten Schritt erfolgte der Login in das phpmyadmin. Im nächsten Schritt änderte der Hacker das Passwort von Lars Sobiraj, um später unter seinem Namen den Drachenlord-Beitrag einstellen zu können. Last, but not least erfolgte der Login bei WordPress. Und als auch der abgeschlossen war, wurde der Artikel veröffentlicht.

Hintergrund & Motivation bleiben unklar

Stellt sich abschließend die Frage, was die Aktion eigentlich bewirken sollte. Eine Untersuchung? Dafür war die Zeit wahrscheinlich zu kurz. Ein Warnschuss an den Betreiber? Eine Fun-Aktion, um zu zeigen, dass man es draufhat? Bei der Redaktion hat sich bis dato niemand zu diesem Angriff bekannt. Von daher wissen wir gar nicht, vor was wir gewarnt werden sollen. Auch konnten wir auf dem Server keine Dateien feststellen, die eine dauerhafte Überwachung der Aktivitäten ermöglicht hätte.

Fest steht lediglich, dass dies nicht das Werk eines Anfängers war, ganz im Gegenteil. Die Machart erinnert an die von behördlichen Hackern. Die allerdings hätten überhaupt keinen Grund, hier einzudringen. Dem Betreiber von Tarnkappe.info wirft man im Durchsuchungsbeschluss vor, über das Forum den Handel mit Drogen ermöglicht oder zumindest unterstützt oder toleriert zu haben. Dann aber hätte man das Forum und nicht den Blog hacken müssen.

Tarnkappe.info